今日のデジタル時代において、ウェブサイトやウェブアプリケーションはオンラインでの相互作用や取引の基盤を形成しており、ウェブセキュリティは個人、ビジネス、組織にとって重要な懸念事項となっています。ウェブセキュリティは、機密データを保護し、オンラインシステムの整合性を維持し、安全なユーザー体験を確保するために設計された幅広い戦略、技術、プロトコルを含みます。ウェブ開発、IT管理、あるいは日常的なインターネットの使用に関与するすべての人にとって、ウェブセキュリティの重要性を理解することは不可欠です。

ウェブセキュリティとは何ですか?

ウェブセキュリティとは、ウェブサイト、ウェブアプリケーション、およびそのユーザーをさまざまな脅威や脆弱性から保護するために使用される手段と実践を指します。それは、データを保護し、プライバシーを維持し、ウェブベースのシステムの信頼性と整合性を確保するために設計された幅広い戦略と技術を含みます。

ウェブセキュリティの仕組み

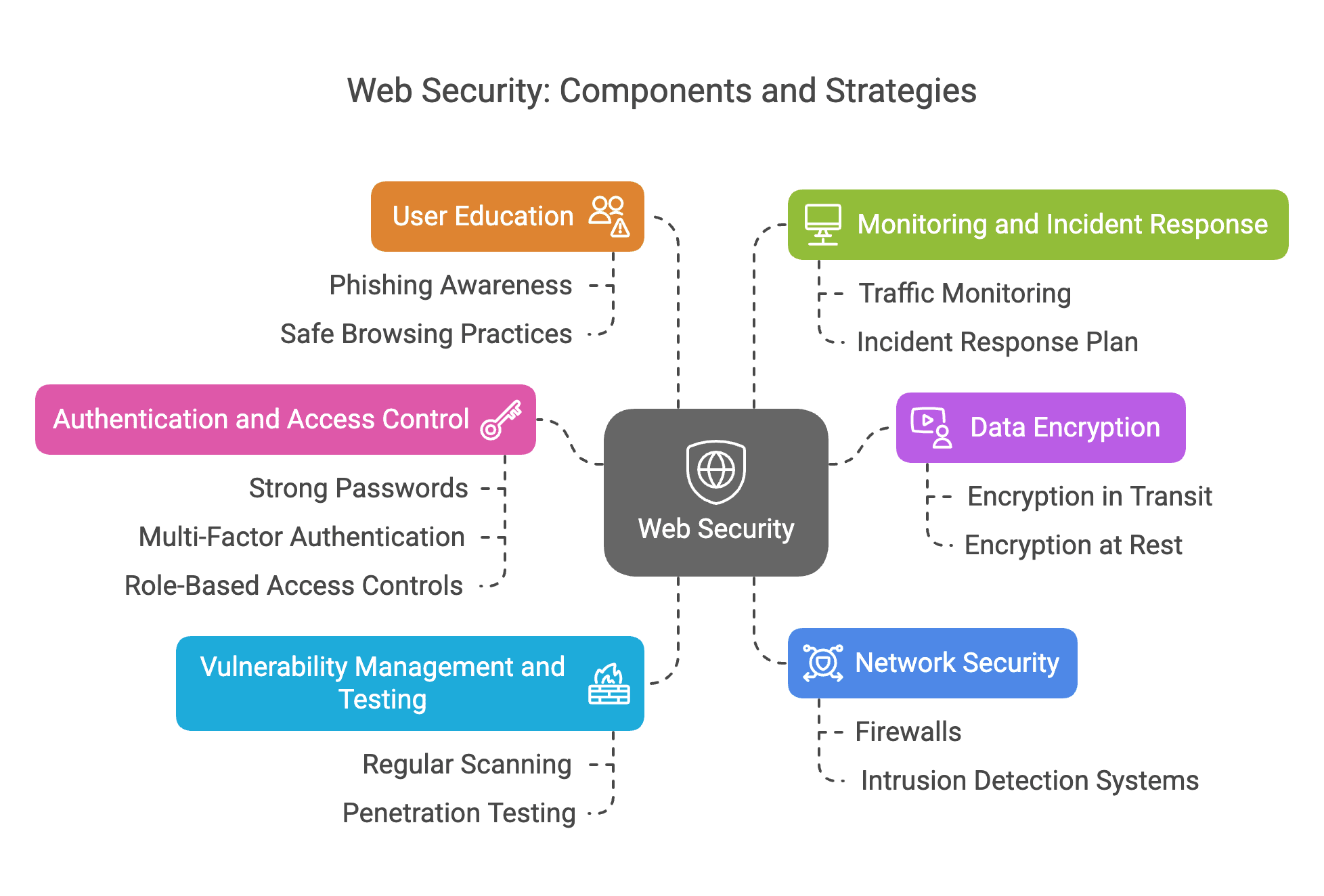

ウェブセキュリティは、さまざまな脅威から保護するために多層的なアプローチを採用しています。ウェブセキュリティの主要なコンポーネントには次のものが含まれます:

- 認証とアクセス制御: 特定のウェブサイトやアプリケーションの特定部分にアクセスできるのは認可されたユーザーのみであることを保証します。これは通常、強力なパスワード、多要素認証、役割ベースのアクセス制御によって達成されます。

- データ暗号化: データが送信中および保存中に暗号化され、無許可のアクセスを防ぎます。これにより、データが傍受された場合でも、暗号鍵なしでは読めない状態になります。

- 脆弱性管理とテスト: ウェブアプリケーションの脆弱性を定期的にスキャンし、侵入テストを実施して攻撃者が悪用できる前にセキュリティの弱点を特定し修正します。

- ネットワークセキュリティ: ウェブサイトやアプリケーションの基盤となるインフラを保護するために、ファイアウォール、侵入検知システム、その他のネットワークセキュリティ対策を実施します。

- ユーザー教育: ユーザーがフィッシングメール、疑わしいリンク、安全でないダウンロードなどの一般的なセキュリティ脅威を認識し回避できるように訓練します。教育を受けたユーザーは、セキュリティを不注意に危険にさらす可能性が低くなります。

- 監視とインシデント対応: ウェブトラフィックとシステム活動を継続的に監視し、リアルタイムでセキュリティインシデントを検出し対応します。これには、セキュリティ侵害に迅速に対処し軽減するためのインシデント対応計画を策定することが含まれます。

なぜウェブセキュリティが重要なのか?

- 機密データを保護する: ウェブセキュリティは、パスワード、クレジットカード情報、機密ビジネス情報などの個人および組織のデータを保護します。これがなければ、攻撃者がこのデータを盗む可能性があり、アイデンティティの盗難、金銭的損失、評判の損傷につながる可能性があります。

- ユーザーの信頼を維持する: ユーザーがウェブサイトが安全であると知っていると、より多くの関与を示す可能性があります。信頼は、ユーザーが支払い詳細を共有するEコマースサイトにとって重要です。侵害があれば、ユーザーが永久に離れる可能性があります。

- マルウェアの拡散を防ぐ: 安全なウェブサイトは、マルウェアの注入と拡散を防ぎます。これは、ウェブサイトの訪問者とウェブサイト自体が他のシステムを感染させるベクトルとして使用されるのを防ぎます。

- 規制に準拠する: 多くの業界にはGDPRやHIPAAなどの厳格なデータ保護規制があります。ウェブセキュリティは、コンプライアンスを確保し、機密情報を取り扱う企業に対する高額な罰金や法的問題を回避します。

- ダウンタイムを削減する: セキュリティ侵害は、ウェブサイトをクラッシュさせたり、オフラインにしたりすることがあります。堅牢なウェブセキュリティは、そのようなインシデントのリスクを最小限に抑え、連続的な可用性とスムーズなユーザー体験を確保します。

- ブランドの評判を向上させる: 安全なウェブサイトは、責任ある信頼できるブランドを反映します。これは、組織がユーザーの安全を重視し、彼らの利益を保護することにコミットしていることを示し、全体的なブランドイメージを向上させる可能性があります。

ウェブセキュリティは、ウェブサイト、ウェブアプリケーション、およびウェブサービスをセキュリティ脅威や脆弱性から保護するために実装される保護措置とプロトコルを含みます。組織がオンラインで重要なビジネス運営を行い、ウェブサーバー上に機密顧客データを保存する時代において、堅牢なセキュリティ対策はもはやオプションではなく、必須です。

一般的なウェブセキュリティの脅威

デジタル環境には、ウェブサイトやアプリケーションのセキュリティを脅かす数多くの脅威が存在します。最も一般的なウェブセキュリティの脅威には次のものがあります:

1. 注入攻撃

注入の脆弱性は、依然として最も普遍的で危険なウェブセキュリティの脅威の一つです。SQL注入は、攻撃者がデータベースクエリに悪意のあるSQLコードを挿入することで発生し、機密情報への無許可のアクセスを得る可能性があります。クロスサイトスクリプティング(XSS)は、他のユーザーが閲覧するウェブページに悪意のあるスクリプトを注入し、攻撃者がユーザーセッションをハイジャックしたり、ユーザーを悪意のあるサイトにリダイレクトしたりすることを可能にします。クロスサイトリクエストフォージェリ(CSRF)は、認証されたユーザーを騙してログインしているウェブサイトで不要なアクションを実行させる手法です。

2. 認証の脆弱性

認証システムは、ウェブセキュリティにおける弱点を代表することがよくあります。一般的な問題には、弱いパスワードポリシー、多要素認証の不在、不安定な資格情報の保管が含まれます。ブルートフォース攻撃、資格情報の詰め込み、セッションハイジャックは、これらの脆弱性を悪用するために頻繁に使用され、攻撃者にユーザーアカウントへの無許可のアクセスを与えます。

3. 機密データの露出

機密データの適切な保護が不足していることは、依然として重大な問題です。多くのアプリケーションは、保存中または送信中のデータを適切に暗号化せず、個人情報、財務情報、または認証資格情報が傍受または盗難される可能性があります。この露出は、アイデンティティの盗難、金融詐欺、規制上の罰則など、深刻な結果を招く可能性があります。

4. セキュリティの誤設定

セキュリティの誤設定は、攻撃者にとって簡単なターゲットです。これには、デフォルトのインストール、不完全な設定、オープンクラウドストレージ、機密情報を含むエラーメッセージ、サーバー上で実行されている不要なサービスが含まれます。適切な構成管理は不可欠ですが、しばしば見落とされています。

5. アクセス制御の破損

アクセス制御の失敗は、攻撃者に無許可の機能やデータにアクセスさせる可能性があります。これらの脆弱性には、アクセス制御チェックの回避、権限の昇格、アクセス制御トークンの操作が含まれます。適切な制限がない場合、ユーザーは機密ファイルにアクセスしたり、権限を変更したり、他のユーザーのデータを表示したりすることができます。

6. 高度な持続的脅威

高度な持続的脅威(APT)は、システムにアクセスし、長期間にわたって検出されずに留まる洗練された攻撃者を含みます。これらの脅威アクターは、複数の攻撃ベクターと高度な技術を使用して持続的なアクセスを維持し、機密データを抽出したり、システム機能を妨害したりします。

ウェブセキュリティ技術

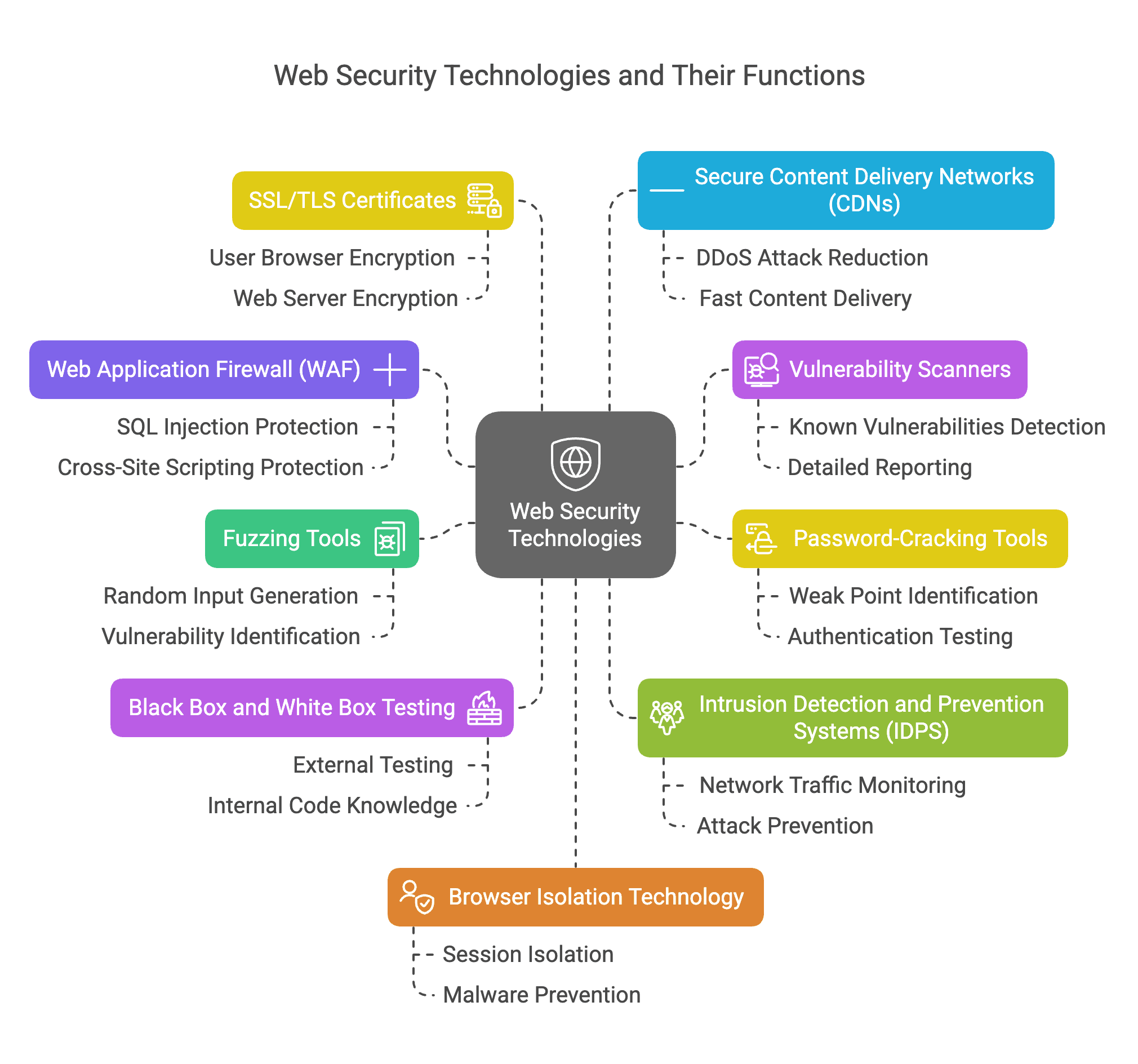

ウェブセキュリティを強化するために利用可能なさまざまなツールと技術があります。最も一般的に使用されるものには次のものがあります:

- ウェブアプリケーションファイアウォール(WAF): WAFは、ウェブアプリケーションと潜在的な攻撃者との間の障壁として機能し、悪意のあるトラフィックをフィルタリングし、SQL注入やクロスサイトスクリプティング(XSS)などの一般的なウェブ脆弱性から保護します。

- 脆弱性スキャナー: ウェブアプリケーションの既知の脆弱性をスキャンし、潜在的なセキュリティ問題に関する詳細なレポートを提供する自動化ツール。

- パスワードクラッキングツール: 攻撃者がこれらのツールを使用することが多いですが、セキュリティ専門家もパスワードの強度をテストし、認証システムの弱点を特定するために使用できます。

- ファジングツール: これらのツールはランダムな入力を生成してウェブアプリケーションをテストし、予期しない動作を特定し、潜在的な脆弱性を明らかにします。

- ブラックボックスおよびホワイトボックステストツール: ブラックボックステストは、内部の動作を知らずにウェブアプリケーションをテストする方法であり、ホワイトボックステストはアプリケーションのコードを完全に知った上でテストします。両方のアプローチは異なるタイプの脆弱性を特定するのに役立ちます。

- 侵入検知および防止システム(IDPS): これらのシステムは、疑わしい活動の兆候を検出するためにネットワークトラフィックを監視し、潜在的な攻撃をブロックまたは防止するための措置を講じることができます。

- SSL/TLS証明書: セキュアソケットレイヤー(SSL)およびトランスポート層セキュリティ(TLS)証明書は、ユーザーのブラウザとウェブサーバー間で送信されるデータを暗号化し、安全な通信を確保します。

- 安全な コンテンツ配信ネットワーク(CDN) : CDNは、コンテンツを複数のサーバーに分散させることにより、DDoS攻撃のリスクを減らし、より迅速で安全なコンテンツ配信を確保する追加のセキュリティメリットを提供できます。

- ブラウザアイソレーション技術: この技術は、ウェブブラウジングセッションをユーザーのデバイスから隔離し、マルウェアがローカルシステムに感染するのを防ぎます。

ウェブセキュリティのベストプラクティス

効果的なウェブセキュリティを実装するには、技術的手段とベストプラクティスの組み合わせが必要です。いくつかの重要なベストプラクティスには次のものがあります:

1. 必要なセキュリティ対策

HTTPS 実装とSSL/TLS

HTTPSは、安全なウェブ通信の標準となっています。SSL/TLS証明書を実装することにより、ウェブサイトはサーバーとクライアント間で送信されるデータを暗号化し、盗聴や中間者攻撃を防ぎます。最新の実装はTLS 1.2または1.3を使用し、古いプロトコルはダウングレード攻撃を防ぐために無効にするべきです。

安全な認証メカニズム

強力な認証システムは、無許可のアクセスに対する最初の防衛線を表します。ベストプラクティスには、多要素認証の実装、強力なパスワードポリシーの施行、安全なパスワードハッシュアルゴリズム(bcryptやArgon2など)の使用、ブルートフォース攻撃を防ぐためのアカウントロックアウトメカニズムの実装が含まれます。

入力の検証と浄化

すべてのユーザー入力は、潜在的に悪意のあるものと見なすべきです。包括的な入力検証には、データ型、長さ、形式、範囲のチェックが含まれます。サーバー側の検証は不可欠であり、クライアント側の検証はユーザー体験を改善します。適切な浄化は、データを処理または保存する前に危険な文字やスクリプトを取り除きます。

セッション管理

安全なセッション管理は、攻撃者がユーザーセッションを乗っ取るのを防ぎます。ベストプラクティスには、強力なセッション識別子の生成、適切なタイムアウトの実装、セッションデータの安全な保存、ログアウト後のセッションの無効化が含まれます。認証後にセッションIDを再生成することで、セッション固定攻撃を軽減することができます。

セキュリティヘッダーとクッキー

HTTPセキュリティヘッダーは、さまざまな攻撃に対する追加の保護層を提供します。Content-Security-Policyは、信頼できるコンテンツソースを指定することでXSS攻撃を防ぎます。X-Frame-Optionsはクリックジャッキングを防ぎます。Strict-Transport-SecurityはHTTPSを強制します。クッキーは、クライアント側のアクセスやCSRF攻撃を防ぐためにHttpOnlyやSameSiteなどの安全な属性で構成されるべきです。

2. ウェブ開発におけるセキュリティ

安全なコーディングプラクティス

セキュリティは、開発ライフサイクル全体に統合されるべきであり、後付けではありません。開発者は、安全なコーディングガイドラインに従い、セキュリティに焦点を当てた定期的なコードレビューを実施し、セキュリティトレーニングに参加すべきです。一般的な原則には、最小特権、深層防御、安全に失敗すること、攻撃面を最小限に抑えることが含まれます。

OWASP Top 10 の認識

OWASP Top 10は、最も重要なウェブアプリケーションのセキュリティリスクを表しています。開発チームは、これらのリスクに精通し、それぞれに対処するための具体的な対策を実施する必要があります。OWASPリストの定期的な更新は、進化する脅威の状況を反映し、継続的なセキュリティ努力の指針となるべきです。

セキュリティフレームワークとライブラリ

確立されたセキュリティフレームワークやライブラリを活用することで、アプリケーションのセキュリティを大幅に向上させることができます。これらのツールは、認証、承認、入力検証、その他のセキュリティ機能のための事前構築されたコンポーネントを提供します。ただし、チームは、これらの依存関係が新たに発見された脆弱性に対処するために定期的に更新されていることを確認する必要があります。

依存関係の管理と更新

多くのセキュリティ侵害は、サードパーティのコンポーネントにおける既知の脆弱性を悪用します。組織はすべての依存関係のインベントリを維持し、定期的にセキュリティ更新を確認し、パッチ管理プロセスを実施する必要があります。自動化ツールは、既知の脆弱性について依存関係をスキャンし、更新が必要な際にチームに警告することができます。

3. テストと検証

脆弱性スキャン技術

定期的な脆弱性スキャンは、攻撃者がそれを悪用する前にセキュリティの弱点を特定します。自動スキャナーは、誤設定、古いソフトウェア、既知のセキュリティ問題などの一般的な脆弱性を検出できます。認証スキャンと非認証スキャンの両方を実施することで、包括的なカバレッジが提供されるべきです。

ペネトレーションテスト手法

ペネトレーションテストは、実際の攻撃をシミュレーションして、自動スキャナーが見逃すかもしれない脆弱性を特定します。これらの制御された攻撃は、セキュリティ対策の有効性を評価し、人間の専門知識を必要とする複雑な脆弱性を明らかにします。特に重要な変更があった後は、熟練した専門家による定期的なペネトレーションテストを実施すべきです。

セキュリティのためのコードレビュー

セキュリティに焦点を当てたコードレビューは、開発中の脆弱性を特定するのに役立ちます。レビュアーは、ハードコーディングされた資格情報、安全でない暗号化実装、セキュリティ侵害につながる可能性のある論理エラーなどの問題を探すべきです。自動静的分析ツールは、手動レビューを補完し、潜在的な問題をフラグ付けすることができます。

自動化されたセキュリティテストツール

CI/CDパイプラインにセキュリティテストを統合することで、脆弱性の早期発見が可能になります。動的アプリケーションセキュリティテスト(DAST)ツールは実行中のアプリケーションを分析し、静的アプリケーションセキュリティテスト(SAST)ツールはソースコードを分析します。インタラクティブアプリケーションセキュリティテスト(IAST)は、両方のアプローチを組み合わせてより包括的なカバレッジを提供します。

4. 組織的セキュリティ戦略

セキュリティポリシーと手続き

明確なセキュリティポリシーは、ウェブ資産を保護するための期待と要件を設定します。これらのポリシーは、アクセス制御、パスワード管理、インシデント対応、受け入れ可能な使用などの領域をカバーする必要があります。定期的なレビューは、技術と脅威が進化する中でポリシーが関連性を維持することを保証します。

従業員のトレーニングと認識

人的エラーは、セキュリティ侵害の重要な要因であり続けています。定期的なセキュリティ意識トレーニングは、従業員がフィッシングの試みを認識し、安全な開発プラクティスを理解し、組織のセキュリティポリシーに従うのを助けます。シミュレートされたフィッシング演習は、実践的な経験を提供することでトレーニングを強化します。

インシデント対応計画

最善の努力にもかかわらず、セキュリティインシデントは発生します。適切に定義されたインシデント対応計画は、組織が迅速に侵害を検出、封じ込め、回復することを可能にします。この計画は、役割と責任、通信手順、およびセキュリティインシデントの特定、評価、修正の手順を定義する必要があります。

コンプライアンス要件

組織は、GDPR、CCPA、PCI DSS、HIPAAなどの複雑な規制要件をナビゲートする必要があります。これらの規制は、基本的なセキュリティ要件を設定し、違反に対して罰則を課します。包括的なコンプライアンスプログラムは、これらの要件を満たしながら、全体的なセキュリティ態勢を改善するのに役立ちます。

クラウドベースのウェブセキュリティ

クラウドベースのウェブセキュリティは、クラウドにホストされたウェブベースのアプリケーションとデータを保護するために設計された技術、ポリシー、および実践のセットを指します。これは、無許可のアクセス、データ侵害、サイバー攻撃などのさまざまな脅威から保護することを目的としています。

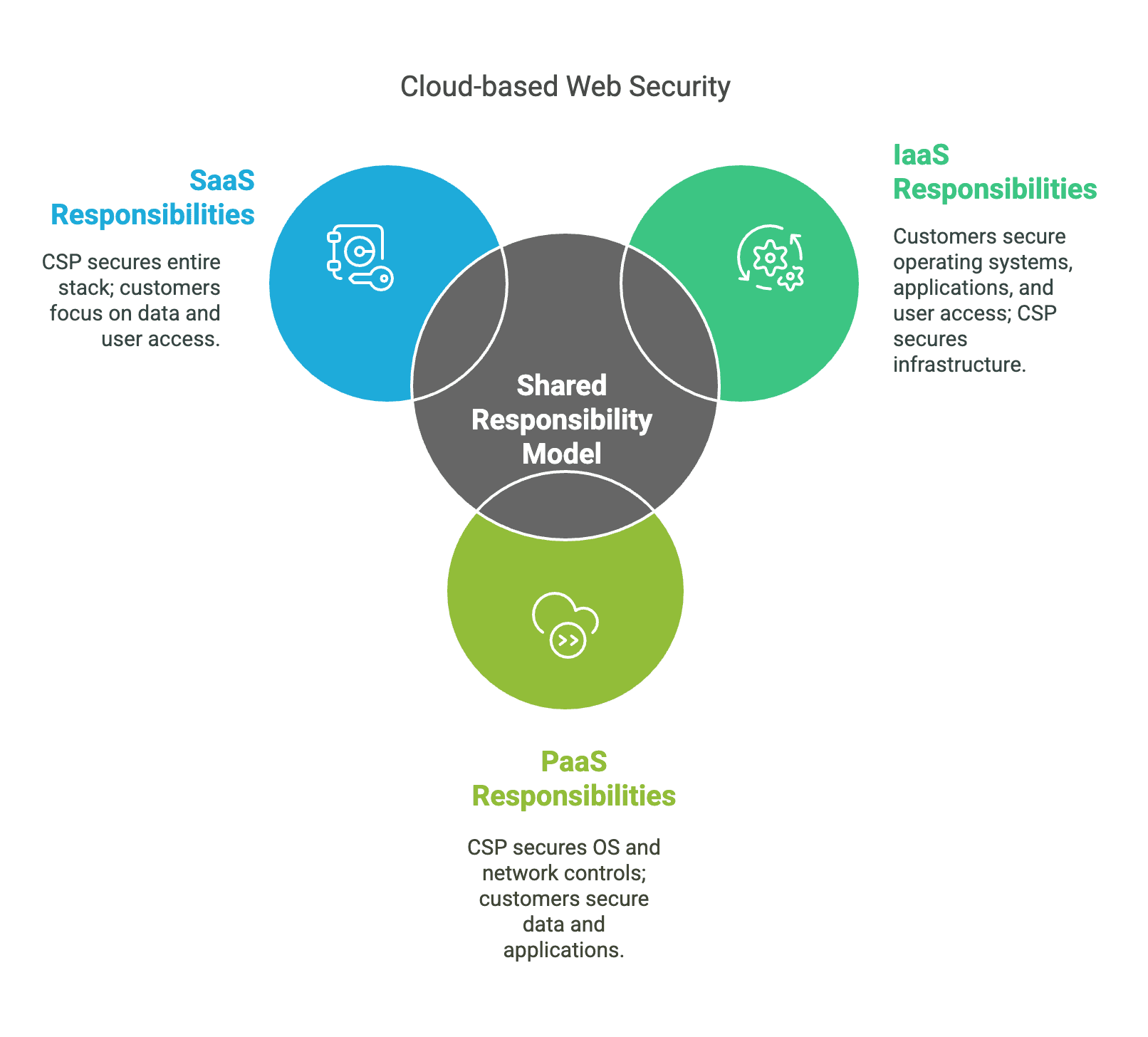

共有責任モデル

クラウドベースのウェブセキュリティは、共有責任モデルの下で運用されます。クラウドサービスプロバイダー(CSP)は基盤となるインフラのセキュリティを担当し、顧客はクラウド環境内のデータ、アプリケーション、およびアクセス制御のセキュリティを担当します。共有責任の範囲は、クラウドサービスモデル(IaaS、PaaS、SaaS)によって異なります:

- IaaS: 顧客はオペレーティングシステム、アプリケーション、およびユーザーアクセスのセキュリティを担当し、CSPは物理インフラのセキュリティを担当します。

- PaaS: CSPはオペレーティングシステムと仮想ネットワーク制御のセキュリティを担当し、顧客はデータとアプリケーションのセキュリティを担当します。

- SaaS: CSPはアプリケーションやミドルウェアを含む全スタックのセキュリティを担当し、顧客はデータとユーザーアクセスのセキュリティに焦点を当てます。

クラウドベースのウェブセキュリティの利点

これらのソリューションは、以下のような多数の利点を提供します:

- スケーラビリティとコスト効果: クラウドベースのセキュリティサービスは、ハードウェアやインフラへの大規模な初期投資を必要とせず、成長するビジネスのニーズに応じて簡単にスケールできます。

- 継続的な更新: クラウドプロバイダーは、最新の脅威から保護するために迅速に更新やパッチを展開でき、セキュリティ対策が常に最新の状態に保たれます。

- グローバル脅威インテリジェンス: クラウドベースのセキュリティソリューションは、グローバルな脅威インテリジェンスを活用して、新たな脅威をリアルタイムで検出し対応します。

- パフォーマンスの向上: セキュリティ処理をクラウドにオフロードすることで、ビジネスはウェブアプリケーションのパフォーマンスを向上させ、ローカルインフラへの負担を軽減できます。

- コンプライアンスサポート: クラウドベースのセキュリティサービスは、セキュリティ活動の詳細なログとレポートを提供することで、ビジネスが規制のコンプライアンス要件を満たすのを支援します。

ウェブセキュリティの新たなトレンド

AIと機械学習の応用

人工知能と機械学習は、攻撃と防御戦略の両方にますます適用されています。セキュリティツールは、これらの技術を活用して異常な行動を検出し、潜在的な脅威を予測し、攻撃への自動応答を実現しています。しかし、攻撃者もAIを使用して、より洗練されたフィッシングキャンペーンを開発し、脆弱性を特定します。

DevSecOpsの統合

DevSecOpsは、開発ライフサイクル全体にセキュリティを統合し、それを別のフェーズとして扱うのではなく、開発、運用、およびセキュリティチームの協力を強調します。自動化されたセキュリティテスト、インフラストラクチャとしてのコードのセキュリティチェック、セキュアなCI/CDパイプラインは、成功したDevSecOpsの実装の重要な要素です。

ゼロトラストアーキテクチャ

ゼロトラストモデルは、ネットワークの境界内にいるユーザーやシステムであっても、根本的に信頼されるべきではないと仮定します。このアプローチは、すべてのアクセス要求の検証を要求し、最小特権の原則を適用し、すべての活動を監視します。ウェブアプリケーションにとっては、継続的な認証、詳細なアクセス制御、および包括的なログ記録を意味します。

クラウドセキュリティの考慮事項

組織がクラウド環境に移行するにつれて、セキュリティアプローチも適応する必要があります。クラウドセキュリティは、プロバイダーと顧客の間の共有責任を必要とします。組織は、自分たちがどのセキュリティ面に責任があるかを理解し、クラウド環境におけるデータ保護、アクセス管理、およびコンプライアンスのための適切な制御を実施する必要があります。

EdgeOneがあなたのウェブセキュリティを保護する方法

1. 包括的エッジ保護

EdgeOneは、ネットワークエッジで統合されたセキュリティを提供し、CDNのパフォーマンスと企業グレードの保護を組み合わせています。この統一アプローチは、セキュリティギャップを排除し、管理の複雑さを軽減し、脅威がインフラに到達する前にウェブアプリケーション、API、重要な資産を保護します。

2. 多層防御システム

EdgeOneのセキュリティアーキテクチャは、多数の調整された保護層を通じて深層防御を提供します:

- ウェブアプリケーションファイアウォール(WAF): OWASP Top 10の脅威(注入攻撃、XSS、認証の脆弱性を含む)を、継続的に更新されるルールセットを使用してブロックします。

- DDoS保護: ボリューム攻撃を自動的に緩和し、最大の攻撃トラフィックを吸収するスケーラブルなフィルタリング能力を持っています。

- ボット管理: 行動分析と機械学習を使用して、正当なユーザー、良好なボット、および悪意のある自動化を区別します。

- APIセキュリティ: 専門の検証、レート制限、スキーマの強制を使用してAPIエンドポイントを保護します。

3. リアルタイムの脅威インテリジェンス

EdgeOneは、グローバルな脅威データをネットワーク全体で活用し、積極的な保護を提供します。攻撃が任意の顧客を標的とすると、防御策は即座に全プラットフォームに伝播し、新たな脅威に対する集合的免疫を形成します。

4. ゼロトラストの実装

このプラットフォームは、すべてのアクセスポイントで厳格な認証と承認を強制し、次のようなゼロトラストの原則を実施します:

- アイデンティティベースのアクセス制御

- コンテキスト認証

- 継続的セッション検証

- 細かな権限の強制

5. ビジネスの利点

EdgeOneを実装する組織は、次のような重要な利点を得ることができます:

- セキュリティ管理のオーバーヘッドの削減

- 統合されたCDNによるパフォーマンスの向上

- 統一されたセキュリティ分析による可視性の向上

- 規制要件の遵守の簡素化

- トラフィック需要に応じて自動的にスケールする保護

EdgeOneは、セキュリティをリソース集約的な課題からビジネスの促進者へと変革し、パフォーマンスやユーザー体験を犠牲にすることなく包括的な保護を提供します。セキュリティをエッジに移動することで、脅威は元のインフラに到達する前に無効化され、リスク露出が劇的に減少し、リソースの利用効率が最適化されます。

結論

ウェブセキュリティは、現代のデジタルインフラの重要な要素です。サイバー脅威の巧妙化が進む中で、個人や組織はウェブセキュリティの重要性を理解し、ウェブサイトやアプリケーションを保護するための積極的な措置を講じる必要があります。技術的ツールとベストプラクティスの両方を含む包括的なウェブセキュリティ戦略を実施することにより、企業はセキュリティ侵害のリスクを減らし、ユーザーに安全で安心なオンライン環境を確保できます。

ウェブセキュリティに関するFAQ

1. ウェブセキュリティとは何ですか?

ウェブセキュリティとは、ウェブサイト、ウェブアプリケーション、およびそのユーザーをサイバー脅威から保護するために使用される手段と実践を指します。それは、機密データを保護し、システムの整合性を維持し、安全なユーザー体験を確保することを含みます。

2. なぜウェブセキュリティが重要なのですか?

ウェブセキュリティは、データ侵害、財政的損失、および評判の損害から保護するのに重要です。また、ユーザーがあなたのウェブサイトやアプリケーションを信頼できるようにし、顧客の忠誠心とビジネスの成功を維持するためにも重要です。

3. 最も一般的なウェブセキュリティの脅威は何ですか?

一般的なウェブセキュリティの脅威には、マルウェア感染、フィッシング攻撃、SQL注入、クロスサイトスクリプティング(XSS)、セッションハイジャック、およびDDoS攻撃が含まれます。これらの脅威は、ユーザーデータを危険にさらしたり、機密情報を盗んだり、ウェブサイトの運営を妨げたりします。

4. 自分のウェブサイトを攻撃から守るにはどうすればよいですか?

ウェブサイトを保護するためには、多層的なセキュリティアプローチを実施する必要があります。これには、強力な認証方法の使用、データの暗号化、ソフトウェアの定期的な更新、脆弱性スキャンの実施、およびウェブアプリケーションファイアウォール(WAF)や侵入検知システム(IDS)などのセキュリティツールの導入が含まれます。

5. ウェブアプリケーションファイアウォール(WAF)とは何ですか?

ウェブアプリケーションファイアウォール(WAF)は、ウェブアプリケーションとインターネット間のHTTPトラフィックをフィルタリングおよび監視するセキュリティツールです。これは、SQL注入やXSSなどの一般的なウェブ脆弱性から保護するために、悪意のあるトラフィックをブロックするのに役立ちます。

6. SSL/TLSはウェブセキュリティにどのように役立ちますか?

SSL/TLS証明書は、ユーザーのブラウザとウェブサーバー間で送信されるデータを暗号化します。これにより、ログイン資格情報や財務データなどの機密情報が盗聴や改ざんから保護され、機密性が保持されます。

7. ブラックボックステストとホワイトボックステストの違いは何ですか?

ブラックボックステストは、内部の動作を知らずにウェブアプリケーションをテストする方法であり、外部の入力と出力に焦点を当てます。一方、ホワイトボックステストは、アプリケーションのコードを完全に知った上でテストし、潜在的な脆弱性をより深く分析することができます。

8. フィッシングとは何であり、どのように防ぐことができますか?

フィッシングは、攻撃者が偽のウェブサイトやメールを通じてユーザーから機密情報を提供させるサイバー攻撃の一種です。フィッシングから保護するためには、ユーザーが疑わしいリンクやメールを認識できるよう教育し、組織が多要素認証を実装して追加のセキュリティ層を加える必要があります。

9. ウェブセキュリティのベストプラクティスには何がありますか?

ウェブセキュリティのベストプラクティスには、定期的なセキュリティ監査の実施、ソフトウェアの最新の状態を維持すること、強力なパスワードと多要素認証の使用、脅威を認識できるようにユーザーを教育すること、技術的および管理的な制御の両方を含む包括的なセキュリティ戦略の実施が含まれます。

10. 最新のウェブセキュリティの脅威やトレンドについてどのように情報を得ることができますか?

最新のウェブセキュリティの脅威やトレンドについて情報を得ることは重要です。セキュリティブログをフォローし、サイバーセキュリティ会社のニュースレターを購読し、オンラインフォーラムやコミュニティに参加し、ウェビナーやカンファレンスに出席することができます。さらに、セキュリティ認証やトレーニングを受けることで、新たな脅威に先んじることができます。