今日の相互接続されたデジタル環境において、API(アプリケーションプログラミングインターフェイス)は現代技術の要となり、アプリケーション、サービス、およびシステム間のシームレスな通信とデータ交換を可能にしています。モバイルアプリからクラウドプラットフォームまで、APIは私たちのデジタル世界を推進する機能を支えています。しかし、この接続性の向上は重大なセキュリティリスクも伴います。最近の報告によると、API関連の侵害や攻撃が増加しており、多くの組織が機密データを露出させたり、デジタルインフラを危険にさらす脆弱性に直面しています。この記事では、APIセキュリティの重要性、一般的な脆弱性、およびサイバー脅威からAPIを保護するためのベストプラクティスを探ります。

APIセキュリティとは何ですか?

APIセキュリティは、APIを不正アクセス、データ侵害、およびその他の悪意のある活動から保護します。それは、APIを介して交換されるデータの整合性、機密性、および可用性を確保するために設計された一連の対策を含みます。APIセキュリティの核心は、アプリケーションとサービス間の通信チャネル、ならびにそれらを流れるデータを保護することです。APIはデータ交換のゲートウェイとして機能し、異なるシステムが相互作用し情報を共有できるようにします。現代技術におけるその重要な役割を考えると、APIを保護することは不正アクセス、データ漏洩、および他のセキュリティインシデントを防ぐために不可欠です。

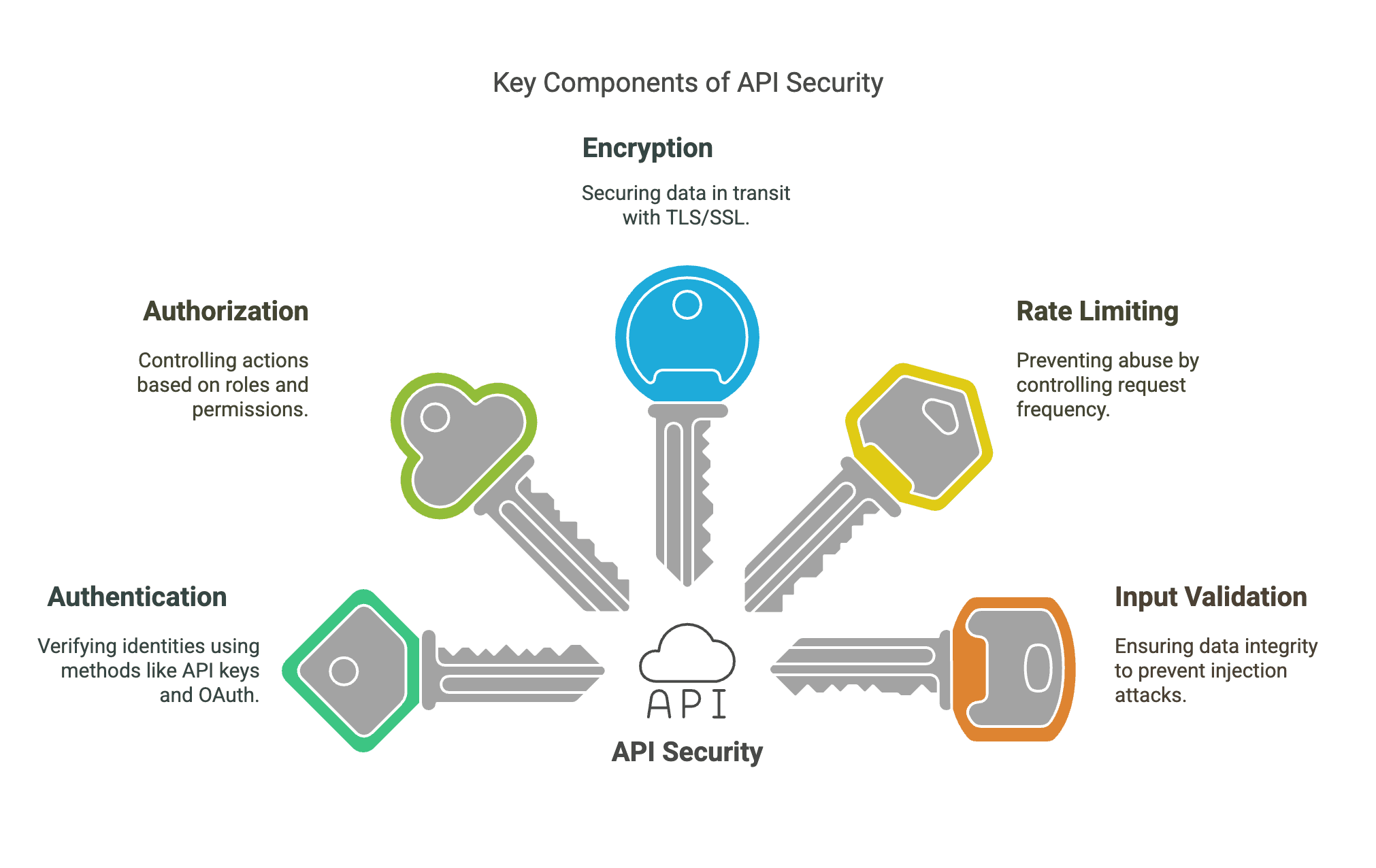

APIセキュリティの主要な構成要素

- 認証: APIにアクセスするユーザーまたはシステムの身元を確認する

- APIキー

- OAuthトークン

- JWT(JSON Web Tokens)

- 多要素認証

- 認可: 認証されたユーザーが実行できるアクションを決定する

- ロールベースのアクセス制御

- 最小特権の原則

- スコープベースの権限

- 暗号化: TLS/SSLを使用して転送中のデータを保護する

- レート制限: リクエストの頻度を制限して乱用を防ぐ

- 入力検証: 注入攻撃を防ぐためにすべてのデータをチェックする

APIの脆弱性を理解する

従来のウェブセキュリティとは異なり、APIセキュリティは独自の課題に直面しています。APIは機械間のインターフェイスとして構造化されたデータ交換を目的としているため、従来のセキュリティアプローチ(例えば、ウェブアプリケーションファイアウォール)はあまり効果的ではありません。また、APIはしばしばアプリケーションロジックや機密データを明示的に文書化された方法で公開しており、適切な制御がない場合、攻撃者が悪用する可能性があります。

一般的なAPIの脆弱性

APIの重要性にもかかわらず、悪意のある行為者によって悪用される可能性のある脆弱性がしばしば存在します。以下は、最も一般的なAPIの脆弱性のいくつかです:

1. 注入攻撃

注入攻撃は、攻撃者が悪意のあるコードをAPIリクエストに挿入して、基盤となるデータベースやシステムを操作することで発生します。SQLインジェクションは、その例であり、入力フィールドにSQLコードを挿入することで、攻撃者が機密データにアクセスしたり、変更したりする可能性があります。コマンドインジェクションは、悪意のあるコマンドがサーバーで実行される別の攻撃形式です。これらの攻撃は、データ侵害、不正アクセス、システムの妥協を引き起こす可能性があります。

2. 認証と認可の破損

弱いまたは破損した認証メカニズムは、APIセキュリティに対する重大な脅威です。APIがユーザーやシステムの身元を適切に確認しない場合、攻撃者は不正アクセスを得ることができます。同様に、破損した認可により、攻撃者が権限を昇格させ、本来アクセスできないデータや機能にアクセスできる可能性があります。たとえば、攻撃者は脆弱性を利用して他のユーザーのデータにアクセスしたり、他のユーザーの代理でアクションを実行したりすることができます。

3. 過剰なデータ露出

APIはしばしば必要以上のデータを公開し、これがデータ漏洩につながることがあります。たとえば、APIが要求された操作に必要ないにもかかわらず、ユーザーパスワードや個人情報などの機密情報を返すことがあります。この過剰なデータ露出は、攻撃者によって貴重な情報を収集し、さらなる攻撃を仕掛けるために悪用される可能性があります。

4. オブジェクトレベルの認可の破損

この脆弱性は、APIがオブジェクトレベルでのアクセス制御を適切に施行しない場合に発生します。たとえば、攻撃者が自分に属さないオブジェクトにアクセスまたは変更できる可能性があります。実際のシナリオでは、ユーザーがAPIリクエストを操作することで他のユーザーのアカウント情報にアクセスできる可能性があります。

5. セキュリティの誤設定

安全でないデフォルト設定や誤って設定されたAPIゲートウェイは、セキュリティ侵害を引き起こす一般的な問題です。たとえば、APIが無制限のアクセスを許可するように設定されていたり、適切な暗号化プロトコルを施行しない場合があります。これらの誤設定は、攻撃者が悪用する隙間を作り出す可能性があります。

6. 不十分なログ記録と監視

詳細なログ記録と監視が不足していると、組織は潜在的な脅威に対して盲目になってしまう可能性があります。API活動に対する適切な可視性がなければ、疑わしい行動を検出し、対応することが困難になります。不十分なログ記録は、セキュリティインシデントが発生した場合の法医学的分析を妨げることもあります。

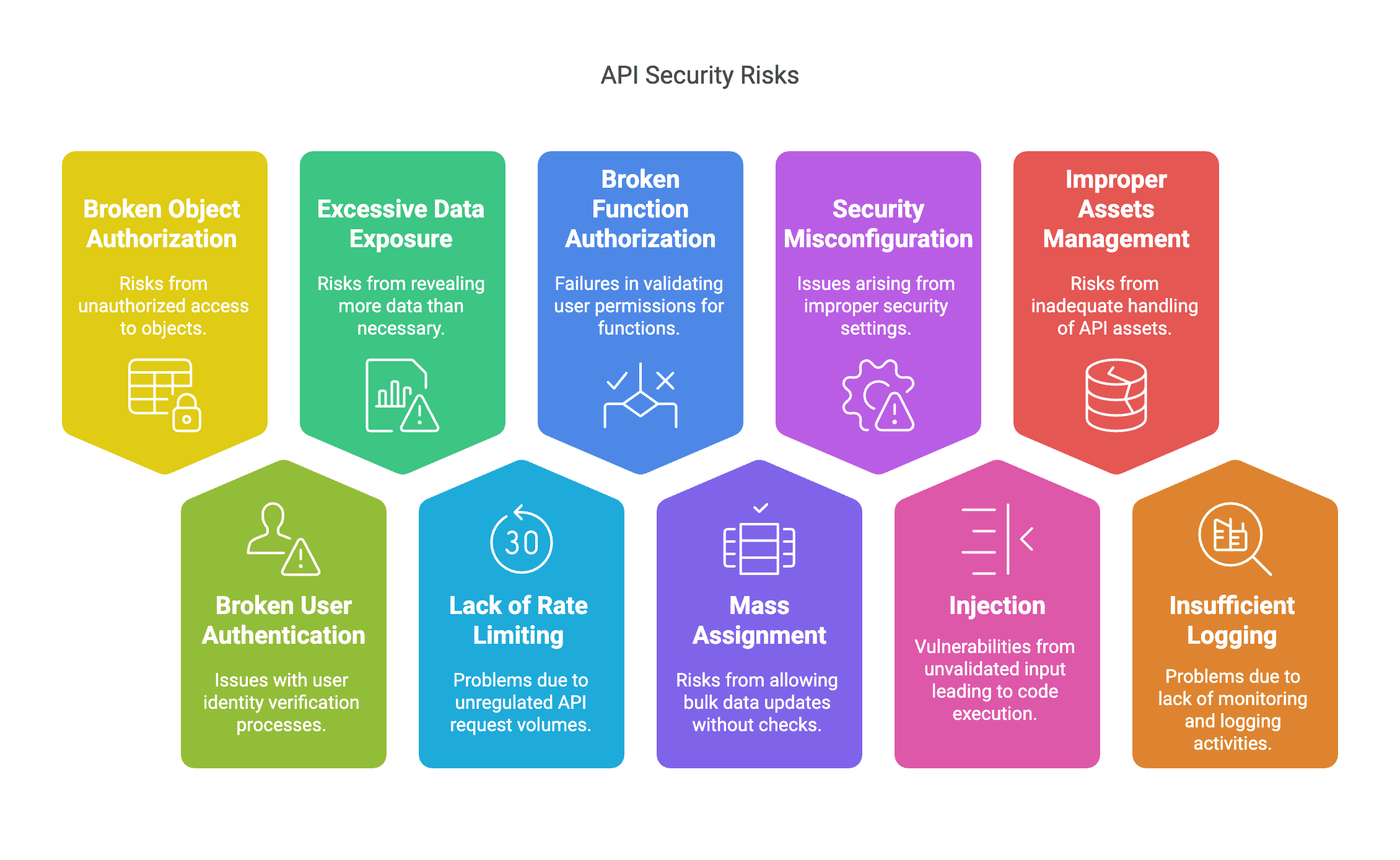

OWASP APIセキュリティトップ10

Open Web Application Security Project(OWASP)のAPIセキュリティトップ10は、APIに対する最も重要なセキュリティリスクを理解するための貴重なフレームワークを提供します。これには以下が含まれます:

- オブジェクトレベルの認可の破損

- ユーザー認証の破損

- 過剰なデータ露出

- リソースの不足とレート制限の欠如

- 機能レベルの認可の破損

- マスアサインメント

- セキュリティの誤設定

- 注入

- 資産管理の不備

- 不十分なログ記録と監視

実際のAPIセキュリティインシデント

いくつかの著名なAPIセキュリティインシデントは、堅牢なAPIセキュリティ対策の重要性を強調しています。たとえば、2020年に大手ソーシャルメディアプラットフォームがそのAPIの脆弱性によりデータ侵害を受け、数百万のユーザーの個人情報が露出しました。この事件は、企業にとって重大な財務的損失、評判の損傷、法的影響をもたらしました。別の例として、金融サービス会社が誤って設定されたAPIゲートウェイにより侵害を受け、顧客アカウントへの不正アクセスが発生しました。これらのケースは、積極的なセキュリティ対策の重要性と、APIセキュリティを軽視することの潜在的な結果を強調しています。

Equifaxの147万人の個人情報が露出した侵害、5000万件のユーザーアカウントが露出したFacebookのAPI脆弱性、3700万の顧客に影響を与えたT-Mobileの侵害などの著名なセキュリティインシデントは、APIセキュリティの失敗がもたらす壊滅的な影響を浮き彫りにしています。

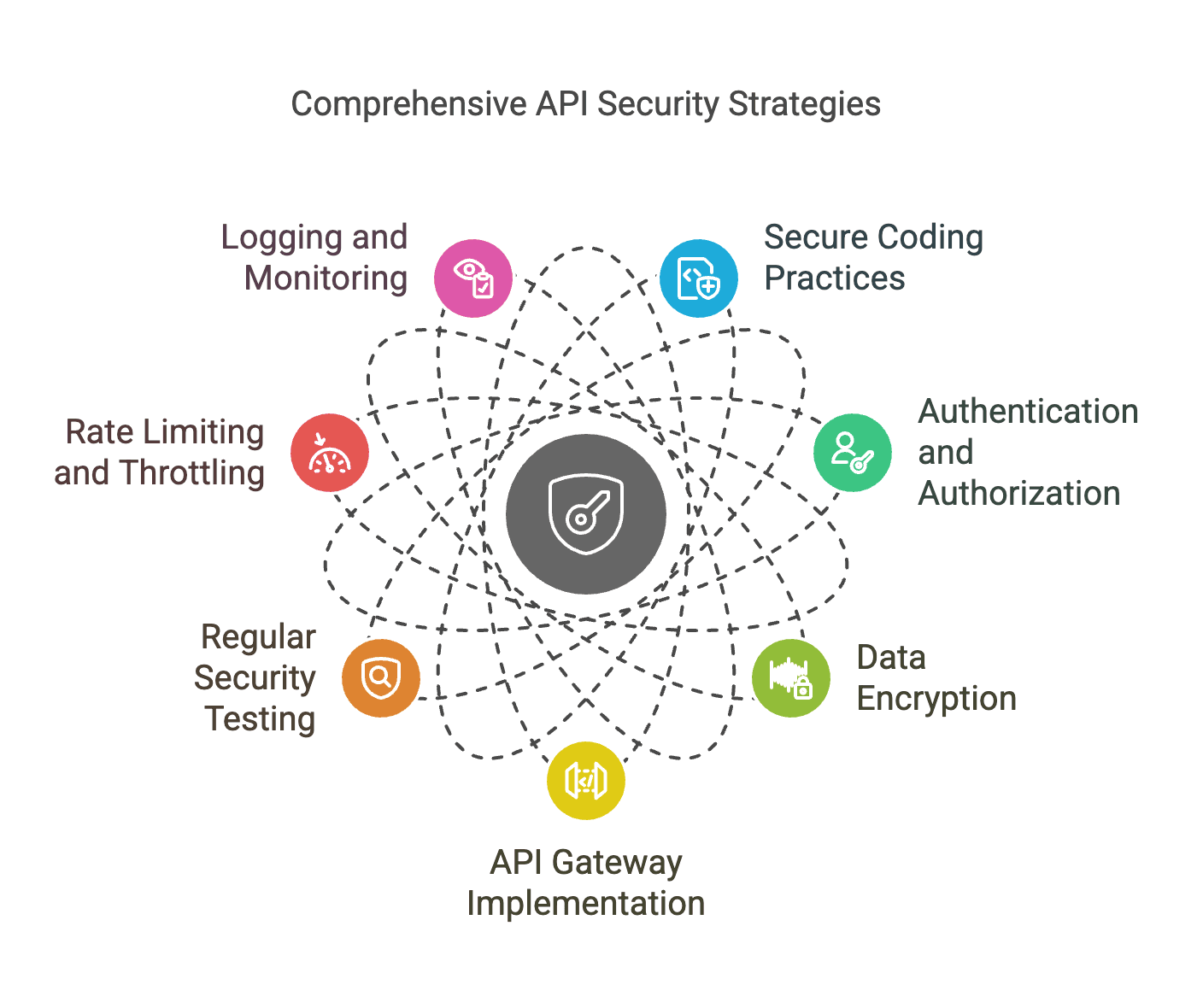

APIセキュリティのベストプラクティス

組織は、これらの脆弱性を軽減し、サイバー脅威からAPIを保護するために包括的なアプローチを採用すべきです。以下は、いくつかのベストプラクティスです:

1. セキュアコーディングプラクティス

開発者は、APIコードの脆弱性を最小限に抑えるためにセキュアコーディングプラクティスを遵守すべきです。これには、注入攻撃を防ぐためにすべての入力データを検証およびサニタイズし、セキュアコーディングフレームワークやライブラリを使用することが含まれます。

2. 強力な認証と認可

堅牢な認証と認可メカニズムの実装は、APIセキュリティにとって重要です。OAuthとJWT(JSON Web Tokens)は、ユーザーを認証しアクセスを許可するための安全な方法を提供する広く使用されているプロトコルです。ロールベースのアクセス制御(RBAC)も、ユーザーが必要な権限のみを持つことを保証するのに役立ちます。

3. データ暗号化

データを転送中および静止中に暗号化することは、機密情報が傍受されたり盗まれたりするのを防ぐために不可欠です。データ転送時にはTLS(トランスポート層セキュリティ)、データ静止時にはAES(高度な暗号化標準)などの強力な暗号化アルゴリズムを使用することで、APIセキュリティを大幅に強化できます。

4. APIゲートウェイの実装

APIゲートウェイは、APIトラフィックの管理とセキュリティ施行の中央ポイントとして機能します。レート制限、認証、ログ記録などの機能を提供し、APIトラフィックの管理と保護を容易にします。最新のAPIゲートウェイには、攻撃を検出し防止するのに役立つ高度なセキュリティ機能が付属していることがよくあります。

5. 定期的なセキュリティテスト

ペネトレーションテストや脆弱性スキャンを含む定期的なセキュリティテストは、潜在的な脆弱性を特定し対処するために不可欠です。継続的な監視と脅威検出により、組織は攻撃者に先んじて迅速に疑わしい活動に対応できます。

6. レート制限とスロットリング

レート制限とスロットリングは、特定の時間内に単一のソースからAPIが処理できるリクエストの数を制限することで、乱用を防ぎDDoS(分散型サービス拒否)攻撃を防止します。効果的なレート制限戦略を実装することで、APIが過負荷になるのを防ぎ、可用性を確保できます。

7. ログ記録と監視

詳細なログ記録と監視は、セキュリティインシデントを検出し対応するために重要です。SIEM(セキュリティ情報およびイベント管理)ツールは、API活動に対するリアルタイムの可視性を提供し、組織が潜在的な脅威を迅速に特定し軽減できるようにします。

APIのための認証と認可

堅牢な認証と認可は、APIセキュリティの礎となります。さまざまなレベルのセキュリティを提供するいくつかのメカニズムがあります:

1. 認証メカニズム

- 基本認証: シンプルですが、生産環境では単独では不十分です

- APIキー: 実装が簡単ですが、細かなアクセス制御が欠けています

- トークンベースの認証: より安全で柔軟です

2. OAuth 2.0とJWT

OAuth 2.0とJWT(JSON Web Tokens)は業界標準として台頭しています。OAuth 2.0は、ユーザーが資格情報を共有せずにリソースへの制限付きアクセスを付与できる委任フレームワークを提供し、JWTはデジタル署名を使用して安全な情報伝達を可能にします。

3. ロールベースのアクセス制御

ロールベースのアクセス制御(RBAC)を実装することで、API消費者が自分の役割に適したリソースにのみアクセスできることを保証します。セキュリティを高めるために、組織は「信頼せず、常に検証する」というゼロトラストの原則を採用しつつあり、ユーザーの位置やネットワークに関係なく継続的な検証を求めます。

API開発ライフサイクルにおけるセキュリティ

セキュリティは、API開発ライフサイクル全体に統合されるべきです:

- 要件収集: セキュリティ要件は、機能要件と共に最初からキャプチャされるべきです。

- 脅威モデリング: STRIDEやDREADなどの手法を使用して、開発プロセスの初期段階で潜在的な脅威を特定します。

- セキュアコーディングプラクティス: 入力検証、出力エンコーディング、適切なエラーハンドリング、セキュア依存関係管理など、確立されたガイドラインに従います。

- APIセキュリティテスト:

- 静的アプリケーションセキュリティテスト(SAST)は、ソースコードのセキュリティ脆弱性を分析します。

- 動的アプリケーションセキュリティテスト(DAST)は、実行中のアプリケーションをテストします。

- ファズテストは、予期しないまたはランダムなデータをAPIに送信して例外を明らかにします。

- ペネトレーションテストは、APIエンドポイントに対する実際の攻撃をシミュレートします。

- DevSecOpsの統合: CI/CDパイプラインにおけるセキュリティチェックの自動化は、ビルドとデプロイのたびにセキュリティテストが実行されることを保証します。

APIゲートウェイのセキュリティ機能

APIゲートウェイは、APIトラフィックの管理とセキュリティ制御を実施するための集中型エントリーポイントとして機能します:

- アクセス制御: 認証、認可、ポリシー施行を中央管理します。

- トラフィック管理: APIトラフィックフローを制御し、レート制限を実施し、クォータ施行を管理します。

- リクエスト/レスポンスの検証: スキーマ定義に対してリクエストを検証し、データ漏洩を防ぐためにレスポンスをサニタイズします。

- ゲートウェイ展開モデル: クラウドベースのソリューションからオンプレミスの展開まで、各々異なるセキュリティの影響を持つ選択肢があります。

- マイクロサービスセキュリティ: サービス間通信を保護するための特別な配慮、サーキットブレーカーの実装、分散認証の管理が含まれます。

監視、ログ記録、およびインシデント応答

効果的なAPIセキュリティには継続的な警戒が必要です:

- API活動の監視: APIトラフィック、使用パターン、パフォーマンスメトリックのリアルタイム監視は異常を特定するのに役立ちます。

- ログ記録戦略: APIアクセス試行、認証イベント、およびデータ変更の包括的なログ記録は法医学的分析のための監査証跡を作成します。

- 異常検出: 行動分析や機械学習を活用して、セキュリティ脅威を示す異常なパターンを特定します。

- インシデント応答計画: APIセキュリティインシデントに特化したインシデント応答手順を開発し、定期的にテストします。

- 事後分析: インシデント後に徹底的な根本原因分析を実施し、改善を実施して再発を防止します。

コンプライアンスと基準

APIはしばしば規制要件の対象となる機密データを扱います:

- 規制コンプライアンス: GDPR、HIPAA、PCI DSS、CCPAなどの規制がAPIの実装にどのように適用されるかを理解します。

- 業界基準: NISTサイバーセキュリティフレームワークやISO 27001などの確立された基準に従って包括的なセキュリティプログラムを構築します。

- OpenAPI仕様: OpenAPI仕様内のセキュリティコンポーネントを活用して、セキュリティ要件を文書化します。

- APIセキュリティ検証: OWASP APIセキュリティ検証基準(ASVS)などの基準を使用して、セキュリティ制御を検証します。

- プライバシーの考慮事項: データ最小化の原則、適切な同意メカニズム、およびAPI開発におけるプライバシー設計を実施します。

APIセキュリティの新興トレンドと未来

技術が進化するにつれて、APIセキュリティへの脅威も進化しています。AIや機械学習などの新興技術は、脅威検出および応答能力を向上させるために使用されています。AI駆動のシステムは、大量のデータを分析して、セキュリティ脅威を示すパターンや異常を特定することができます。ブロックチェーン技術も、安全で改ざんされないAPIトランザクションを提供する可能性を探求されています。さらに、規制およびコンプライアンスの考慮がますます重要になっています。GDPR(一般データ保護規則)やCCPA(カリフォルニア消費者プライバシー法)などの規制は、データ保護に厳しい要件を課しており、組織がAPIを安全かつコンプライアンスに準拠させることが不可欠です。

APIセキュリティの状況は急速に進化し続けています:

- AIと機械学習: 高度な分析を使用して、API使用パターンの中で洗練された攻撃や異常行動を検出します。

- シフトレフトセキュリティ: 開発ライフサイクルの早い段階でセキュリティを統合するために、ツール、自動化、開発者教育を通じて実施します。

- サーバーレスセキュリティ: 瞬時の実行環境を含むサーバーレスアーキテクチャにおけるAPIの独自のセキュリティ課題に対処します。

- 量子コンピューティングの影響: 従来の暗号化手法が脅かされる中、ポスト量子暗号に備えます。

- 新興基準: GraphQLのセキュリティベストプラクティスやgRPCのセキュリティモデルなどの新しい仕様の発展を追います。

EdgeOneでAPIセキュリティを保護する方法

Tencent EdgeOneは、エッジコンピューティング、コンテンツ配信、およびセキュリティ機能を統合したプラットフォームで、ウェブアプリケーションおよびAPIを保護するために特別に設計されています。セキュリティ制御をネットワークエッジに配置することにより、組織は脅威を特定し、起源インフラに到達する前に軽減できます。

1. 高度な DDoS保護

EdgeOneの分散アーキテクチャは、APIを標的としたボリューム型およびアプリケーション層のDDoS攻撃からの堅牢な保護を提供します:

- グローバルなポイントでのマルチテラビット緩和容量

- SYNフラッドや他の攻撃ベクトルに対するプロトコルレベルの保護

- API特有のDDoS攻撃の専門的な検出

- 正当なAPIリクエストに影響を与えずに自動トラフィックスクラビング

2. API対応 ウェブアプリケーションファイアウォール

従来のWAFとは異なり、EdgeOneのセキュリティエンジンはAPI特有の保護を提供するように設計されています:

- OWASP APIセキュリティトップ10に沿った専門的なルールセット

- JSONやXMLコンテンツを含むAPIペイロードの深い検査

- 注入やパラメータ改竄に対する文脈に応じた保護

- ビジネスロジックの脆弱性に対するカスタムルール機能

3. インテリジェント ボット管理

APIへの自動アクセスを制御することは、セキュリティにとって重要です:

- 機械学習に基づくボット分類システム

- 悪意のある自動化を識別するための行動分析

- 資格情報の詰め込みやアカウント乗っ取りの試みに対する保護

- 異なるボットカテゴリに対するカスタマイズ可能な応答

4. グラニュラー レート制限

乱用を防ぎつつ可用性を維持します:

- 複数のクライアント属性に基づく構成可能なレート制限

- 疑わしい行動に対して制限を強化する漸進的なレート制限

- 感度に基づく異なるAPIエンドポイントのための別々の閾値

- レート制限されたリクエストに対するカスタム応答コードとヘッダー

Tencent EdgeOneの一部として、組織はこの記事全体で推奨される深層防御アプローチを実施し、ネットワークエッジからアプリケーションコアまで保護します。

今すぐサインアップして、無料トライアルを開始しましょう!

結論

APIセキュリティは、APIが私たちのデジタルインフラに果たす中心的な役割を考えると、現代のサイバーセキュリティの重要な要素です。一般的な脆弱性を理解し、セキュアコーディング、強力な認証、暗号化、定期的なセキュリティテストなどのベストプラクティスを採用することで、組織はAPI関連のセキュリティインシデントのリスクを大幅に低減できます。API侵害の実際の例は、積極的なセキュリティ対策の重要性と、APIセキュリティを軽視することの潜在的な結果を浮き彫りにしています。技術が進歩する中で、新たな脅威に先んじ、規制要件を遵守することは、相互接続された世界でデータの整合性と機密性を維持するために不可欠です。結論として、APIセキュリティを優先することは単なるベストプラクティスではなく、デジタル資産を保護し、ユーザーや利害関係者の信頼を確保するために必要不可欠です。

APIセキュリティに関するFAQ

Q1: APIセキュリティとは何ですか?

A1: APIセキュリティとは、アプリケーションプログラミングインターフェイス(API)を攻撃や不正アクセスから保護するために使用される実践、プロトコル、およびツールを指します。それは、APIが公開するデータとサービスを保護するために、認証、認可、暗号化、レート制限、およびその他の保護措置を実施することを含み、正当なユーザーとアプリケーションのみがAPIにアクセスし使用できることを保証します。

Q2: APIセキュリティはなぜ重要ですか?

A2: APIセキュリティは重要です。なぜなら、APIはアプリケーションロジックや機密データを公開し、攻撃者にとって魅力的なターゲットとなるからです。不正なAPIは、データ侵害、不正アクセス、データ盗難、サービスの中断、コンプライアンス違反を引き起こす可能性があります。組織がサービスを接続しデータを共有するためにAPIにますます依存する中で、これらのインターフェイスを保護することは、全体的なセキュリティ姿勢を維持するために不可欠です。

Q3: 最も一般的なAPIセキュリティの脅威は何ですか?

A3: 一般的なAPIセキュリティの脅威には以下が含まれます:

- 認証と認可の破損

- 注入攻撃(SQL、NoSQL、コマンドインジェクション)

- 過剰なデータ露出

- DOS攻撃につながるレート制限の欠如

- 機能レベルの認可の破損

- マスアサインメント脆弱性

- セキュリティの誤設定

- 中間者攻撃

- APIパラメータの改竄

- 不十分なログ記録と監視

Q4: APIのために推奨される認証方法は何ですか?

A4: 推奨される認証方法には以下が含まれます:

- OAuth 2.0(特に第三者アクセス用)

- JWT(JSON Web Tokens)

- APIキー(簡単なユースケース用)

- mTLS(相互TLS)でのサービス間通信

- OpenID Connect(ユーザー認証用) 多要素認証は可能な限り実施すべきです。

Q5: APIレスポンス内の機密データはどのように処理すべきですか?

A5: 機密データを適切に処理するためには:

- データ最小化を使用し(必要なものだけを返す)

- 機密データに対するフィールドレベルの暗号化を実施する

- 機密データを返す前に適切な認可を適用する

- ログやエラーメッセージ内で機密データを非表示にする

- HTTPSを使用して転送暗号化を行う

- ユーザーロールに基づいて異なるレスポンス構造を考慮する

- 適切な場合にデータマスキングを実施する

Q6: レート制限とは何ですか、そしてなぜ重要ですか?

A6: レート制限は、ユーザーまたはクライアントが特定の期間内に行えるAPIリクエストの数を制限します。これは、APIを乱用から保護し、DDoS攻撃を防ぎ、バックエンドシステムへの負荷を管理し、APIスクレイピングの影響を減少させ、すべてのユーザーに対するサービスの可用性を維持するために重要です。

Q7: 自分のAPIのセキュリティをどのようにテストすべきですか?

A7: 包括的なAPIセキュリティテストには以下が含まれるべきです:

- 専門的なAPIツールを用いた自動セキュリティスキャン

- APIエンドポイントを対象としたペネトレーションテスト

- 予期しない動作を特定するためのファズテスト

- 認証と認可のテスト

- 入力検証テスト

- レート制限テスト

- ビジネスロジックの悪用テスト

- CI/CDパイプラインとの統合による継続的なセキュリティ検証

Q8: APIゲートウェイとは何ですか、そしてどのようにセキュリティを改善しますか?

A8: APIゲートウェイは、クライアントとバックエンドサービスの間に座るサービスで、API呼び出しを受け入れ、適切なサービスにルーティングする逆プロキシとして機能します。これは、認証の中央集約、レート制限の実施、リクエストの検証、ログ記録と監視の提供、TLS終端の実施、追加のセキュリティ制御を1つの管理された層で提供することにより、セキュリティを改善します。

Q9: セキュリティのためにAPI管理プラットフォームを使用すべきですか?

A9: API管理プラットフォームは、認証、認可、レート制限、分析、監視、開発者コントロールなどの組み込み機能を提供することで、重要なセキュリティ上の利点を提供します。これは、複数のAPIを持つ組織や、スケールでのガバナンスが必要な組織にとって特に価値があります。ただし、適切な設定が必要であり、安全なAPI設計と開発の実践を置き換えるべきではありません。

Q10: APIセキュリティのためのゼロトラスト原則とは何ですか?

A10: APIに対するゼロトラストとは:

- デフォルトで信頼せず、常に検証すること

- すべてのAPIリクエストに対して厳格な認証を実施すること

- すべてのAPIアクセスに対して最小特権の原則を適用すること

- 一度の認証ではなく、継続的な検証を行うこと

- APIリソースのマイクロセグメンテーション

- すべてのAPI活動を監視およびログ記録すること

- コンテキストに応じたアクセス制御を実施すること

- 転送中および静止中のデータを暗号化すること