今日の相互接続されたデジタル環境において、サイバーセキュリティはあらゆる規模の組織にとって最も重要な関心事となっています。サイバー脅威が進化し、ますます巧妙になる中で、堅牢なセキュリティ対策の必要性はこれまでになく重要です。ここに登場するのが、オープンウェブアプリケーションセキュリティプロジェクト(OWASP)であり、20年以上にわたり初心者から熟練の専門家まで、ウェブアプリケーションセキュリティの不透明な水域を導いてきたサイバーセキュリティ界の灯台です。OWASPの最も貴重な貢献の一つは、OWASPトップ10リストであり、これは今日のウェブアプリケーションが直面している最も重大なセキュリティリスクを指摘する包括的なガイドです。

OWASPとは?

OWASPは2001年に設立された非営利団体で、コミュニティ主導のオープンソースソフトウェアプロジェクトを通じてソフトウェアのセキュリティを改善することを目的としています。世界中に数百の支部を持ち、数万人のメンバーが在籍し、主要な教育およびトレーニング会議を開催することで、OWASPはサイバーセキュリティコミュニティの基盤として確立されています。

この組織の使命は、ソフトウェアセキュリティを可視化し、個人や組織が真のソフトウェアセキュリティリスクについて情報に基づいた意思決定を行えるようにすることです。OWASPは、アプリケーションセキュリティに関する公平で実用的、かつ無料で入手可能な情報を提供することで、開発者、セキュリティ専門家、組織が安全なソフトウェアアプリケーションを作成・維持できるよう支援しています。

OWASPのサイバーセキュリティ分野への貢献は多岐にわたります。具体的には以下が含まれます:

- オープンソースのセキュリティツールとライブラリ

- 包括的なセキュリティドキュメントとベストプラクティス

- ネットワーキングと知識共有のための地域支部

- グローバルな会議やイベント

- セキュリティ基準とガイドライン

OWASPトップ10とは?

OWASPトップ10は、ウェブアプリケーションセキュリティリスクの中で最も重要な10項目を概説した定期的に更新される報告書です。このリストは、ウェブアプリケーションセキュリティに対する意識を高める強力な文書として機能し、組織が直面する最も重要なリスクのいくつかを特定します。トップ10プロジェクトは、世界中のセキュリティ専門家の広範な合意に基づいており、ウェブアプリケーションを保護しようとする組織にとって権威ある情報源となっています。

OWASPトップ10の主な目的は以下の通りです:

- 開発者、デザイナー、アーキテクト、組織に最も一般的なウェブアプリケーションセキュリティの弱点の結果について教育すること

- これらの高リスク問題領域に対する基本的な保護技術を提供すること

- アプリケーションセキュリティに関するさらなる情報の入手先を案内すること

最も重要なリスクに焦点を当てることで、OWASPトップ10は組織がセキュリティ努力を優先し、最も差し迫った脆弱性にリソースを割り当てることを助けます。

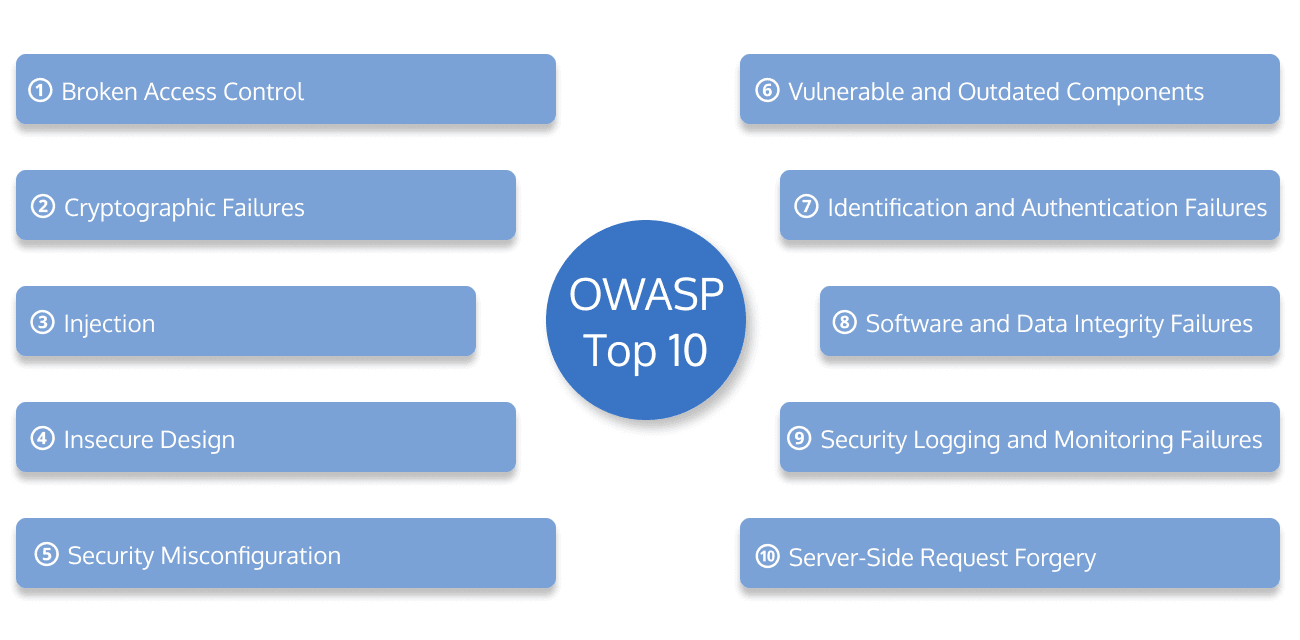

最新のOWASPトップ10(2021年)

OWASPトップ10の最も最近の改訂版は2021年にリリースされ、ウェブアプリケーションセキュリティの進化する状況を反映しています。これらの脆弱性について深く掘り下げ、それらが何であるか、なぜ危険であるか、そしてどのように軽減するかを理解しましょう。OWASPトップ10は通常数年ごとに更新され、次回の更新は2025年初頭に予定されています。

1. アクセス制御の欠陥

2017年の第5位から2021年にはトップに上昇したアクセス制御の欠陥は、最も重要なウェブアプリケーションセキュリティリスクとなっています。この脆弱性は、ユーザーが自分の意図した権限を超えて行動できる場合に発生し、無許可の情報漏洩、データの変更または破壊につながる可能性があります。

アクセス制御の欠陥の例には以下が含まれます:

- URLパラメータを変更して他のユーザーのアカウントにアクセスする

- ウェブブラウザの状態を変更してアクセスチェックをバイパスする

- 管理者の権限に昇格する

このリスクを軽減するために、開発者は以下のような堅牢なアクセス制御メカニズムを実装すべきです:

- 最小特権の原則を強制する

- 適切なセッション管理を実施する

- アクセス制御メカニズムの徹底的なテストを行う

2. 暗号化の失敗

以前は「センシティブデータの露出」として知られていたこのカテゴリは、敏感なデータの露出を引き起こす暗号化に関連する失敗を強調しています。このリスクは、敏感な情報を保護するために暗号化やその他の暗号技術を適切に実装する重要性を強調します。

一般的な暗号化の失敗には以下が含まれます:

- 弱い暗号化アルゴリズムの使用

- 強力なアルゴリズムの不適切な実装

- 不十分な鍵管理

このリスクに対処するために:

- 強力で最新の暗号化アルゴリズムを使用する

- 適切な鍵管理の実践を実施する

- すべての敏感なデータを転送中および保存時に暗号化する

3. インジェクション

SQL、NoSQL、OS、およびLDAPインジェクションなどのインジェクションの欠陥は、信頼できないデータがコマンドやクエリの一部としてインタープリタに送信されるときに発生します。攻撃者の悪意のあるデータは、インタープリタを誤ってコマンドを実行させたり、適切な承認なしにデータにアクセスさせたりすることができます。

インジェクション攻撃は以下の結果を招く可能性があります:

- データの盗難、変更、または破壊

- データ整合性の喪失

- サービス妨害

- 完全なシステムの掌握

予防策には以下が含まれます:

- パラメータ化クエリの使用

- 入力の検証と浄化

- オブジェクトリレーショナルマッピング(ORM)ツールの採用

4. 設計の不備

OWASPトップ10に新たに追加された設計の不備は、設計やアーキテクチャの欠陥に関連するリスクに焦点を当てています。このカテゴリは、ソフトウェア開発ライフサイクルの早い段階でセキュリティを組み込む必要性を強調しています。

設計の不備は以下のように現れることがあります:

- 制御設計の欠如または効果がない

- ビジネスロジックの欠陥

- 不十分な脅威モデリング

設計のセキュリティを向上させるために:

- セキュアな開発ライフサイクルの実践を実施する

- 設計段階での脅威モデリングを使用する

- 定期的なセキュリティアーキテクチャレビューを行う

5. セキュリティの誤設定

セキュリティの誤設定は依然として普遍的な問題であり、不十分なデフォルト設定、不完全またはアドホックな設定、オープンクラウドストレージ、誤設定されたHTTPヘッダー、機密情報を含む冗長なエラーメッセージによって引き起こされることがよくあります。

一般的な誤設定には以下が含まれます:

- 不要な機能が有効またはインストールされている

- デフォルトアカウントのパスワードが変更されていない

- 過剰に情報を提供するエラーメッセージ

軽減戦略:

- 繰り返し可能なハードニングプロセスを実施する

- 設定を定期的にレビューおよび更新する

- 不要な機能のない最小限のプラットフォームを維持する

6. 脆弱で古いコンポーネント

ライブラリ、フレームワーク、その他のソフトウェアモジュールなどのコンポーネントは、しばしばフル権限で実行されます。脆弱なコンポーネントが悪用されると、深刻なデータ損失やサーバーの掌握を招くことがあります。

脆弱なコンポーネントに関連するリスク:

- 広く使用されているコンポーネントの既知の脆弱性

- 古いバージョンへのサポートの欠如

- コンポーネントのバージョン追跡の困難さ

このリスクに対処するために:

- すべてのコンポーネントの在庫を維持する

- CVEやNVDなどの情報源を監視して脆弱性を把握する

- パッチ管理プロセスを実施する

7. 身元確認と認証の失敗

以前は「認証の欠陥」として知られていたこのカテゴリには、セッション管理、資格情報管理、およびユーザーの身元を確立・維持する他の側面における弱点が含まれます。

一般的な失敗には以下が含まれます:

- 弱いパスワードの許可

- 不十分に実装された多要素認証

- セッション固定攻撃

堅牢な認証のベストプラクティス:

- 多要素認証を実施する

- 失敗したログイン試行を制限または遅延させる

- 安全なセッション管理技術を使用する

8. ソフトウェアおよびデータの整合性の失敗

この新しいカテゴリは、ソフトウェアの更新、重要なデータ、およびCI/CDパイプラインに関連する仮定を検証せずに行うことに焦点を当てています。これには、安全でない逆シリアル化が含まれ、リモートコード実行攻撃を引き起こす可能性があります。

整合性の失敗は以下の結果を招く可能性があります:

- 無許可のコード実行

- データの改ざん

- サプライチェーン攻撃

軽減戦略:

- ソフトウェアの整合性を確認するためにデジタル署名を使用する

- ライブラリや依存関係が信頼できるソースからのものであることを確認する

- 重要なデータの整合性チェックを実施する

9. セキュリティロギングとモニタリングの失敗

不十分なロギングとインシデントレスポンスとの効果的な統合が不足していると、攻撃者がシステムをさらに攻撃し、持続性を維持し、より多くのシステムに移行し、データを改ざん、抽出、または破壊することを許可する可能性があります。

不十分なロギングとモニタリングの結果:

- 侵害検出の遅延

- 適切なフォレンジック分析を実施できない

- 成功した攻撃の影響が増大する

ロギングとモニタリングを改善するために:

- 中央集権的なログ管理を実施する

- ログが十分な詳細をキャプチャし、機密データを含まないようにする

- 定期的にログをレビューし、疑わしい活動を分析する

10. サーバーサイドリクエストフォージェリ(SSRF)

SSRFの欠陥は、ウェブアプリケーションがユーザーが提供したURLを検証せずにリモートリソースを取得する際に発生します。これにより、攻撃者はアプリケーションに対して予期しない宛先に細工したリクエストを送信させることができ、ファイアウォール、VPN、または他の種類のネットワークアクセス制御リスト(ACL)によって保護されていても可能です。

SSRFは以下の結果を招く可能性があります:

- データの流出

- 内部システムの侵害

- 内部ネットワーク内での横移動

SSRFを防ぐために:

- すべてのクライアントが提供した入力データを浄化および検証する

- URLスキーマ、ポート、および宛先をポジティブな許可リストで強制する

- HTTPリダイレクトを無効にする

OWASPトップ10の目的と重要性

OWASPトップ10は、組織、開発者、セキュリティ専門家にとって重要なリソースとして機能します。最も重要なリスクに焦点を当てることで、セキュリティ努力を優先するのに役立ちます。これらのトップリスクに対処することで、組織は全体的なセキュリティ姿勢を大幅に改善し、幅広い潜在的な攻撃から保護することができます。

OWASPトップ10は単なる脆弱性のリストではなく、以下を含む包括的なガイドです:

- 各リスクの詳細な説明

- 攻撃シナリオの例

- これらの脆弱性を防ぐ方法に関するガイダンス

- さらなる学習のためのOWASPやその他のリソースへの参照

結論

OWASPトップ10は、ウェブアプリケーションライフサイクルの開発から展開、維持管理に関与するすべての人にとって貴重なリソースです。最も重要なセキュリティリスクについて常に情報を得て、推奨される予防策を採用することで、私たちは潜在的な攻撃に対してデジタルインフラを強化することができます。サイバーセキュリティの脅威が進化し続ける中で、OWASPトップ10は、私たちの共同の努力の中で安全なオンライン世界を創造するための重要なガイドであり続けるでしょう。

よくある質問

Q1: OWASPトップ10はどのくらいの頻度で更新されますか?

A1: OWASPトップ10は約3年ごとに更新され、最新のバージョンは2021年にリリースされました。

Q2: OWASPトップ10を自分の組織でどのように活用できますか?

A2: 組織はOWASPトップ10をセキュリティリスク評価の出発点として使用し、特定された脆弱性の軽減を優先し、ソフトウェア開発ライフサイクルにセキュアコーディングプラクティスを統合することができます。

Q3: OWASPトップ10はウェブアプリケーションにのみ適用されますか?

A3: OWASPトップ10は主にウェブアプリケーションに焦点を当てていますが、推奨される原則と実践は、他のタイプのソフトウェアや技術にも適用され、全体的なセキュリティ姿勢を改善することができます。

Q4: これらのリスクを軽減するためのさらなる情報はどこで見つけられますか?

A4: OWASPトップ10レポートは、各リスクの詳細な説明、例、発生率、および防止に関するガイダンスを提供します。さらに、OWASPはそのウェブサイトで、チートシート、ツール、脆弱性を軽減するためのさらなる文書を含む豊富なリソースを提供しています。

私たちについて

Tencent EdgeOneは、さまざまな脅威から効果的にブロックし、堅牢なウェブ攻撃保護を提供します。OWASPトップ10で特定された主要なセキュリティ問題をカバーする広範な攻撃機能ライブラリを備えており、ウェブ攻撃、脆弱性の悪用、トロイの木馬、バックドア、その他のセキュリティ問題からのリスクを軽減します。現在、無料トライアルを開始しました。詳細についてはサインアップまたはお問い合わせください。