ウェブアプリケーションファイアウォール(WAF)は、サイバー脅威からウェブアプリケーションを保護するための専門的なファイアウォールです。悪意のあるHTTPトラフィックを検査、フィルタリング、ブロックし、ウェブアプリケーションを守ります。

サイバー攻撃がますます複雑かつ頻繁になっているため、WAFはウェブアプリケーションを保護するために不可欠な存在となっています。SQLインジェクション、クロスサイトスクリプティング(XSS)、分散型サービス拒否(DDoS)攻撃など、さまざまなサイバー攻撃を防ぐことができます。

この記事では、ウェブアプリケーションを保護する上でのWAFの役割、その主な機能、および組織に最適なWAFの選び方について説明します。

ウェブアプリケーションファイアウォールとは?

ウェブアプリケーションファイアウォール(WAF)は、悪意のあるウェブトラフィックやアプリケーション層の攻撃からウェブアプリケーションとAPIを保護するために設計された専門的なセキュリティソリューションです。OSIモデルのアプリケーション層(レイヤー7)で動作し、ウェブアプリケーションとインターネット間のHTTP/HTTPSトラフィックに焦点を当てています。WAFの主な機能は、クライアントとウェブサーバーの間の仲介者として機能し、脅威を特定し軽減するために受信および送信トラフィックを精査することです。

WAFの主要な機能には以下が含まれます:

- SQLインジェクション保護:SQLインジェクションは一般的な攻撃手法であり、悪意のあるSQLクエリが入力フィールドに挿入されてデータベースを操作します。WAFはそのような試みを検出しブロックすることができます。

- クロスサイトスクリプティング(XSS)防御:XSS攻撃は、他のユーザーが見るウェブページに悪意のあるスクリプトを注入することを含みます。WAFはこれらのスクリプトを特定し、実行されるのを防ぎます。

- CC攻撃の傍受:CC(チャレンジコラプサー)攻撃、またはDDoS攻撃は、サーバーを過剰なトラフィックで圧倒することを目的としています。WAFは悪意のあるリクエストをフィルタリングすることでこれらの攻撃を検出し軽減できます。

- センシティブデータ保護:WAFはデータフローを監視し制御することで、敏感な情報の漏洩を防ぐことができます。

WAFとファイアウォールの違い

従来のファイアウォールはネットワーク層(レイヤー3)で動作し、IPアドレス、ポート、およびプロトコルに基づいてトラフィックをフィルタリングします。それに対して、WAFはウェブアプリケーションを保護するために特別に設計されており、アプリケーション層のトラフィックを分析します。主な違いは以下の通りです:

- アプリケーション層への焦点:WAFはHTTP/HTTPSトラフィックに集中し、ウェブアプリケーションプロトコルのニュアンスを理解します。

- 双方向コンテンツ検査:WAFは受信トラフィックと送信トラフィックの両方を検査し、包括的な保護を提供します。

- 意味解析:WAFはウェブトラフィックの文脈と意味を理解するために意味解析を使用し、より正確な脅威検出を可能にします。

WAFはどのように機能するのか?

ウェブアプリケーションファイアウォール(WAF)は、HTTP/HTTPSトラフィックを分析しフィルタリングすることで、さまざまな脅威からウェブアプリケーションとAPIを保護するために設計された専門的なセキュリティソリューションです。WAFの機能を理解するには、そのコアコンポーネント、展開モード、および攻撃を検出し軽減するためのメカニズムを探る必要があります。以下は、WAFの機能についての詳細な説明です。

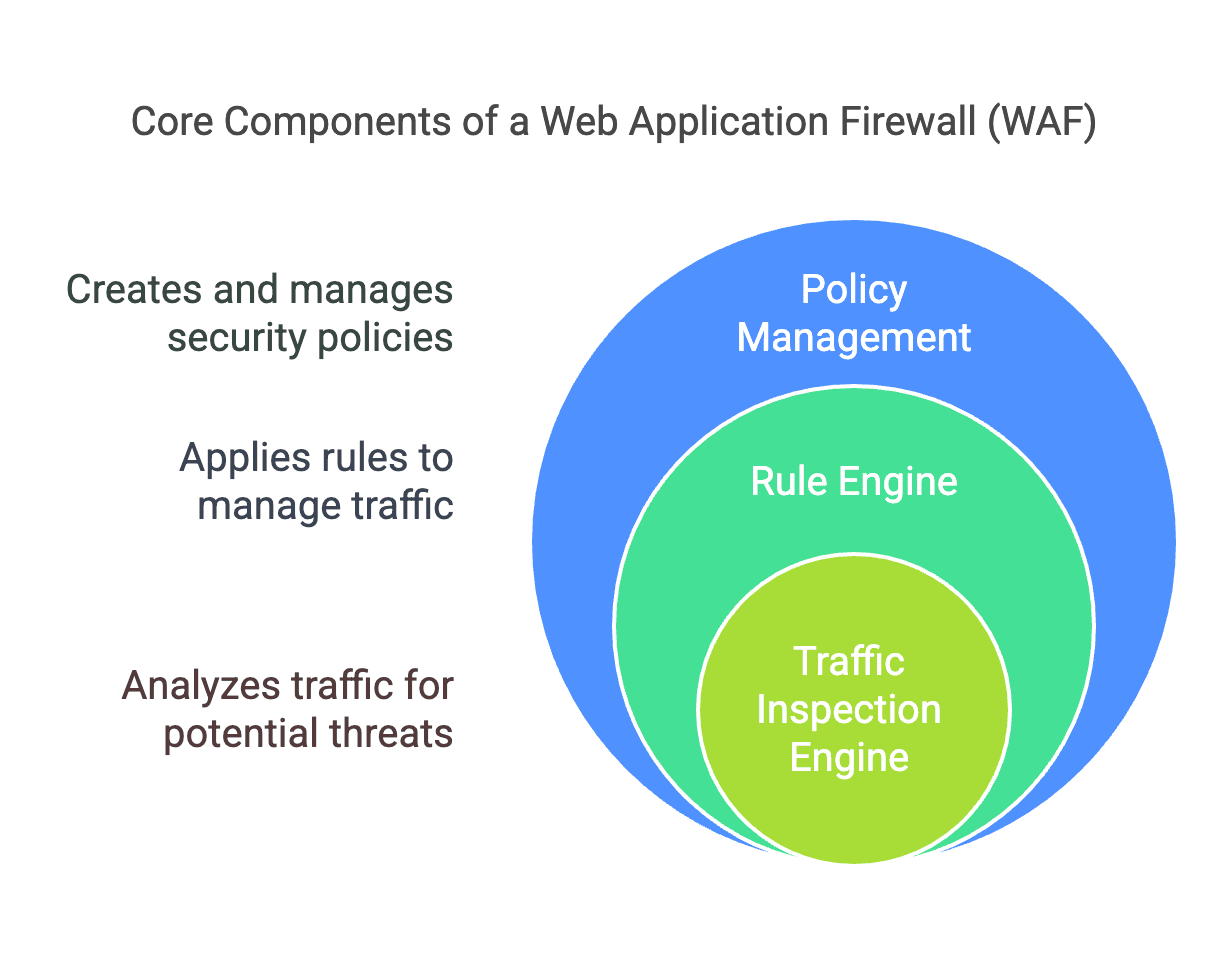

WAFのコアコンポーネント

1. トラフィック検査エンジン

トラフィック検査エンジンはWAFの中心です。受信および送信のHTTP/HTTPSトラフィックを分析して潜在的な脅威を特定する役割を担っています。このエンジンは、トラフィックを検査するためにいくつかの技術を使用します:

- シグネチャベースの検出:WAFは受信トラフィックを既知の攻撃シグネチャのデータベースと比較します。たとえば、URLパラメータやフォームフィールドにSQLキーワードが含まれるパターンを探すことでSQLインジェクション攻撃を検出できます。

- 行動分析:これは、ユーザーやトラフィックパターンの振る舞いを監視して異常を特定する方法です。たとえば、ユーザーが短時間に異常に多くのリクエストを行う場合、ブルートフォース攻撃の兆候かもしれません。

- 意味解析:WAFはウェブトラフィックの文脈と意味を理解します。たとえば、ウェブページの正当なリクエストと脆弱性を悪用しようとする悪意のあるリクエストを区別できます。

- 機械学習:高度なWAFは、歴史的データから学び新しい脅威に適応するために機械学習アルゴリズムを使用します。これにより、WAFはゼロデイ攻撃や伝統的なシグネチャベースの手法では見逃される可能性のある洗練された脅威を検出できます。

2. ルールエンジン

ルールエンジンは、WAFが特定のタイプのトラフィックを処理する方法を決定するために使用する一連の事前定義されたルールです。これらのルールは、セキュリティ管理者によって組織の特定のニーズに合わせて構成できます。一般的なルールには以下が含まれます:

- 許可/拒否ルール:これらのルールは、どのタイプのトラフィックを許可またはブロックするかを指定します。たとえば、悪意のあるものと特定された特定のIPアドレスからのすべてのトラフィックをブロックするルールが考えられます。

- レート制限:このルールは、ユーザーが特定の時間内に行えるリクエストの数を制限します。これにより、DDoS攻撃やブルートフォース攻撃を防ぎます。

- データマスキング:このルールは、クレジットカード番号や個人情報などの敏感なデータがレスポンスからマスクまたは削除されることを保証します。

3. ポリシー管理

ポリシー管理は、WAFがウェブアプリケーションを保護するために使用するセキュリティポリシーを作成および管理することを含みます。ポリシーは、各アプリケーションの特定の要件に基づいてカスタマイズでき、以下が含まれる場合があります:

- アプリケーション固有のポリシー:異なるウェブアプリケーションは異なるセキュリティ要件を持つ場合があります。たとえば、eコマースサイトはブログよりも支払い処理に厳しいルールが必要かもしれません。

- ユーザー基盤のポリシー:ポリシーは、ユーザーの役割や権限に基づいて調整することもできます。たとえば、管理者ユーザーは通常のユーザーとは異なるアクセスルールを持つかもしれません。

- 動的ポリシー:一部のWAFは、リアルタイムの脅威インテリジェンスやユーザーの行動に基づいてポリシーを動的に調整できます。

展開モード

1. 透過プロキシモード

透過プロキシモードでは、WAFはクライアントとウェブサーバーの間の仲介者として機能します。リクエストのIPアドレスを変更することなくトラフィックを検査します。このモードは、既存のネットワークインフラストラクチャに大きな変更を加えずにWAFを展開したい組織にとって便利です。

2. リバースプロキシモード

リバースプロキシモードでは、WAFは受信接続を終了させ、リクエストをウェブサーバーに転送します。このモードは、トラフィックに対するより多くの制御を提供し、SSL/TLSの終端処理やコンテンツキャッシングなどの追加のセキュリティ機能を提供できます。高性能とセキュリティが重要な環境で一般的に使用されます。

3. ルーティングモード

ルーティングモードでは、WAFは異なるネットワークセグメント間のトラフィックをルーティングするネットワークデバイスとして設定されます。このモードは、複雑なネットワークアーキテクチャにおいて、トラフィックを複数のデバイスを通じてルーティングする必要がある場合に便利です。

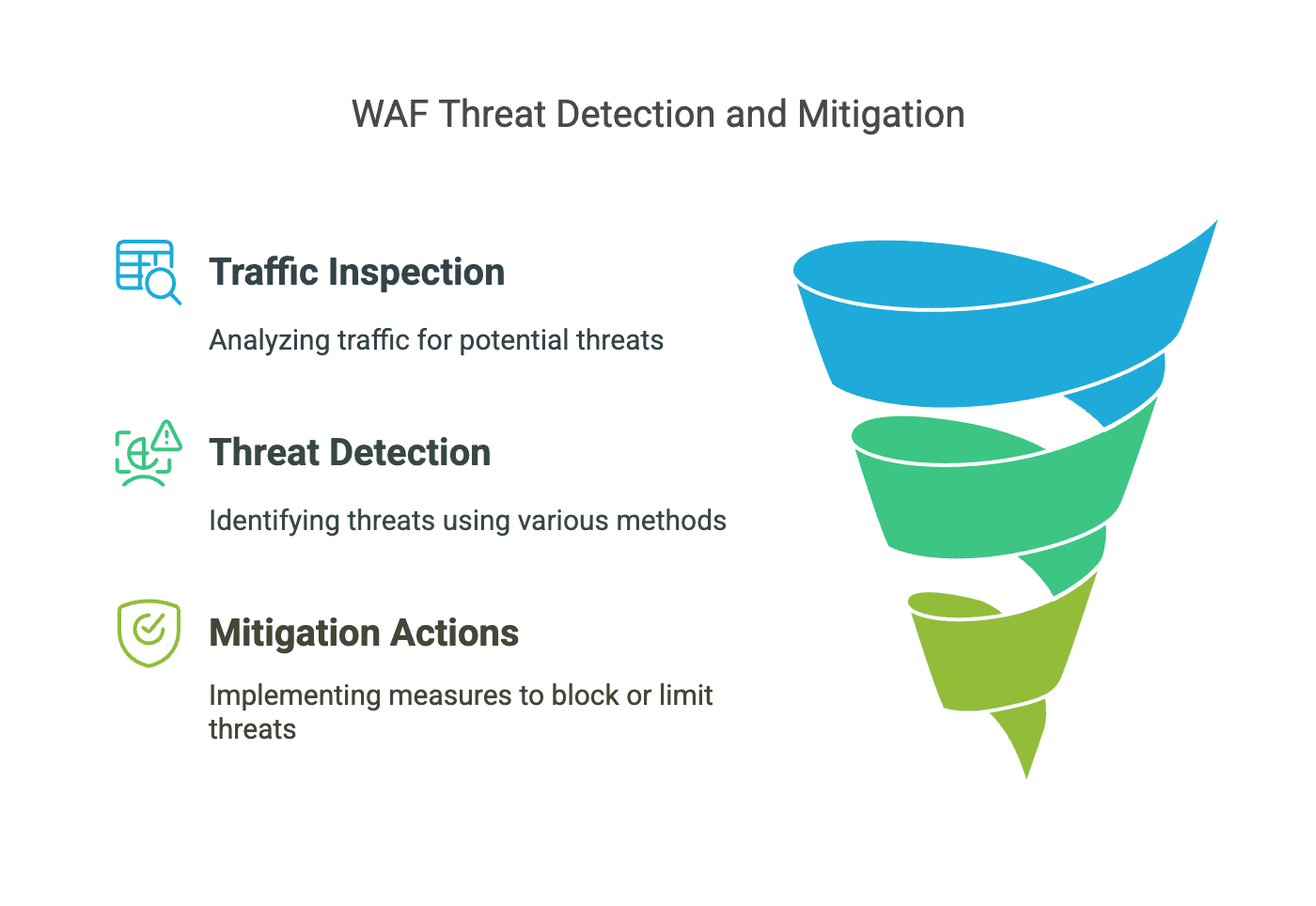

WAFの検出と軽減メカニズム

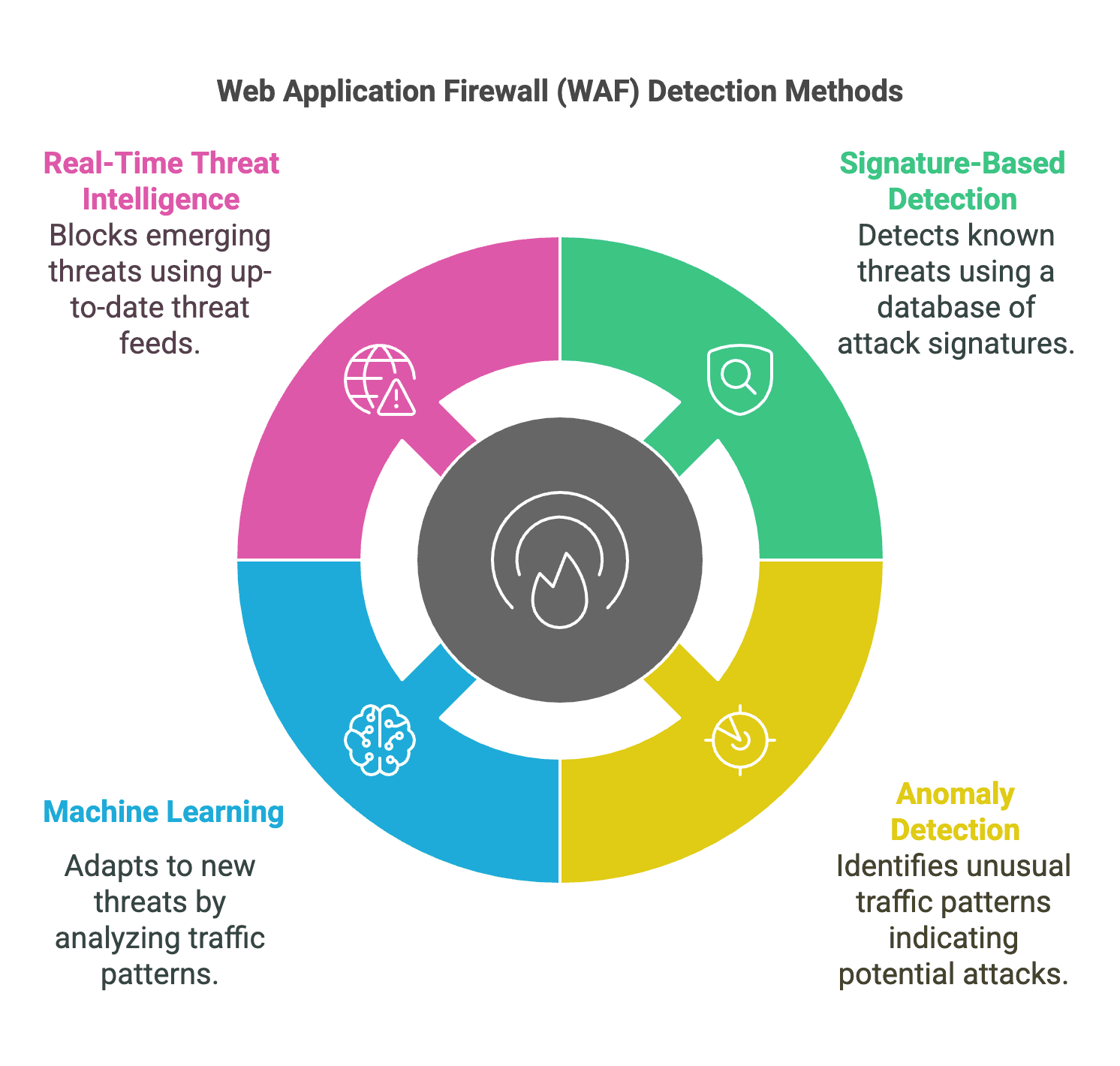

1. シグネチャベースの検出

シグネチャベースの検出は、WAFで最も一般的に使用される方法です。受信トラフィックを既知の攻撃シグネチャのデータベースと比較します。これらのシグネチャは、新しい脅威を含めるために定期的に更新されます。たとえば、WAFはURLパラメータにSELECT * FROMというパターンを探すことでSQLインジェクション攻撃を検出できます。

2. 異常検出

異常検出は、トラフィックパターンを監視し、通常の行動からの逸脱を特定することを含みます。たとえば、ユーザーが短時間に異常に多くのリクエストを行っている場合、ブルートフォース攻撃の兆候かもしれません。異常検出は、DDoS攻撃の兆候を示す異常なトラフィックパターンを特定することもできます。

3. 機械学習

高度なWAFは、トラフィックを分析し脅威を検出するために機械学習アルゴリズムを使用します。機械学習モデルは、過去のデータから学び新しい脅威に適応することができます。たとえば、機械学習モデルはトラフィックの挙動を分析し、既知の脅威に似たパターンを特定することで新しいタイプの攻撃を識別できます。

4. リアルタイム脅威インテリジェンス

一部のWAFは、最新の脅威に関する情報源と統合して、最新の脅威を検出しブロックすることができます。これにより、WAFはダメージを与える前に新たな脅威を検出しブロックできます。たとえば、WAFは新しいゼロデイエクスプロイトについての警告を受け取り、エクスプロイトのシグネチャに一致するトラフィックをブロックするためにルールを更新するかもしれません。

軽減アクション

1. トラフィックのブロック

WAFが脅威を検出した場合、ウェブサーバーに到達するのを防ぐために問題のあるトラフィックをブロックできます。ブロックは、特定のIPアドレスをブロックする、特定のリクエストをブロックする、または特定のソースからのすべてのトラフィックをブロックするなど、さまざまなレベルで行うことができます。

2. レート制限

レート制限は、ユーザーが特定の時間内に行えるリクエストの数を制限するための技術です。これにより、攻撃者がリクエストを送信する速度を制限し、DDoS攻撃やブルートフォース攻撃を防ぐことができます。

3. アラートとログ記録

脅威が検出されると、WAFはアラートを生成し、さらなる調査のために事件を記録することができます。アラートは、メール、SMS、または他の通知方法でセキュリティ管理者に送信されることがあります。ログ記録は、検出された脅威のすべての記録を提供し、フォレンジック分析やセキュリティポリシーの改善に役立ちます。

ウェブアプリケーションファイアウォール(WAF)は、HTTP/HTTPSトラフィックを検査し、シグネチャベースの検出、異常検出、機械学習を組み合わせて脅威を検出し、ブロック、レート制限、アラートを通じて脅威を軽減します。WAFを展開することで、組織はウェブアプリケーションのセキュリティを大幅に強化し、さまざまな脅威から保護することができます。

WAFの種類は何ですか?

ウェブアプリケーションファイアウォール(WAF)は、展開モデルや機能に基づいていくつかのタイプに分類できます。各タイプには独自の利点と欠点があり、WAFの選択は通常、組織の特定のニーズとインフラストラクチャに依存します。以下はWAFの主な種類です:

1. ネットワークベースのWAF

ネットワークベースのWAFは、ネットワークの周辺に展開され、ネットワーク上のすべてのウェブアプリケーションを保護するように設計されています。受信トラフィックを検査し、設定されたセキュリティルールに合致しないトラフィックをブロックします。これらのWAFは、通常、ハードウェアデバイスまたは専用サーバー上で実行されるソフトウェアソリューションとして展開されます。

利点:

- ネットワーク上のすべてのウェブアプリケーションを保護できる。

- ネットワークベースの脅威を含むさまざまな脅威から保護できる。

- IPアドレスやポート番号など、さまざまな基準に基づいてトラフィックをブロックするように構成できます。

欠点:

- 専用のハードウェアまたはソフトウェアソリューションが必要。

- ハードウェアやメンテナンスにかなりの投資が必要になることがあります。

- ホストベースのWAFほど細かな制御を提供できない場合があります。

2. ホストベースのWAF

ホストベースのWAFは、個々のウェブサーバーに展開され、該当サーバー上で実行されているウェブアプリケーションを保護するように設計されています。受信トラフィックを検査し、設定されたセキュリティルールに合致しないトラフィックをブロックします。ホストベースのWAFは、通常、ウェブサーバー上で実行されるソフトウェアソリューションとして展開されます。

利点:

- 保護対象のウェブアプリケーションに対して細かな制御を提供。

- あらゆるタイプのウェブサーバーに展開可能。

- 専用のハードウェアソリューションは必要ありません。

欠点:

- 展開されているサーバー上で実行されているウェブアプリケーションのみを保護。

- 管理および維持のために追加のリソースが必要になる場合があります。

3. クラウドベースのWAF

クラウドベースのWAFは、第三者プロバイダーによってホストされ、管理されます。受信トラフィックを検査し、設定されたセキュリティルールに合致しないトラフィックをブロックします。クラウドベースのWAFは通常、サービスとして展開され、WAFプロバイダーがハードウェアとソフトウェアインフラストラクチャを管理します。

利点:

- ハードウェアやソフトウェアインフラストラクチャを購入または維持する必要がない。

- 必要に応じて簡単にスケールアップまたはダウンできる。

- あらゆるタイプのサーバーでホストされているウェブアプリケーションを保護できる。

欠点:

- 第三者サービスへのサブスクリプションが必要。

- オンプレミスソリューションほどWAF構成に対する制御が少ない場合があります。

- 使用されるプロバイダーやサービスによっては、オンプレミスWAFと同じレベルの保護を提供しない場合があります。

4. ブロックリストと許可リストのWAF

WAFは、セキュリティモデルによっても区別できます:

- ブロックリストWAF:特定のエンドポイントやトラフィックタイプをブロックし、それ以外はすべてを許可する負のセキュリティモデルに従います。

- 許可リストWAF:すべてのトラフィックをデフォルトでブロックし、明示的に承認されたトラフィックのみを許可する正のセキュリティモデルに従います。

許可リストWAFは、誤って構成されたファイアウォールルールによって悪意のあるトラフィックが防御を回避するリスクを最小限に抑えるため、一般的により安全と見なされます。しかし、すべての正当なトラフィックタイプやエンドポイントを予測できない状況では実用的でない場合があります。多くの最新のWAFは、ブロックリストと許可リストのアプローチを組み合わせたハイブリッドセキュリティモデルで運用されています。

要約すると、組織が選択するWAFのタイプは、特定のセキュリティニーズ、インフラストラクチャ、および運用能力に依存します。ネットワークベース、ホストベース、クラウドベースのWAFはそれぞれ独自の利点と妥協点を提供し、ブロックリストと許可リストモデルは異なるセキュリティアプローチを提供します。これらの違いを理解することで、組織はウェブアプリケーションを効果的に保護するための情報に基づいた決定を下すことができます。

WAFの利用ケース

ウェブアプリケーションファイアウォール(WAF)は、さまざまな業界や展開シナリオにわたる広範な利用ケースを持つ多用途なセキュリティツールです。以下はWAFの最も一般的な利用ケースです:

1. データ漏洩の防止

ウェブアプリケーションは、個人情報、財務情報、ビジネスの秘密などの敏感なデータを扱うことがよくあります。攻撃者は、SQLインジェクションやクロスサイトスクリプティング(XSS)などの脆弱性を悪用してこのデータを盗む可能性があります。WAFはそのような悪意のあるリクエストを検出しブロックすることで、敏感な情報の漏洩を防ぎます。

2. アプリケーション層攻撃の軽減

WAFは、以下を含むさまざまなアプリケーション層攻撃から保護するように設計されています:

- SQLインジェクション:不正アクセスからデータベースを保護。

- クロスサイトスクリプティング(XSS):悪意のあるスクリプトがウェブページに注入されるのを防ぐ。

- クロスサイトリクエストフォージェリ(CSRF):攻撃者によって行われた不正なリクエストをブロック。

- コマンドインジェクション:攻撃者がウェブフォームを通じてシステムコマンドを実行するのを防ぐ。

3. DDoS攻撃からの防御

分散型サービス拒否(DDoS)攻撃は、過剰なトラフィックでウェブサーバーを圧倒することを目的としています。WAFは悪意のあるリクエストをフィルタリングし、トラフィックをレート制限することでこれらの攻撃を検出し軽減できます。一部のWAFは、レイヤー7の洪水保護などの高度なDDoS保護機能を提供します。

4. APIセキュリティ

現代のウェブアプリケーションはAPIに大きく依存しており、これらは攻撃に対して脆弱です。WAFは、リクエストの検証、レート制限の適用、異常の検出を行うことでAPIを保護するように設定できます。

5. カスタマイズ可能なセキュリティポリシー

WAFは、組織が特定のニーズに合わせてカスタマイズされたセキュリティポリシーを定義することを許可します。たとえば、特定のIPアドレスからのトラフィックをブロックしたり、単一のユーザーからのリクエスト数を制限したり、特定の認証メカニズムを強制したりするルールを設定できます。

6. ボットトラフィックからの保護

WAFは悪意のあるボットトラフィックを検出しブロックすることができ、自動化された攻撃(ブルートフォースログイン試行、コンテンツのスクレイピング、スパム提出など)を防ぎます。

7. ウェブページの改ざん防止

WAFはウェブページを監視し、無断での変更から保護することで、ユーザーに表示されるコンテンツの整合性を確保します。

組織に最適なWAFの選び方

ウェブアプリケーションファイアウォール(WAF)は、オンラインアプリケーションをさまざまなサイバー攻撃から保護するための強力なツールです。WAFを選択する際、組織は以下のいくつかの重要な要素を考慮すべきです:

- パフォーマンススループット:WAFは、期待されるトラフィック負荷を処理でき、重大な遅延を引き起こさない必要があります。

- 偽陽性率:低い偽陽性率は、正当なトラフィックがブロックされるのを避けるために重要です。

- ルール更新頻度:新たな脅威に先んじるために、WAFのルールセットは定期的に更新される必要があります。

- 既存のセキュリティインフラとの互換性:WAFは、侵入検知システム(IDS)やセキュリティ情報およびイベント管理(SIEM)システムなど、他のセキュリティソリューションとシームレスに統合される必要があります。

しかし、最適なWAFを選ぶことは必ずしも簡単ではありません。WAFを選択する際に考慮すべき他の重要な要素は以下の通りです:

- 展開オプション:WAFは、クラウド、オンプレミス、またはハイブリッド方式で展開できます。クラウドベースのWAFはシームレスなスケーラビリティとグローバルなカバレッジを提供し、オンプレミスのWAFはより大きなカスタマイズと制御を提供します。ハイブリッド展開は両方の利点を組み合わせます。ビジネスニーズとセキュリティ戦略に最適な展開オプションを選択する必要があります。

- 既存インフラとの統合の容易さ:理想的なWAFは、侵入検知システム(IDS)、セキュリティ情報およびイベント管理(SIEM)システムなど、既存のセキュリティインフラと簡単に統合できる必要があります。これにより、セキュリティパフォーマンスが向上し、セキュリティ管理プロセスが簡素化されます。

- カスタマイズ能力:異なる組織は異なる脅威に直面するため、異なる保護戦略が必要です。堅牢なWAFは、高いカスタマイズ能力を提供し、ニーズに応じてセキュリティルールを作成および修正できる必要があります。これにより、WAFは特定のアプリケーション脅威に対して効果的に防御できます。

- コストおよびメンテナンス要件:WAFを選択する際には、購入コスト、実装コスト、メンテナンスコスト、トレーニングコストを含む総所有コストを考慮する必要があります。また、WAFのメンテナンス要件も考慮する必要があります。理想的なWAFは、管理と維持が容易であり、強力なサポートとサービスを提供する必要があります。

一般的なウェブアプリケーションファイアウォール(WAF)ベンダーには、Tencent Edgeone Web Protection、Cloudflare WAF、Akamai WAF、Imperva WAFなどがあります。

次世代WAFのトレンド

機能強化

次世代WAFは、新たな脅威に対処し、より包括的な保護を提供するために進化しています:

- APIセキュリティ:現代のアプリケーションでのAPIの使用が増加する中、攻撃から保護することが重要です。次世代WAFは、レート制限、認証、アクセス制御などのAPIセキュリティのための特別な機能を提供します。

- ビジネス詐欺対策:これらのWAFは、ユーザーの行動や取引パターンを分析することで、アカウント乗っ取りや支払い詐欺などの不正行為を検出し防止できます。

- マルチレイヤプロトコル分析:次世代WAFは、複数のレイヤーにわたるトラフィックを分析し、潜在的な脅威の全体像を提供します。

- ウェブページ改ざん防止:不正な変更を検出し、防止することができ、コンテンツの整合性を確保します。

- ボットトラフィックの識別:次世代WAFは、正当なボットトラフィックと悪意のあるボットトラフィックを区別し、自動化された攻撃のリスクを軽減します。

- コンテンツリスク管理:これらのWAFは、コンテンツ配信ネットワーク(CDN)と統合することで、コンテンツ配信に対するリアルタイムのリスク評価と軽減を提供します。

バイパステクニック

WAFの堅牢さにもかかわらず、攻撃者は彼らの防御を回避するための新しい技術を開発し続けています:

- チャンクエンコーディング分割:攻撃者は悪意のあるペイロードを複数のチャンクに分割することで検出を回避できます。

- SQL構文の曖昧性の悪用:曖昧なSQL構文を使用することで、攻撃者は単純なシグネチャベースの検出を回避できます。

- クラウドWAFの実際のIPアドレスの検出:攻撃者は、クラウドベースのWAFの背後にあるサーバーの実際のIPアドレスを検出し、その保護を回避しようとする場合があります。

将来の開発

WAF技術の未来は、新たな脅威に先んじるためにその能力を強化することに焦点を当てています:

- インテリジェント脅威ハンティング:次世代WAFは、高度な分析と機械学習を使用して、脅威を積極的に探し出し、新しい攻撃ベクトルを特定します。

- 完全なトラフィック監査:ウェブトラフィックの包括的なログ記録と監査により、組織は異常を検出し、インシデントに効果的に対応できるようになります。

- 適応型ポリシー:WAFは、脅威の状況とユーザーの行動に基づいてリアルタイムでポリシーを適応させるでしょう。

- WAAPエコシステム統合:ウェブアプリケーションとAPIの保護(WAAP)ソリューションの統合により、WAFの機能と特化したAPI保護を組み合わせたより包括的なセキュリティアプローチが提供されます。

市場予測

次世代WAFの市場は、今後数年で大きく成長することが予測されています。2025年までに、WAF市場の50%以上が次世代ソリューションによって支配されると予測されています。この成長は、ウェブ攻撃の巧妙さの増加と、より高度な保護メカニズムの必要性によって推進されています。クラウドベースの展開も引き続き増加する見込みで、組織はスケーラブルでコスト効果の高いセキュリティソリューションを求めています。

結論

ウェブアプリケーションファイアウォールは、現代のセキュリティ環境において不可欠なツールであり、さまざまなウェブベースの脅威から重要な保護を提供します。技術が進化し続ける中、WAFも新たな課題に適応し、ウェブアプリケーションとAPIのセキュリティを確保するためにより高度な機能を提供する必要があります。

Tencent EdgeOneは、セキュリティソリューションの一環として強力なウェブアプリケーションファイアウォール(WAF)を提供しています。WAFの主な機能は以下の通りです:

- 多様な脅威からの保護:WAFは、SQLインジェクション、クロスサイトスクリプティング(XSS)、その他の一般的なウェブ攻撃を含むさまざまなウェブアプリケーションの脅威から保護します。

- DDoS軽減:WAFに加えて、Tencent EdgeOneはDDoS軽減サービスも提供しています。これにより、重大な混乱を引き起こす可能性のある分散型サービス拒否攻撃からアプリケーションを保護します。

- グローバルカバレッジ:Tencentのグローバルエッジノードに基づき、WAFはグローバルカバレッジを提供します。これにより、ユーザーがどこにいてもアプリケーションが保護されます。

- 他のサービスとの統合:WAFは、CDNアクセラレーションやDNSサービスなど、Tencent EdgeOneが提供する他のサービスとシームレスに統合されます。これにより、アプリケーションのパフォーマンスとセキュリティを向上させる包括的なソリューションが提供されます。

- さまざまな業界に適応:Tencent EdgeOneのWAFは、eコマース、小売、金融サービス、コンテンツとニュース、ゲームなど、さまざまな業界を保護し、ユーザーエクスペリエンスを向上させます。

サインアップして私たちとの旅を始めましょう!