デジタル時代は、ウェブアプリケーションを現代のビジネスオペレーション、社会的相互作用、および情報伝達の中核に変革しました。しかし、このウェブ技術への依存は、サイバー犯罪者の主要な標的にもなっています。2025年には、脅威の状況が大きく進化し、攻撃者はウェブアプリケーションの脆弱性を悪用するために高度な手法を利用しています。CIAトライアド—機密性、完全性、可用性—は、ウェブセキュリティの基盤として残り、敏感なデータを保護し、正確な情報を保証し、サービスの可用性を維持するための堅牢な防御メカニズムの開発を導いています。

ウェブアプリケーションがますます複雑になるにつれて、包括的な保護戦略の必要性はこれまで以上に重要です。この記事では、高度なウェブ保護技術について掘り下げ、一般的な攻撃ベクトル、コア防御メカニズム、そしてウェブセキュリティの未来のトレンドを探ります。これらの要素を理解することで、組織はデジタル資産をより良く守り、ますます相互接続された世界での信頼を維持できます。

ウェブ保護とは何ですか?

ウェブ保護とは、インターネットをナビゲートする際にユーザー、データ、システムをさまざまなオンラインの脅威から守るために設計された手段、ツール、および技術を指します。これは、マルウェア、フィッシング詐欺、データ侵害、その他の悪意のある活動からの保護を目指しており、ウェブベースの情報の完全性と機密性を損なう可能性があります。

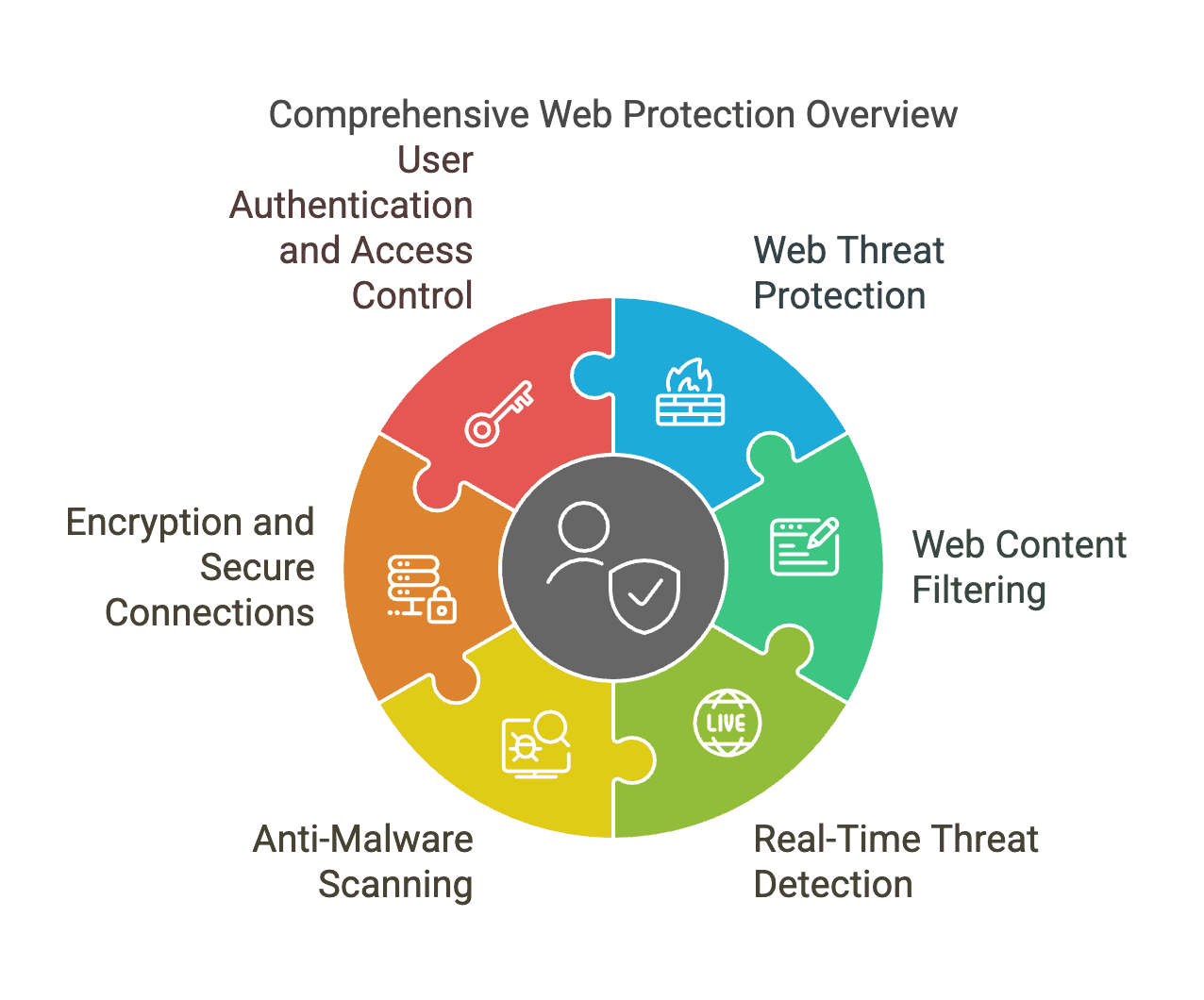

ウェブ保護の重要なコンポーネント

- ウェブ脅威保護: これは、有害なコンテンツにアクセスするのを防ぐために、悪意のあるウェブサイト、ダウンロード、およびURLを検出してブロックすることを含みます。

- ウェブコンテンツフィルタリング: 組織や個人が、不適切または潜在的に有害と見なされる特定のウェブサイトやコンテンツカテゴリへのアクセスを制御し、制限することを可能にします。

- リアルタイム脅威検出: 高度なウェブ保護ソリューションは、リアルタイムモニタリングを使用して、発生した可能性のあるセキュリティリスクを特定し、対応します。

- アンチマルウェアスキャン: このコンポーネントは、既知のマルウェア署名や疑わしい行動を検出するために、ウェブサイト、ダウンロード、ファイルをスキャンします。

- 暗号化と安全な接続: ウェブ保護には、SSL/TLSのような暗号化技術が含まれ、ウェブ上で送信されるデータの安全性を確保します。

- ユーザー認証とアクセス制御: 多要素認証やその他のアクセス制御メカニズムを実装することで、ユーザーの身元を確認し、機密データへのアクセスを制限します。

ウェブ保護の重要性

- ユーザーを安全に保つ: ウェブ保護は、特に家庭で、ユーザーがオンライン詐欺、フィッシングの試み、サイバーいじめの犠牲にならないように助けます。

- 機密データを保護する: 職場では、無断アクセスやデータ侵害から保護し、貴重な情報の機密性と完全性を保証します。

- 作業効率を向上させる: 脅威を事前に特定してブロックすることで、ウェブ保護はビジネスオペレーションの中断を最小限に抑え、生産性を高めます。

実用的な解決策

- 定期的なソフトウェア更新: 新たに発見された脆弱性から保護するために、ソフトウェアとセキュリティツールを最新の状態に保つことが重要です。

- サイバーセキュリティ教育: ユーザーにウェブの脅威について教育し、注意深いオンライン行動を促進することは、リスクを軽減するために基本的です。

- 統合された脅威インテリジェンス: 現代のウェブ保護システムは、脅威インテリジェンスを使用して、世界的に認識された脆弱性や攻撃ベクトルを監視し、対応します。

要約すると、ウェブ保護は、個人と組織の両方に対して安全でセキュアなオンライン体験を確保するために不可欠です。

一般的なウェブ攻撃ベクトル

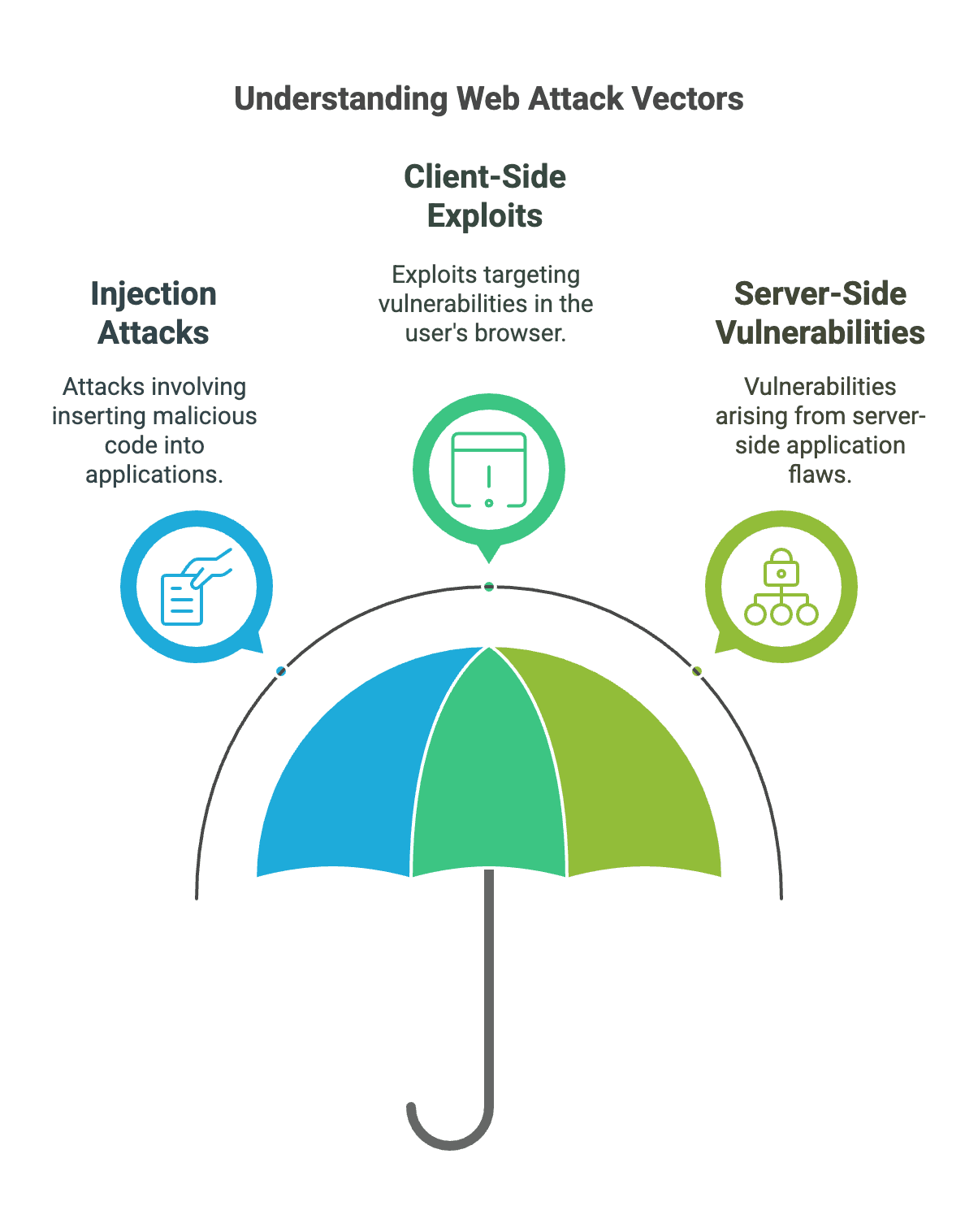

1. インジェクション攻撃

インジェクション攻撃は、ウェブアプリケーションに対する最も広く存在し、危険な脅威の一つです。これらの攻撃は、ユーザー入力フィールドを通じてアプリケーションに悪意のあるコードを挿入し、それがアプリケーションのバックエンドシステムによって実行されることを含みます。

SQLインジェクション

SQLインジェクション(SQLi)は、インジェクション攻撃の古典的な例です。攻撃者は、ログインフォームや検索ボックスなどのユーザー入力を操作することによって、ウェブアプリケーションの脆弱性を悪用します。たとえば、攻撃者はクエリに悪意のあるSQL文を追加することで、認証をバイパスしたり、機密データを抽出したり、データベースを変更することができます。

緩和戦略:

- 準備済みステートメント: SQLiに対する主な防御策は、準備済みステートメントの使用です。これらのステートメントは、SQLクエリを事前にコンパイルし、パラメータをバインドすることで、ユーザー入力が実行可能なコードではなくデータとして扱われることを保証します。たとえば、JDBCを使用したJavaアプリケーションでは、準備済みステートメントを次のように実装できます:

String query = "SELECT * FROM users WHERE username = ? AND password = ?";

PreparedStatement stmt = connection.prepareStatement(query);

stmt.setString(1, username);

stmt.setString(2, password);

ResultSet results = stmt.executeQuery();- ストアドプロシージャ: 別の効果的なアプローチは、SQLロジックをデータベース内にカプセル化するストアドプロシージャを使用することです。これにより、ユーザー入力がSQL実行から隔離され、SQLiのリスクが軽減されます。

- 入力検証: 厳格な入力検証を実施することで、予期されるデータ型や形式のみが受け入れられるようになります。たとえば、数値フィールドに対して非数値入力を拒否することで、SQLiの試みを防ぐことができます。

コマンドインジェクション

コマンドインジェクションは、悪意のあるコマンドをウェブアプリケーションに注入することによってオペレーティングシステムレベルの脆弱性を狙います。攻撃者は、ファイルアップロードやシェルコマンドなど、システムコマンドを実行するために使用される入力フィールドを悪用します。

緩和戦略:

- 入力消毒: ユーザー入力を消毒することは、コマンドインジェクションを防ぐために重要です。これには、コマンドとして解釈される可能性のある特殊文字を削除またはエスケープすることが含まれます。たとえば、PHPでは

escapeshellcmd()関数を使用してユーザー入力を消毒できます:

$userInput = escapeshellcmd($_POST['input']);

system($userInput);- 最小権限の原則: ウェブアプリケーションのオペレーティングシステムアカウントの権限を制限することで、コマンドインジェクション攻撃の影響を制限できます。たとえば、ウェブサーバーを最小限の権限で実行することで、攻撃者が重要なシステムコマンドを実行できないようにします。

2. クライアントサイドの脆弱性

クライアントサイドの脆弱性は、ユーザーのブラウザやクライアントサイドのコードの弱点を利用し、従来のセキュリティ対策を回避します。

XSS(クロスサイトスクリプティング)

XSS攻撃は、他のユーザーが見るウェブページに悪意のあるスクリプトを注入することを含みます。XSSは、DOMベース、反射型、保存型の3種類に分類されます。

- DOMベースXSS: このタイプのXSSは、クライアントサイドのスクリプトが攻撃者が制御するデータをDOMに書き込むときに発生します。たとえば、攻撃者は

window.locationオブジェクトを操作して悪意のあるスクリプトを注入することがあります。 - 反射型XSS: 反射型XSSは、ユーザーの操作の直後に攻撃者がスクリプトを現在のページに注入する場合に発生します。たとえば、攻撃者はスクリプトを含む悪意のあるURLを作成し、ページの応答に反映されることがあります。

- 保存型XSS: 保存型XSSは、悪意のあるスクリプトがデータベースやファイルに保存され、他のユーザーがページを表示したときに実行されるものです。このタイプのXSSは特に危険で、時間が経過しても持続する可能性があります。

緩和戦略:

- コンテンツセキュリティポリシー(CSP): CSPは、XSSに対する強力な防御メカニズムです。これは、ウェブページで実行が許可されているコンテンツのソースを定義します。たとえば、

Content-Security-Policy: script-src 'self';のようなCSPヘッダーを設定することで、外部ソースからのスクリプトの実行を防止できます。 - 消毒ライブラリ: OWASPのAntiSamyやDOMPurifyなどの最新の消毒ライブラリは、ユーザー入力から悪意のあるスクリプトをフィルタリングするのに役立ちます。これらのライブラリは、安全なHTMLタグや属性のみが許可されることを保証します。

- 出力のエスケープ: ページにレンダリングする前に、常にユーザー入力をエスケープします。たとえば、JavaScriptでは

htmlspecialchars()を使用して特殊文字をエスケープできます:

const userInput = htmlspecialchars(userInput);

document.getElementById('output').innerHTML = userInput;CSRF(クロスサイトリクエストフォージェリ)

CSRF攻撃は、ユーザーのブラウザを騙して、認証されたウェブアプリケーションで望ましくないアクションを実行させるものです。たとえば、攻撃者はメールに悪意のあるリンクを埋め込み、そのリンクをクリックするとユーザーの代理で行動します。

緩和戦略:

- トークンベースの検証: アンチCSRFトークンの実装は一般的な防御策です。これらのトークンは各ユーザーセッションのために生成されるユニークな値であり、フォームやリクエストに含まれます。サーバーはリクエストを処理する前にトークンを検証します。たとえば、Djangoアプリケーションでは、CSRFトークンを次のようにフォームに含めることができます:

<form method="post">

{% csrf_token %}

<!-- フォームフィールド -->

</form>- SameSiteクッキー属性: SameSite属性は、クッキーが同じサイトから発信されたリクエストとともにのみ送信されることを保証します。

SameSite=LaxまたはSameSite=Strictを設定することで、異なるサイト間でのクッキーの送信を制限し、CSRF攻撃を防ぐことができます。

3. サーバーサイドの脆弱性

サーバーサイドの脆弱性は、ファイル操作、データシリアル化、および認証メカニズムの不適切な取り扱いから生じることが多いです。

ファイルインクルージョン(LFI/RFI)

ファイルインクルージョンの脆弱性は、ユーザー入力に基づいてファイルを含めるアプリケーションにおいて、適切な検証なしに発生します。ローカルファイルインクルージョン(LFI)は、攻撃者がローカルファイルにアクセスすることを可能にし、リモートファイルインクルージョン(RFI)は、リモートファイルのインクルージョンを可能にし、結果としてコード実行につながる可能性があります。

緩和戦略:

- パストラバーサルの防止: ファイルパスに対してホワイトリストを実装することで、不正なファイルアクセスを防止できます。たとえば、ファイルインクルージョンを事前定義されたディレクトリに制限することで、許可されたファイルのみがアクセス可能になります。

- 入力検証: ユーザー入力が期待されるパターンに適合していることを厳格に検証することで、悪意のあるファイルパスが処理されるのを防ぎます。たとえば、ディレクトリトラバーサルシーケンス(

../)を含む入力を拒否することで、LFIリスクを軽減できます。

不適切なデシリアライズ

不適切なデシリアライズは、アプリケーションが信頼できないデータをデシリアライズする際に発生し、攻撃者が任意のコードを実行する可能性があります。この脆弱性は特にREST APIで一般的で、データが頻繁にシリアル化およびデシリアライズされます。

緩和戦略:

- スキーマ検証: シリアル化されたデータの構造と内容を事前定義されたスキーマに対して検証することで、悪意のあるデータのデシリアライズを防ぎます。たとえば、JSONスキーマ検証を使用して、期待されるデータ形式のみが受け入れられるようにします。

- デシリアライズの制限: デシリアライズ可能なオブジェクトのタイプを制限することで、攻撃面を縮小できます。たとえば、Javaでは、Jacksonのようなライブラリを使用して厳格なデシリアライズ設定を行うことで、無許可のクラスのインスタンス化を防ぐことができます。

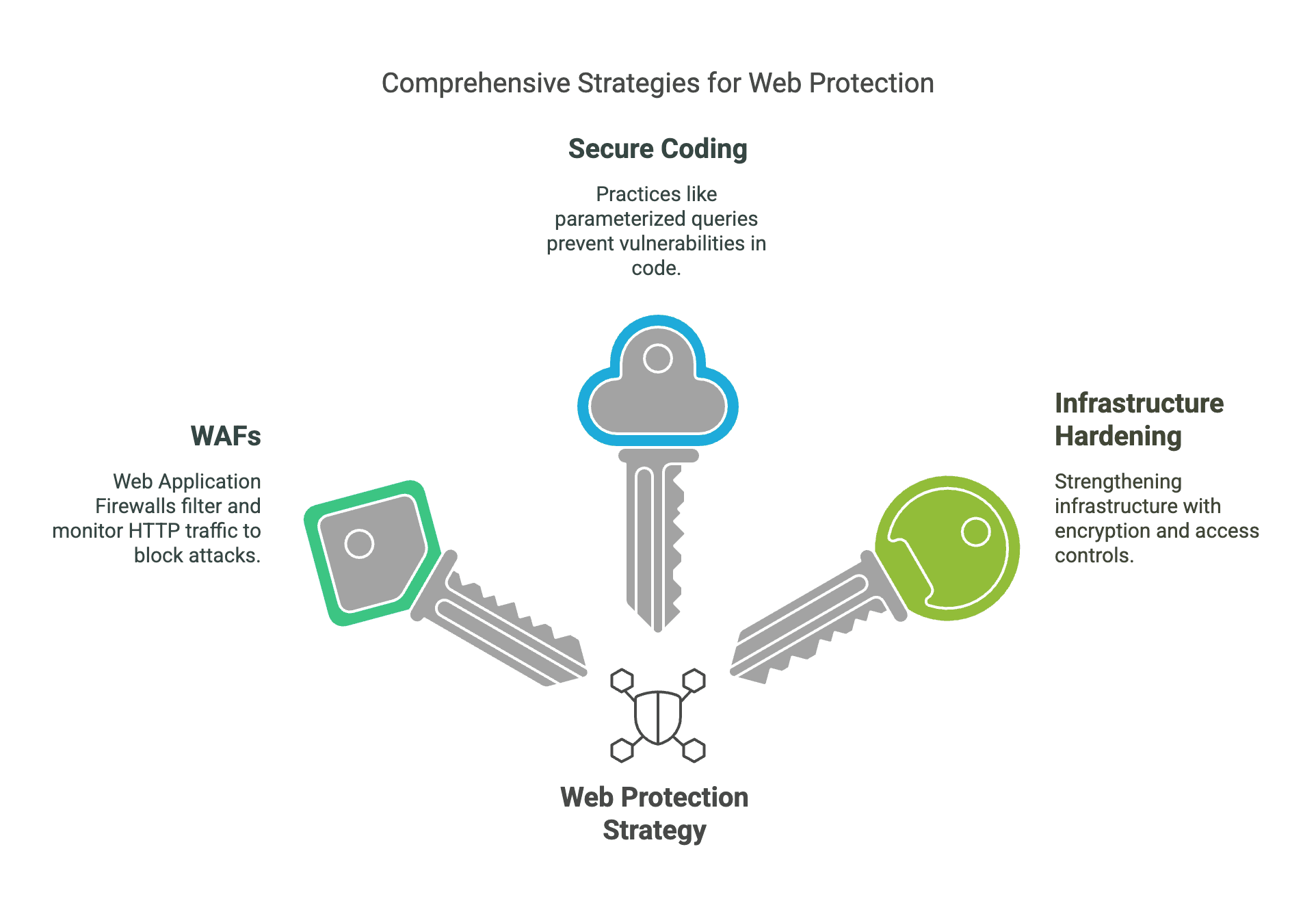

ウェブ保護のためのコア防御メカニズム

ウェブアプリケーションファイアウォール(WAF)

ウェブアプリケーションファイアウォール(WAF)は、ウェブセキュリティの重要なコンポーネントであり、ウェブアプリケーションとインターネット間のHTTPトラフィックをフィルタリングおよび監視するために設計されています。WAFは、受信リクエストを分析し、事前定義されたルールを適用することで、SQLiやXSSなどの一般的な攻撃ベクトルを検出してブロックすることができます。

ルールベースのフィルタリングとML駆動の異常検出

- ルールベースのフィルタリング: 従来のWAFは、悪意のあるトラフィックを特定してブロックするために事前定義されたルールに依存しています。これらのルールは、既知の攻撃パターンや署名に基づいています。たとえば、SQLキーワード(

SELECTやDROP)を含むリクエストをブロックするルールがあります。 - 機械学習駆動の異常検出: 現代のWAFは、トラフィックパターンの異常を検出するために機械学習アルゴリズムを活用しています。通常の行動を分析することで、これらのWAFは攻撃を示す可能性のある逸脱を特定できます。たとえば、単一のIPアドレスからのリクエストの異常なスパイクがアラートを引き起こすことがあります。

OWASPトップ10は、最も重要なウェブアプリケーションセキュリティリスクの広く認識されたリストです。適切に設定されたWAFは、これらの攻撃をリアルタイムで効果的にブロックできます。たとえば、WAFは、クエリパターンを分析してSQLiの試みを検出してブロックし、受信リクエストから悪意のあるスクリプトをフィルタリングすることでXSS攻撃を防ぐことができます。

セキュアコーディングプラクティス

セキュアコーディングプラクティスは、ウェブアプリケーションの脆弱性を防ぐための基本です。セキュリティを開発ライフサイクルに統合することで、組織は悪用のリスクを減少させることができます。

SQLi防止のためのパラメータ化クエリ

前述のように、パラメータ化クエリはSQLi防止の要です。SQLロジックとユーザー入力を分離することにより、開発者はユーザーデータが実行可能なコードではなくデータとして扱われることを保証できます。このアプローチは、SQLiを防ぐだけでなく、データベースとのインタラクション全体のセキュリティを向上させます。

出力エンコーディングフレームワーク

出力エンコーディングフレームワークは、特殊文字を無害なHTMLエンティティに変換することでXSS攻撃を防ぎます。たとえば、OWASP Java Encoderを使用してJavaアプリケーションで出力をエンコードできます:

String encodedOutput = org.owasp.encoder.Encode.forHtml(userInput);インフラストラクチャの強化

ウェブアプリケーションのセキュリティを維持するためには、基盤となるインフラストラクチャの強化が不可欠です。これには、最新の暗号化プロトコルの採用やアクセス制御メカニズムの実装が含まれます。

HTTPS/TLS 1.3の採用とHSTSの強制

HTTPSは、クライアントとサーバー間で送信されるデータを暗号化し、盗聴や改ざんを防ぎます。最新のTLS 1.3プロトコルを採用することで、より強力な暗号化と改善されたパフォーマンスが得られます。さらに、HTTP Strict Transport Security(HSTS)を強制することで、ブラウザはHTTPS経由でのみサーバーと通信することが保証され、ダウングレード攻撃のリスクが減少します。

ロールベースのアクセス制御(RBAC)と最小権限の原則

ロールベースのアクセス制御(RBAC)を実装することで、ユーザーの役割に基づいて機密データや機能へのアクセスを制限します。最小権限の原則により、ユーザーやアプリケーションは、タスクを実行するために必要な最小限の権限のみを持つことが保証されます。たとえば、ウェブアプリケーションは特定の役割にデータベースアクセスを制限し、無断データ操作のリスクを減らします。

高度なウェブ保護戦略

積極的な脅威緩和

積極的な脅威緩和は、脆弱性が悪用される前に特定して対処することを含みます。これは、開発および展開ライフサイクルに高度なセキュリティツールとプラクティスを統合することを必要とします。

ランタイムアプリケーション自己保護(RASP)の統合

RASPソリューションは、アプリケーションのランタイム環境内にセキュリティコントロールを埋め込むことでリアルタイム保護を提供します。これらのコントロールは、発生した攻撃を検出してブロックできるため、追加の防御層を提供します。たとえば、RASPはAPI呼び出しを監視し、不適切なデシリアライズの脆弱性を悪用しようとする疑わしい活動をブロックできます。

SAST/DASTツールを使用した自動脆弱性スキャン

静的アプリケーションセキュリティテスト(SAST)および動的アプリケーションセキュリティテスト(DAST)ツールは、開発およびテストフェーズ中に脆弱性を特定するために不可欠です。SASTツールはソースコードのセキュリティ欠陥を分析し、DASTツールは実行中のアプリケーションの脆弱性をテストします。これらのツールをCI/CDパイプラインに統合することで、開発ライフサイクルの初期段階で脆弱性を特定し修正することができます。

コンプライアンスとモニタリング

データ保護規制への準拠と継続的なモニタリングは、ウェブアプリケーションのセキュリティを維持するために重要です。これには、堅牢なデータ暗号化、監査トレイル、および攻撃パターン分析の実施が含まれます。

データ暗号化と監査トレイルにおけるGDPR/CCPAの整合性

一般データ保護規則(GDPR)およびカリフォルニア州消費者プライバシー法(CCPA)は、組織がユーザーデータを保護し、データ処理の透明性を維持することを要求しています。機密データの強力な暗号化を実施し、詳細な監査トレイルを維持することで、組織はこれらの規制に準拠することができます。たとえば、静止データに対してAES-256暗号化を使用し、転送中のデータに対してTLSを使用することで、ユーザーデータが無断アクセスから保護されます。

攻撃パターン分析のためのSIEMシステム

セキュリティ情報およびイベント管理(SIEM)システムは、さまざまなソースからのセキュリティログを収集および分析して、攻撃を検出および対応します。イベントを相関させ、パターンを特定することで、SIEMシステムはリアルタイムのアラートを提供し、セキュリティインシデントへの迅速な対応を促進できます。たとえば、SIEMシステムは、一連の失敗したログイン試行を検出し、ブルートフォース攻撃の可能性を警告します。

ウェブ保護の未来のトレンド

ウェブ保護の未来は、人工知能、量子耐性暗号、分散型アイデンティティシステムの進展によって形作られます。これらの新興トレンドは、ウェブセキュリティを強化するための新たな機会を提供します。

AI駆動の攻撃予測と量子耐性暗号

人工知能(AI)は、攻撃を予測し防止することでウェブセキュリティに革命をもたらす可能性があります。機械学習アルゴリズムは、大量のデータを分析して新たな脅威を特定し、防御を適応させることができます。さらに、量子コンピューティングが普及するにつれて、量子耐性暗号の開発が重要です。格子ベースの暗号のような量子耐性アルゴリズムは、量子コンピュータの進展に直面しても暗号が安全であることを保証できます。

分散型アイデンティティシステム

分散型アイデンティティシステム、例えばブロックチェーンベースの認証は、デジタルアイデンティティ管理の新しいアプローチを提供します。ブロックチェーン技術を活用することで、これらのシステムは安全で改ざん不可能なアイデンティティ検証を提供できます。たとえば、ブロックチェーンベースのアイデンティティシステムは、ユーザーの資格情報が安全に保存され、中央の権限に依存せずに検証されることを保証できます。

EdgeOneウェブ保護:エッジでの次世代セキュリティ

EdgeOne ウェブ保護は、エンタープライズグレードのウェブアプリケーション保護を< a target="_blank" rel="noopener noreferrer" href="https://edgeone.ai/network-map">グローバルエッジコンピューティングインフラストラクチャと統合し、AIアルゴリズムを統合してウェブセキュリティとパフォーマンスを向上させるクラウドネイティブなセキュリティソリューションです。 現代のサイバー脅威に対応するために設計されており、以下のような多層防御を提供します:

- AI駆動の脅威検出: EdgeOneは、Tencentの100百万件以上の記録を含む広範な脅威情報データベースを活用するAIエンジンを採用しています。このAIエンジンは、SQLインジェクション、XSS攻撃、ローカルファイルインクルージョンなどのウェブ脅威を正確に特定してブロックできるスマートな脅威認識カーネルとして機能します。

- ボット行動分析: プラットフォームは、AI技術を統合してユーザーリクエストの行動を包括的に分析し、異常なトラフィックを識別し、正当なボットと悪意のあるボットを区別します。カスタムセッション保護ポリシーをサポートして、セキュリティをさらに強化します。

- レート制限とCC攻撃保護: EdgeOneのAI駆動のレート制限技術は、適応アルゴリズムを使用してCC攻撃を検出および緩和します。リアルタイムでトラフィックパターンを分析し、悪意のあるリクエストをフィルタリングするためのカスタムルールを適用し、安定したサービスパフォーマンスを確保します。

- エッジAIコンピューティング: EdgeOneはエッジAIコンピューティングをサポートするように設計されており、軽量なAIモデルをエッジノードに展開できます。この機能により、ユーザーに近い場所でデータを処理することで、リアルタイムの意思決定が可能になり、レイテンシが低減されます。これは、トラフィック監視やスマート製造など、迅速な応答が必要なアプリケーションに特に便利です。

- スマートウェブ保護: AIアルゴリズムとTencentの広範なウェブ攻撃サンプルライブラリを組み合わせることで、EdgeOneはリクエストの特徴を一致させて悪意のある活動を特定してブロックします。このAI駆動のアプローチにより、ウェブアプリケーションは進化する脅威に対してリアルタイムで保護されます。

EdgeOneウェブ保護は、企業に対して堅牢で次世代のエッジセキュリティを提供するように設計されており、デジタル資産が最も洗練された脅威から保護されることを保証します。現在、無料トライアルを開始しました。サインインして参加してください!

結論

2025年、ウェブエコシステムのハイパー接続性は、使いやすさと保護の両方を優先するセキュリティへのバランスの取れたアプローチを求めています。包括的なウェブ保護戦略を採用することで、組織は進化するサイバー脅威を軽減し、デジタルサービスへの信頼を維持できます。DevSecOpsパイプラインの統合は、開発ライフサイクルにセキュリティを組み込むために不可欠であり、ウェブアプリケーションが設計から展開まで安全であることを保証します。

脅威の状況が進化し続ける中、先を行くためには、ウェブセキュリティに対する積極的かつ適応的なアプローチが求められます。高度な防御メカニズムを活用し、新興トレンドを受け入れ、セキュリティ意識の文化を育むことで、組織は現代のデジタル時代の課題に耐えるレジリエントなウェブアプリケーションを構築できます。

ウェブ保護に関するよくある質問

1. ウェブ保護とは何ですか?

ウェブ保護とは、ウェブサイト、ウェブアプリケーション、オンラインサービスをさまざまな脅威(ハッキング、マルウェア、データ侵害、不正アクセスなど)から保護するために使用される手段や技術を指します。これは、ウェブベースの資産の機密性、完全性、可用性を確保するためのセキュリティツール、プラクティス、および戦略を含みます。

2. なぜウェブ保護が重要なのですか?

ウェブ保護は重要です。なぜなら、ウェブサイトやウェブアプリケーションは、個人データ、財務情報、ビジネス秘密などの機密情報をしばしば保存しているからです。適切な保護がない場合、この情報は危険にさらされ、経済的損失、評判の損失、法的問題につながる可能性があります。さらに、ウェブ保護はユーザーや顧客の信頼を維持し、安全で信頼性のあるオンライン体験を確保するのに役立ちます。

3. 保護が必要な一般的なウェブ脅威は何ですか?

一般的なウェブ脅威には、以下が含まれます:

- マルウェアやウイルス: ウェブサイトを感染させ、データを盗む悪意のあるソフトウェア。

- SQLインジェクション: ウェブサイトのデータベースの脆弱性を悪用して悪意のあるSQLコードを注入する攻撃。

- クロスサイトスクリプティング(XSS): 攻撃者が他のユーザーが見るウェブページに悪意のあるスクリプトを注入する攻撃。

- フィッシング: 信頼できるエンティティを装って機密情報を取得しようとする詐欺行為。

- DDoS攻撃: ウェブサイトをトラフィックで圧倒し、クラッシュさせる分散型サービス拒否攻撃。

- データ侵害: ウェブサーバーに保存された機密データへの無断アクセス。

4. 自分のウェブサイトを攻撃からどう保護できますか?

ウェブサイトを保護するために、いくつかの手順を実行できます:

- HTTPSを使用する: ウェブサイトとユーザー間で送信されるデータを暗号化し、盗聴や改ざんを防ぎます。

- ファイアウォールを実装する: ウェブアプリケーションファイアウォール(WAF)は、悪意のあるトラフィックを検出してブロックできます。

- ソフトウェアを定期的に更新する: ウェブサーバー、コンテンツ管理システム(CMS)、およびプラグインを最新の状態に保ち、脆弱性を修正します。

- 強力な認証を使用する: 強力なパスワードを要求し、ウェブサイトのバックエンドへのアクセスには多要素認証(MFA)を検討します。

- 定期的なセキュリティ監査を実施する: 脆弱性スキャンとペネトレーションテストを行い、弱点を特定して修正します。

- データをバックアップする: 攻撃やデータ損失の場合に迅速に復旧できるように、ウェブサイトのデータを定期的にバックアップします。

5. ウェブアプリケーションファイアウォール(WAF)とは何ですか?どのように機能しますか?

ウェブアプリケーションファイアウォール(WAF)は、ウェブアプリケーションへのトラフィックをフィルタリング、監視、および悪意のあるトラフィックをブロックするセキュリティツールです。これは、インターネットとウェブサーバーの間にバリアとして機能し、HTTPトラフィックを分析し、事前定義されたセキュリティルールを適用してSQLインジェクション、XSS、DDoS攻撃などの脅威を特定し緩和します。WAFはオンプレミスまたはクラウドサービスとして展開でき、ウェブアプリケーションを一般的な脆弱性から保護するために不可欠です。

6. DDoS攻撃からウェブサイトをどう保護できますか?

ウェブサイトをDDoS攻撃から保護するためには:

- コンテンツ配信ネットワーク(CDN)を使用する: CDNは、トラフィックを複数のサーバーに分散させることで、攻撃者がウェブサイトを圧倒するのを難しくします。

- レート制限を実装する: ユーザーが一定の時間内に行えるリクエストの数を制限し、乱用を防ぎます。

- DDoS保護サービスを展開する: 多くのクラウドプロバイダーやセキュリティ会社は、大規模な攻撃を検出し吸収するDDoS緩和サービスを提供しています。

- ファイアウォールを設定する: DDoS攻撃に関連する疑わしいトラフィックパターンやIPアドレスをブロックするルールを設定します。

7. ユーザー教育はウェブ保護にどのように寄与しますか?

ユーザー教育はウェブ保護にとって重要です。なぜなら、多くのセキュリティ侵害は人間のエラーや認識不足から生じるからです。ユーザーにフィッシングメールの認識、強力なパスワードの使用、疑わしいリンクの回避など、安全なオンラインプラクティスについて教育することで、セキュリティインシデントのリスクを大幅に減少させることができます。従業員や顧客にセキュリティのベストプラクティスについて訓練することは、包括的なウェブ保護戦略の重要な部分です。

8. サードパーティのプラグインや統合のセキュリティをどう確保できますか?

サードパーティのプラグインや統合は、ウェブサイトに脆弱性をもたらす可能性があります。そのセキュリティを確保するためには:

- 信頼できるプロバイダーを選ぶ: よく知られた信頼できるソースからのプラグインや統合のみを使用します。

- それらを最新の状態に保つ: 知られている脆弱性を修正するために、サードパーティのコンポーネントを定期的に更新します。

- 権限をレビューする: プラグインや統合がウェブサイトのデータへの必要な権限とアクセスのみを持つことを確認します。

- 変更を監視する: サードパーティプロバイダーのセキュリティの評判を監視し、侵害されたりサポートが終了したりしたコンポーネントを削除します。

9. Eコマースウェブサイトのセキュリティに関するベストプラクティスは何ですか?

Eコマースウェブサイトは機密の財務情報を扱うため、セキュリティが最も重要です。いくつかのベストプラクティスは以下の通りです:

- PCI準拠: カード所有者データを保護するために、ウェブサイトがPayment Card Industry Data Security Standards (PCI DSS)を満たしていることを確認します。

- トークン化と暗号化: 機密データを非機密の同等物に置き換えるためにトークン化を使用し、データを転送中および静止中に暗号化します。

- 安全なチェックアウトプロセス: 安全な支払いゲートウェイを実装し、チェックアウトプロセス全体でHTTPSを使用します。

- 定期的なセキュリティ監査: 脆弱性スキャンとペネトレーションテストを頻繁に行い、セキュリティの問題を特定して修正します。

- 詐欺を監視する: 詐欺検出ツールを使用して、疑わしい取引を特定して防ぎます。

10. ウェブセキュリティ侵害からどう回復できますか?

ウェブサイトがセキュリティ侵害に遭った場合、以下の手順を実行します:

- 影響を受けたシステムを隔離する: 被害を防ぐために、侵害されたサーバーやシステムをネットワークから切断します。

- 侵害を調査する: 侵害の範囲を特定し、悪用された脆弱性を特定し、データがどのように危険にさらされたかを理解します。

- 影響を受けた関係者に通知する: ユーザー、顧客、および関連当局に侵害を知らせ、どのような行動を取るべきかを指導します。

- 脆弱性を修正する: 侵害を引き起こしたセキュリティの弱点を修正し、将来の攻撃を防ぐために更新を適用します。

- バックアップから復元する: 最近のバックアップを使用して、ウェブサイトとデータを安全な状態に復元します。

- セキュリティを見直して改善する: セキュリティ対策を徹底的に見直し、ウェブ保護戦略を強化するための追加の保護を実施します。