ウェブ保護101:2025年のトップ10ウェブ脅威と効果的な戦略

今日のデジタル環境では、ウェブの脅威がますます洗練されており、ビジネスやユーザーにとって重大なリスクをもたらしています。企業や組織がウェブアプリケーションやオンラインサービスにますます依存する中で、機密データを保護し、これらのプラットフォームの整合性を確保する必要性が非常に重要になっています。オープンウェブアプリケーションセキュリティプロジェクト(OWASP)は、開発者や組織がウェブアプリケーションのセキュリティリスクに対処する方法を指導する上で重要な役割を果たしています。本記事では、OWASPによって特定された主要なウェブ脅威を探り、2025年にデジタル資産を保護するための効果的な戦略を提供します。

現代のウェブ保護ニーズの理解

ウェブ保護とは、様々な脅威や脆弱性からウェブサイト、ウェブアプリケーション、オンラインデータを守るための一連のセキュリティ対策と実践を指します。これは、機密情報を保護し、データプライバシーを確保し、ウェブベースのサービスの可用性と整合性を維持するために、セキュリティポリシー、ツール、技術を実装することを含みます。

ウェブセキュリティの状況は常に進化しています。現代のウェブ保護は、クラウドネイティブセキュリティへの移行、ゼロトラストアーキテクチャの採用、脅威検出のための人工知能と機械学習(AI/ML)の統合など、さまざまな課題に対処する必要があります。さらに、規制遵守と開発ライフサイクル(DevSecOps)へのセキュリティの統合が重要な実践となっています。

ゼロデイ脆弱性、APIの悪用、IoTデバイスによって引き起こされる攻撃面の拡大など、新たな脅威ベクトルは、ウェブ保護に対する積極的かつ包括的なアプローチを必要とします。組織は、潜在的な脅威に対して、開発と展開の両方の段階で安全性を強化することを優先しなければなりません。

トップ10ウェブ脅威と保護戦略

OWASP、つまりオープンウェブアプリケーションセキュリティプロジェクトは、ソフトウェアのセキュリティ向上に焦点を当てた非営利団体です。これは、信頼できるアプリケーションを考案、開発、取得、運用、維持できるように組織を支援することに捧げられたオープンコミュニティです。OWASPは、組織や開発者がウェブアプリケーションのセキュリティリスクを理解し、対処するためのツール、リソース、ガイダンスを提供します。

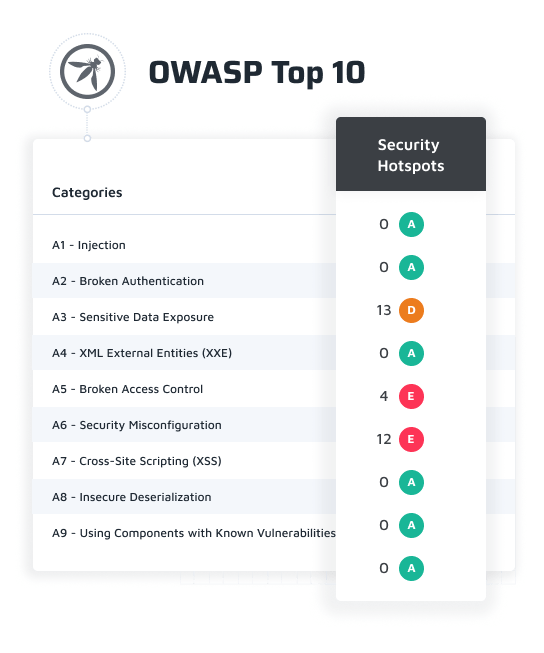

OWASPトップ10は、ウェブアプリケーションに対する最も重要なセキュリティリスクの10件のリストで、定期的に更新されています。このリストの主な目的は、ウェブアプリケーションのセキュリティに関する意識を高め、組織や開発者が最も一般的な脆弱性を特定し、軽減するための出発点を提供することです。このリストは、世界中のセキュリティ専門家の合意プロセスを通じて作成されます。

最新のOWASPトップ10リストには、以下のセキュリティリスクが含まれています:

1. インジェクション

インジェクションは、攻撃者がユーザー入力フィールドや他のデータ入力ポイントを通じて、ウェブアプリケーション、データベース、またはシステムに悪意のあるコードやデータを挿入または「注入」できるサイバーセキュリティの脆弱性の一種です。これにより、無許可のアクセス、データ操作、またはターゲットシステムの完全な制御が可能になることがあります。

最も一般的なインジェクション形式はSQLインジェクションであり、攻撃者がウェブアプリケーションの入力フィールドに悪意のあるSQLコードを挿入し、それがデータベースサーバーによって実行されます。これにより、攻撃者はデータベース内のデータを表示、変更、削除したり、認証を回避したり、サーバー上で管理コマンドを実行したりすることができます。

他のタイプのインジェクション攻撃には次のものがあります:

- NoSQLインジェクション: SQLインジェクションに似ていますが、MongoDBやCouchbaseなどのNoSQLデータベースを対象とします。

- OSコマンドインジェクション: 脆弱なウェブアプリケーションを通じて悪意のあるオペレーティングシステムコマンドを注入し、実行します。

- LDAPインジェクション: LDAP(Lightweight Directory Access Protocol)クエリの脆弱性を悪用して、ディレクトリサービスデータへの無許可のアクセスを得ます。

- コードインジェクション: ウェブアプリケーション内でJavaScript、PHP、またはその他のスクリプト言語などの悪意のあるコードを注入し、実行します。

インジェクション攻撃を防ぐために、開発者は適切な入力検証を実施し、準備済み文またはパラメータ化されたクエリを使用し、安全なコーディングプラクティスを採用し、脆弱性に対してアプリケーションを定期的にテストおよびパッチする必要があります。

2. 認証の破損

認証の破損は、ウェブアプリケーションやシステムの認証およびセッション管理メカニズムにおけるセキュリティ脆弱性を指します。これらの脆弱性により、攻撃者は正当なユーザーになりすましたり、認証チェックを回避したり、機密情報やリソースに無許可でアクセスすることができます。

認証の破損は、次のようなさまざまな理由から発生する可能性があります:

- 弱いまたはデフォルトの資格情報: 簡単に推測できる、弱い、またはデフォルトのユーザー名とパスワードを使用することで、攻撃者が無許可でアクセスしやすくなります。

- 不十分なパスワード保存: パスワードをプレーンテキストで保存したり、弱いハッシュアルゴリズムを使用したりすると、データベースが侵害された場合に攻撃者がユーザーの資格情報を取得できる可能性があります。

- 適切なセッション管理の欠如: セッショントークンを安全に生成、保存、および期限切れにしないと、攻撃者が正当なユーザーになりすますことができるセッションハイジャックが発生する可能性があります。

- 不十分なアカウントロックアウトポリシー: 適切なアカウントロックアウトポリシーがない場合、攻撃者はロックアウトされることなくユーザー資格情報を推測するためにブルートフォース攻撃を実行できます。

- 不十分なパスワード回復メカニズム: 不十分に設計されたパスワード回復プロセスは、攻撃者がユーザーパスワードをリセットし、無許可でアクセスするために悪用される可能性があります。

破損した認証に関連するリスクを軽減するために、開発者は:

- 強力なパスワードポリシーを実施し、ユーザーに複雑でユニークなパスワードを作成させる。

- bcryptやArgon2などの安全なパスワード保存技術を使用して、ハッシュ化された塩漬けのパスワードを保存する。

- 暗号的に安全なセッショントークンを生成し、適切な期限切れポリシーを実装するなど、安全なセッション管理プラクティスを採用する。

- 失敗したログイン試行の数を制限するアカウントロックアウトポリシーを実施し、ブルートフォース攻撃から保護する。

- 複数の認証要素を要求する安全なパスワード回復メカニズムを設計し、機密情報の漏洩を避ける。

3. 機密データの露出

機密データの露出は、個人データ、財務情報、または認証資格情報などの機密情報が適切に保護されず、無許可の個人によってアクセスまたは傍受される可能性があるセキュリティ脆弱性を指します。これにより、身分盗用、金融詐欺、システムやサービスへの無許可のアクセスなど、さまざまな結果を引き起こす可能性があります。

機密データの露出は、次のようなさまざまな理由で発生する可能性があります:

- 不十分な暗号化: 機密データを、静止データ(保存されたデータ)や転送中のデータ(送信中のデータ)で暗号化しないと、傍受や無許可のアクセスに対して脆弱になります。

- 弱いまたは侵害された暗号鍵: 弱いまたは侵害された暗号鍵を使用すると、攻撃者が機密データを解読しやすくなります。

- 機密データの不適切な保存: 機密情報をプレーンテキストまたは不安全な場所に保存すると、無許可のアクセスやデータ侵害に対して脆弱になります。

- 不適切なアクセス制御: 適切なアクセス制御を実装しないと、無許可のユーザーが機密データにアクセスできる可能性があります。

- ログやエラーメッセージを介したデータ漏洩: アプリケーションログ、エラーメッセージ、またはその他の診断情報を通じて機密情報を公開すると、攻撃者にとって貴重なデータを提供する可能性があります。

機密データの露出を防ぐために、組織や開発者は:

- 機密データを特定し分類し、保護するための適切なセキュリティ対策を実施する。

- 強力な暗号化アルゴリズムと適切な鍵管理手法を使用して、静止データと転送中の機密データを保護する。

- 機密データを安全な場所に保存し、誰がアクセスできるかを制限するためにアクセス制御を使用する。

- ログやエラーメッセージを通じたデータ漏洩のリスクを最小限に抑えるために、適切なロギングと監視プラクティスを実施する。

- 機密データの露出に関する潜在的なリスクを特定し対処するために、定期的にセキュリティ監査や脆弱性評価を実施する。

4. XML外部エンティティ(XXE)

XML外部エンティティ(XXE)は、XMLデータの処理中に発生するセキュリティ脆弱性の一種です。これは、ウェブアプリケーションやシステムでXMLデータを解釈して処理するために使用されるXMLパーサーが、外部ソースからの外部エンティティのインクルードを許可する場合に発生します。これらの外部エンティティは、攻撃者が機密情報にアクセスしたり、サービス拒否を引き起こしたり、リモートコードを実行したりするために使用することができます。

XXE攻撃は通常、悪意のあるXMLコンテンツをXMLドキュメントまたはリクエストに注入し、それが脆弱なXMLパーサーによって処理される場合に発生します。悪意のあるコンテンツは、サーバー上のファイルやリモートリソースのような外部エンティティを参照することがあり、その後、処理されたXMLデータに含まれます。これにより、機密情報の開示、サーバーサイドリクエストフォージェリ(SSRF)、または他の意図しない結果を引き起こす可能性があります。

XXE攻撃を防ぐために、開発者は:

- XMLパーサーの設定で外部エンティティの処理を無効にする。この設定は、使用される特定のパーサーによって異なる場合があります。

- 可能な場合は、外部エンティティをサポートしないJSONなどのより単純なデータ形式を使用する。

- 悪意のあるXMLコンテンツの注入を防ぐために、適切な入力検証とサニタイズを実施する。

- 安全なコーディングプラクティスを使用し、アプリケーションの最小限の権限原則を遵守する。

- 既知の脆弱性から保護するために、XMLパーサーや他のソフトウェアコンポーネントを定期的に更新およびパッチする。

5. アクセス制御の破損

アクセス制御の破損は、ウェブアプリケーションやシステムが、認証されたユーザーが許可されているアクションに対する制限を適切に施行しないときに発生するセキュリティ脆弱性です。これにより、攻撃者が無許可で機密情報や機能、リソースにアクセスしたり、データを変更または削除したり、特権を昇格させたりすることができます。

アクセス制御の破損は、さまざまな問題から生じる可能性があります:

- 不正な直接オブジェクト参照(IDOR):ユーザーが、適切な認可チェックなしに識別子(例:URLやデータベースキー)を操作することによってリソースにアクセスまたは変更できることを許可します。

- アクセス制御チェックの欠如または不適切さ:アプリケーションのすべての部分でアクセス制御の制限を一貫して実装または施行しないことで、ユーザーが認可チェックを回避できるようになります。

- 不正なAPIアクセス:APIエンドポイントを適切に保護せず、API呼び出しのアクセス制御を実装しないことで、機密データや機能への無許可のアクセスを許可します。

- 特権昇格:ユーザーがアプリケーション内で特権を昇格させ、アクセスしてはいけないリソースや機能にアクセスできることを許可します。

- 役割ベースのアクセス制御(RBAC)の誤設定:ユーザーに対して不適切に権限や役割を割り当て、無許可のアクセスを引き起こします。

アクセス制御の破損に関連するリスクを軽減するために、開発者は:

- 最小限の権限原則を施行する堅牢なアクセス制御メカニズムを実装し、ユーザーがタスクを実行するために必要な最小限の権限を持つことを保証する。

- 役割ベースのアクセス制御(RBAC)または属性ベースのアクセス制御(ABAC)を使用して、リソースへのユーザーの権限とアクセスを一貫して管理する。

- アプリケーションのクライアント側とサーバー側の両方でアクセス制御を検証し施行する。

- APIエンドポイントを保護し、すべてのAPI呼び出しに対して適切なアクセス制御チェックを実施する。

- ユーザーの権限、役割、およびアクセス制控制度を定期的にレビューおよび監査し、正しく構成されていることを確認する。

6. セキュリティの誤設定

セキュリティの誤設定は、ウェブアプリケーション、システム、またはインフラストラクチャコンポーネントが適切に構成されていない場合に発生するセキュリティ脆弱性の一種です。これは、デフォルト設定の使用、機密情報の公開、セキュリティパッチやアップデートの適用を怠ることなど、さまざまな問題から生じる可能性があります。セキュリティの誤設定は、無許可のアクセス、データ侵害、またはその他の悪意のある活動につながる可能性があります。

セキュリティの誤設定の一般的な例には次のものがあります:

- 管理アカウントのデフォルトのユーザー名とパスワードを使用することで、攻撃者が無許可のアクセスを容易に取得できるようにする。

- ソフトウェア、フレームワーク、またはライブラリのセキュリティパッチやアップデートを適用しないことで、既知のセキュリティ問題に対してアプリケーションを脆弱に保つ。

- エラーメッセージ、ログ、または診断データを通じて機密情報を公開し、攻撃者にシステムについての貴重な情報を提供する。

- 不要な機能、サービス、またはポートを有効にしたままにすることで、攻撃面を増加させ、攻撃者の潜在的な侵入ポイントを作成する。

- 適切なアクセス制御、暗号化、またはその他のセキュリティ対策を構成しないことで、機密データやリソースが保護されていない状態になる。

セキュリティの誤設定を防ぐために、組織や開発者は:

- アプリケーション、システム、インフラストラクチャコンポーネントの構成設定を定期的にレビューおよび更新し、安全でベストプラクティスに従っていることを確認する。

- 既知の脆弱性から保護するために、迅速にセキュリティパッチやアップデートを適用する。

- 攻撃面を最小限に抑えるために、不要な機能、サービス、またはポートを削除または無効にする。

- 機密データやリソースを保護するために、適切なアクセス制御、暗号化、その他のセキュリティ対策を実施する。

- 定期的にセキュリティ監査や脆弱性評価を実施し、潜在的なセキュリティの誤設定を特定し対処する。

7. クロスサイトスクリプティング(XSS)

クロスサイトスクリプティング(XSS)は、攻撃者が他のユーザーが見るウェブページに悪意のあるスクリプトを注入できるセキュリティ脆弱性の一種です。これらのスクリプトは、機密情報を盗んだり、ウェブコンテンツを操作したり、ユーザーの同意なしにユーザーに代わってアクションを実行したりするために使用できます。

XSS攻撃には主に3つの種類があります:

保存型XSS(永続型XSSとも呼ばれる):悪意のあるスクリプトがターゲットサーバーに永久に保存され、ユーザーがサイトを訪れる際にウェブページの一部として提供されます。このタイプは、コメントやフォーラム投稿などのユーザー生成コンテンツを許可する機能に見られることが多いです。

反射型XSS:悪意のあるスクリプトがURLの一部として含まれており、ユーザーが操作されたリンクをクリックしたときにのみ実行されます。スクリプトはサーバーに永久に保存されません。

DOMベースのXSS:悪意のあるスクリプトがウェブページのドキュメントオブジェクトモデル(DOM)を操作し、その構造、内容、または動作を変更します。

XSS攻撃を防ぐために、開発者は:

- 悪意のあるスクリプトの注入を防ぐために、適切な入力検証とサニタイズを実施する。

- ユーザー入力に含まれるスクリプトが実行可能なコードではなくテキストとして扱われるように、出力エンコーディングなどの安全なコーディングプラクティスを使用する。

- スクリプトが読み込まれる場所を制限するために、コンテンツセキュリティポリシー(CSP)ヘッダーを使用する。

- 既知の脆弱性から保護するために、ウェブアプリケーションやシステムを定期的に更新およびパッチする。

8. 不安全なデシリアライズ

不安全なデシリアライズは、アプリケーションやシステムが不正または悪意のあるデータを適切な検証やサニタイズなしにデシリアライズする場合に発生するセキュリティ脆弱性です。デシリアライズは、複雑なデータ構造を保存または送信するために使用される形式から元の形式(オブジェクトやデータ構造など)に戻すプロセスです。攻撃者がシリアライズされたデータを操作でき、アプリケーションがそれを適切にチェックせずにデシリアライズすると、リモートコード実行、サービス拒否、機密データへの無許可のアクセスなど、さまざまなセキュリティ問題を引き起こす可能性があります。

攻撃者は、不正なシリアライズデータを作成し、デシリアライズされると有害なコードを実行したり、アプリケーションロジックを変更したり、内部データ構造を操作したりすることができます。これは、アプリケーションの機能や攻撃者の意図に応じて、さまざまな結果を引き起こす可能性があります。

不安全なデシリアライズ攻撃を防ぐために、開発者は:

- 信頼できないソースからデータをデシリアライズしないか、デシリアライズするデータに対して厳格な入力検証とサニタイズを実施する。

- PHPのネイティブシリアライズ形式のように実行可能なコードを含むことを許可する形式ではなく、JSONやプロトコルバッファなどの安全なシリアライズ形式を使用する。

- デシリアライズを含むアクションを実行できるのは認可されたユーザーのみであることを保証するために、適切なアクセス制御と認証チェックを実施する。

- シリアライズおよびデシリアライズを処理するライブラリ、フレームワーク、コンポーネントを定期的に更新およびパッチして、既知の脆弱性から保護する。

- シリアライズされたデータが改ざんされないように、暗号化やデジタル署名を使用することを検討する。

9. 既知の脆弱性を持つコンポーネントの使用

既知の脆弱性を持つコンポーネントの使用は、ウェブアプリケーションやシステムが既知のセキュリティ脆弱性を含むライブラリ、フレームワーク、または他のソフトウェアコンポーネントに依存する場合に発生するセキュリティリスクを指します。これらの脆弱性は、攻撃者がアプリケーションを侵害したり、無許可のアクセスを取得したり、その他の悪意のある活動を実行したりするために悪用される可能性があります。

ウェブアプリケーションは、特定の機能や特徴を提供するために、ライブラリ、プラグイン、APIなどのさまざまなサードパーティコンポーネントを使用することがよくあります。これらのコンポーネントに未修正の既知のセキュリティ問題がある場合、それらはアプリケーションのセキュリティの弱点となる可能性があります。

既知の脆弱性を持つコンポーネントの使用に伴うリスクを軽減するために、開発者や組織は:

- アプリケーションで使用されているコンポーネント(ライブラリ、フレームワーク、APIを含む)を定期的に目 inventoryし、既知の脆弱性を特定する。

- すべてのコンポーネントを最新の状態に保ち、セキュリティパッチやアップデートが利用可能になり次第適用する。

- サポートが終了したコンポーネントや、パッチできない既知の脆弱性を持つコンポーネントを削除または置き換える。

- 新たに発見された脆弱性について情報を得るために、National Vulnerability Database(NVD)やCommon Vulnerabilities and Exposures(CVE)システムなどのセキュリティアドバイザリーや脆弱性データベースを監視する。

- アプリケーションで使用されるコンポーネントに関連するセキュリティリスクを評価、優先順位付け、対処するための堅牢な脆弱性管理プロセスを実装する。

10. 不十分なロギングと監視

不十分なロギングと監視は、アプリケーションやシステムがセキュリティインシデントをタイムリーに検出し対応するための適切なロギング、監視、アラートメカニズムを欠いている場合に発生するセキュリティ問題です。これにより、組織はセキュリティ侵害を特定し調査することが難しくなり、攻撃者が無許可のアクセスを維持したり、さらなる損害を引き起こしたり、機密データを漏洩させたりすることができます。

効果的なロギングと監視は、安全な環境を維持するために不可欠であり、アプリケーションの活動、ユーザーの行動、および潜在的なセキュリティ問題に対する可視性を提供します。不十分なロギングと監視は、さまざまな要因から生じる可能性があります:

- 包括的なロギングの欠如: 重要なイベント(失敗したログイン試行、アクセス制御違反、機密データの変更など)を記録しないと、セキュリティインシデントを検出し調査することが難しくなります。

- 不十分なログの保存と保護: ログを不安全な場所に保存したり、不正アクセス、改ざん、削除から保護しないと、その整合性と有用性が損なわれる可能性があります。

- 監視と分析の不十分さ: ログデータを定期的にレビューおよび分析しないと、疑わしい活動の兆候を検出するのが遅れる可能性があります。

- 不十分なアラートメカニズム: 適切なアラートメカニズムがない場合、組織はタイムリーにセキュリティインシデントを通知されず、攻撃者が活動を継続できる可能性があります。

不十分なロギングと監視に対処するために、組織は:

- 認証試行、アクセス制御違反、機密データの変更など、セキュリティ関連のイベントを包括的にロギングする。

- ログデータを安全な場所に保存し、改ざん不可能であり、認可された担当者のみがアクセスできるようにする。

- 疑わしい活動や潜在的なセキュリティ問題の兆候を検出するために、ログデータを定期的にレビューおよび分析する。

- リアルタイムの監視とアラートメカニズムを実装し、潜在的なセキュリティインシデントに関する通知を適切なスタッフに行う。

- ロギングおよび監視プラクティスの弱点を特定し対処するために、定期的にセキュリティ監査や脆弱性評価を実施する。

高度なウェブ保護戦略

APIセキュリティ

APIは重要な攻撃ベクトルであり、APIセキュリティは優先事項です。安全な開発慣行、APIの発見、ポスチャー管理が必須です。認証、認可、データセキュリティは、APIの悪用から保護するために緊密に統合する必要があります。

クライアント側のセキュリティ

クライアント側のセキュリティは、DOMベースのXSS攻撃を防ぎ、クライアント側データの安全な取り扱いを保証するために重要です。クライアント側スクリプトの定期的なテストと検証が必要です。

脅威モデリング

積極的な脅威モデリングは、開発ライフサイクルの初期に潜在的なリスクと脅威ベクトルを特定するのに役立ちます。このアプローチにより、組織はセキュリティ対策を優先し、リソースを効果的に配分できます。

ウェブアプリケーションファイアウォール(WAF)

WAFは、一般的なウェブ脅威に対する追加の保護レイヤーを提供します。クラウドプロバイダーとWAFを統合することで、セキュリティの姿勢を強化し、リアルタイムの脅威検出と軽減を提供できます。

2025年のウェブ保護のベストプラクティス

多層的なセキュリティアプローチ

多層的なセキュリティアプローチを採用することで、さまざまな脅威ベクトルに対して複数の防御が整備されます。

包括的な暗号化とデータガバナンス

強力な暗号化と堅牢なデータガバナンス慣行を実施することで、機密情報を無許可のアクセスや侵害から保護します。

継続的な監視とアジャイルなインシデントレスポンス

継続的な監視とアジャイルなインシデントレスポンス能力により、組織は脅威を迅速に検出し軽減でき、潜在的な損害を最小限に抑えます。

ベンダーおよびAPIセキュリティ評価

第三者ベンダーとAPIのセキュリティを定期的に評価することで、外部コンポーネントがシステムに脆弱性を導入しないことを保証します。

ユーザー教育とセキュリティ意識

ユーザーにセキュリティのベストプラクティスについて教育し、セキュリティ意識の文化を育むことで、人為的エラーによるセキュリティインシデントのリスクを大幅に減少させることができます。

ウェブ保護の未来のトレンド

量子耐性セキュリティ

量子コンピューティングが進化するにつれて、組織は将来の脅威から保護するために量子耐性の暗号化とセキュリティプロトコルに備える必要があります。

セキュリティテストのためのデジタルツイン

デジタルツインは、現実世界のシナリオをシミュレーションして、セキュリティ対策をテストし、実稼働環境で悪用される前に脆弱性を特定するのに役立ちます。

自律的なセキュリティ運用

AI駆動の自律的なセキュリティ運用は、リアルタイムで脅威を検出し対応することで、人間のセキュリティチームの負担を軽減し、全体的なセキュリティ姿勢を改善します。

APIファーストセキュリティと分散型アイデンティティ統合

APIファーストセキュリティと分散型アイデンティティソリューションは、現代のウェブアプリケーションにとって重要になっています。これらの技術は、シームレスなユーザー体験を提供しながらセキュリティを強化します。

EdgeOneによるウェブセキュリティの保護

Tencent EdgeOneの高度なセキュリティ機能は、ウェブ脅威をリアルタイムで検出し、軽減するように特別に設計されています。EdgeOneのウェブ保護サービスは、SQLインジェクション、クロスサイトスクリプティング(XSS)、その他の悪意のある攻撃など、一般的なウェブ脅威に対して堅牢な防御を提供します。さらに、私たちのAI駆動の脅威検出システムは、新たに出現するウェブ脅威を継続的に監視し、最新の脆弱性からあなたのウェブサイトを保護します。ウェブ保護は、さまざまなリスクを制御および軽減でき、典型的なシナリオには以下が含まれます:

- 脆弱性攻撃の保護: 顧客データや機密ビジネスデータを含むサイトの場合、管理されたルールを有効にして、インジェクション攻撃、クロスサイトスクリプティング攻撃、リモートコード実行攻撃、およびサードパーティコンポーネントの脆弱性からの悪意のある攻撃リクエストを傍受できます。

- アクセス制御: 有効なリクエストと無許可のリクエストを区別し、無許可の訪問者に機密ビジネスを公開しないようにします。これには、外部サイトリンクの制御、パートナーアクセスの制御、攻撃クライアントのフィルタリングが含まれます。

- リソース占有の軽減: 各訪問者のアクセス頻度を制限し、サービスの可用性の低下を引き起こす可能性のある過剰なリソース占有を防ぎます。EdgeOneのCC攻撃保護とレート制限は、サイトのリソース枯渇を効果的に軽減し、安定したサービス可用性を確保します。

- サービスの悪用の軽減: バッチ登録、バッチログイン、APIの過剰使用など、セッションまたはビジネス次元の悪用を制限します。ユーザーがサービスリソースを合理的な範囲内で使用することを保証するために、単一セッション(ユーザー、インスタンスなど)の使用制限を強化します。

- APIパラメータの検証: APIパラメータを検証し、リクエストの合法性を確保し、インターフェースの露出リスクを制御します。

サインアップし、無料トライアルを始めましょう!

結論

進化するウェブ保護の状況は、積極的かつ適応的なアプローチを必要とします。OWASPによって特定された主要なウェブ脅威を理解し、効果的な戦略を実施することで、組織はセキュリティ姿勢を大幅に強化できます。2025年には、新たに出現する脅威の先を行き、セキュリティ対策を継続的に改善することが、ウェブアプリケーションとデータの整合性と可用性を維持するために重要になります。

ウェブ脅威に関するFAQ

1. ウェブ脅威とは何ですか?

ウェブ脅威とは、ウェブサイト、ウェブアプリケーション、またはオンラインサービスを標的にして、セキュリティを侵害したり、データを盗んだり、通常の運用を妨げたりする悪意のある活動や脆弱性のことです。例としては、SQLインジェクション、クロスサイトスクリプティング(XSS)、フィッシング、DDoS攻撃などがあります。

2. ウェブ脅威はビジネスにどのような影響を与えますか?

ウェブ脅威は、データ侵害、金銭的損失、ブランドの評判の損害、顧客の信頼の喪失など、ビジネスに深刻な影響を及ぼす可能性があります。また、機密データが侵害された場合、法的および規制上の罰則が科されることもあります。

3. 最も一般的なウェブ脅威の種類は何ですか?

最も一般的なウェブ脅威には次のものがあります:

- インジェクション攻撃(例:SQLインジェクション、NoSQLインジェクション)

- クロスサイトスクリプティング(XSS)

- 認証の破損とセッション管理

- 機密データの露出

- XML外部エンティティ(XXE)

- アクセス制御の破損

- セキュリティの誤設定

- 不安全なデシリアライズ

- 既知の脆弱性を持つコンポーネントの使用

- 不十分なロギングと監視

これらは、OWASPトップ10にしばしば強調される、最も重要なウェブアプリケーションセキュリティリスクのリストです。

4. ウェブサイトをウェブ脅威から保護するにはどうすればよいですか?

ウェブサイトをウェブ脅威から保護するには、次の戦略を考慮してください:

- ウェブアプリケーションファイアウォール(WAF)などの堅牢なセキュリティ対策を実施する。

- 安全なコーディングプラクティスを使用し、ソフトウェアやライブラリを定期的に更新する。

- 定期的にセキュリティ監査や脆弱性評価を実施する。

- データを転送中に保護するために暗号化(例:HTTPS)を有効にする。

- 強力なアクセス制御と認証メカニズムを実施する。

- チームにセキュリティのベストプラクティスや新たな脅威について教育する。

5. ウェブアプリケーションファイアウォール(WAF)はウェブ保護においてどのような役割を果たしますか?

ウェブアプリケーションファイアウォール(WAF)は、ウェブアプリケーションとインターネットの間のシールドとして機能します。HTTP/Sトラフィックをフィルタリングおよび監視し、SQLインジェクションやXSS攻撃などの悪意のあるリクエストをブロックします。WAFはまた、DDoS攻撃を軽減し、アプリケーションを既知の脆弱性から保護するためのセキュリティポリシーを施行するのにも役立ちます。

6. ウェブ脅威をリアルタイムで検出するにはどうすればよいですか?

ウェブ脅威のリアルタイム検出は、次の方法で実現できます:

- 侵入検知システム(IDS): これらはネットワークトラフィックを監視し、疑わしい活動を検出して管理者に警告します。

- セキュリティ情報およびイベント管理(SIEM)システム: これらは、さまざまなソースからのログデータを集約・分析し、潜在的な脅威を特定します。

- AIと機械学習: 高度なソリューションは、パターンや異常を分析することで、新たな脅威をリアルタイムで検出し対応します。

7. ウェブ脅威を防ぐためのベストプラクティスは何ですか?

ウェブ脅威を防ぐためのいくつかのベストプラクティスには、以下が含まれます:

- 既知の脆弱性を修正するために、ソフトウェアを定期的に更新およびパッチする。

- ユーザーアクセスに多要素認証(MFA)を実施する。

- データの保存と送信に強力な暗号化を使用する。

- 従業員に定期的なセキュリティトレーニングを実施し、意識を高める。

- すべてのアクセス要求を確認するゼロトラストセキュリティモデルを実施する。

8. 最新のウェブ脅威に関する情報を得るにはどうすればよいですか?

最新のウェブ脅威に関する情報を得るには:

- OWASPやNational Vulnerability Database(NVD)などの組織からのセキュリティアドバイザリーや警告をフォローする。

- サイバーセキュリティニュースのウェブサイトやブログを購読する。

- 業界フォーラムやウェビナーに参加する。

- ソフトウェアやサービスプロバイダーからのセキュリティ更新を定期的にレビューする。

9. ウェブサイトがウェブ脅威によって侵害された場合はどうすればよいですか?

ウェブサイトが侵害された場合、次の手順を踏んでください:

- 影響を受けたシステムを隔離する: さらなる損害を防ぐために、侵害されたシステムをネットワークから切り離します。

- 法医学的調査を実施する: 攻撃の源と範囲を特定します。

- 関連する関係者に通知する: 必要に応じて影響を受けたユーザー、ステークホルダー、規制機関に通知します。

- 脆弱性を修正する: 悪用された脆弱性を対処します。

- バックアップから復元する: クリーンなバックアップを使用してウェブサイトを復元します。

- セキュリティ対策を見直し強化する: 将来の攻撃を防ぐためにセキュリティ姿勢を強化します。

10. ウェブ脅威を管理するために役立つツールやサービスはありますか?

はい、ウェブ脅威を管理するのに役立つツールやサービスはいくつかあります:

- ウェブアプリケーションファイアウォール(WAF): 一般的なウェブ攻撃から保護します。

- エンドポイント検出および応答(EDR)ソリューション: エンドポイント上の脅威を検出し応答します。

- マネージドセキュリティサービスプロバイダー(MSSP): 包括的なセキュリティ監視と管理を提供します。

- クラウドベースのセキュリティプラットフォーム: ウェブアプリケーション向けのスケーラブルなセキュリティソリューションを提供します。