サイバーセキュリティの分野では、攻撃者が使用する戦術や技術を理解することが効果的な防御戦略を開発するために重要です。サイバー犯罪者によって使用される最も陰湿な手法の1つは、横移動です。この用語は、攻撃者が初期アクセスを得た後にネットワーク内を移動するために使用する技術を指し、これにより彼らの範囲を拡大し、権限をエスカレートさせることができます。このブログでは、横移動の原則を掘り下げ、WindowsおよびLinux環境で使用される具体的な技術を探求し、組織がネットワークを保護するために実施できる予防策について論じます。

横移動の原則

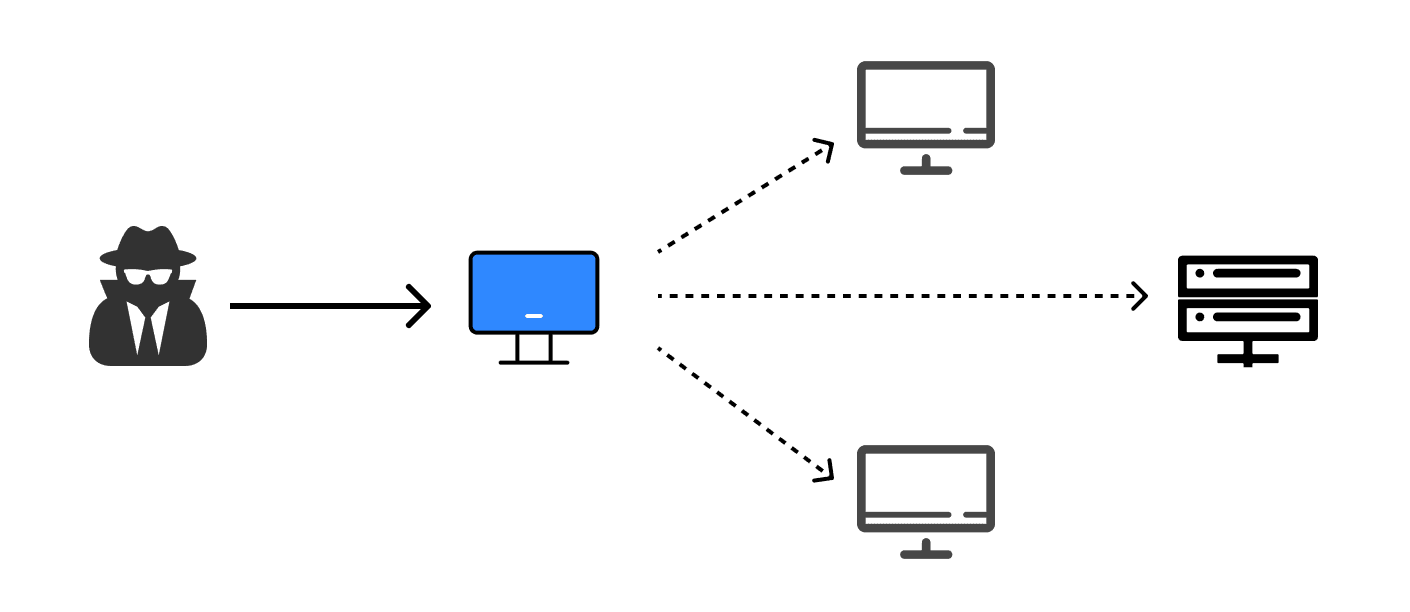

横移動は通常、攻撃者がネットワークシステムの周辺防御を突破し、ホストへの初期アクセスを得た後に静かに始まります。基本的な運用原則は、ターゲットネットワーク内のホスト間の信頼関係、セキュリティの脆弱性、および誤設定を探索し、悪用することにあります。この権限の徐々の拡張と攻撃範囲の継続的な広がりは、重大なデータ侵害やシステムの侵害につながる可能性があります。

横移動の概念を完全に理解するには、より広い攻撃ライフサイクルを理解することが不可欠です。このライフサイクルは一般的にいくつかの段階で構成されています:

- 偵察: 攻撃者はターゲットネットワークに関する情報を収集し、潜在的な脆弱性や侵入点を特定します。

- 初期アクセス: この段階では、フィッシング、脆弱性の悪用、または盗まれた認証情報を使用してネットワークの周辺を突破します。

- 実行: 一度内部に入ると、攻撃者は悪意のあるコードを実行してネットワーク内に足場を確立します。

- 持続性: 攻撃者はバックドアやその他の手段を作成して、侵害されたシステムへのアクセスを維持します。

- 横移動: ここで攻撃者はネットワークを探索し、1つのシステムから別のシステムへ移動して制御を拡大し始めます。

- データの抽出: 最後に、攻撃者は機密データを盗むか、ランサムウェアを展開して組織を脅迫することがあります。

このライフサイクルを理解することで、組織は横移動攻撃に対してより良く準備し、防御することができます。

Windows環境における横移動

Windows環境において、横移動の原則は主にネットワークアーキテクチャ、信頼関係、およびWindowsオペレーティングシステムのセキュリティメカニズムに基づいています。以下は、Windows環境で使用される横移動技術の具体例です:

Windowsドメイン環境に基づく攻撃

1. Kerberosチケットパッシング攻撃: Windowsドメイン環境では、Kerberosが主要な認証プロトコルです。ユーザーがドメインにログインすると、ドメインコントローラ(DC)からチケットグラントチケット(TGT)が付与されます。攻撃者が侵害されたホスト上でユーザーのTGTを取得した場合、Mimikatzなどのツールを使用してチケットパッシング攻撃を実行できます。これにより、攻撃者は他のサーバーからサービスチケットを要求し、正当なユーザーのようにリソースにアクセスできます。

2. ドメイン信頼関係の悪用: Windowsドメイン間の信頼関係は、複数のドメイン間でのリソースへのユーザーアクセスを容易にします。あるドメイン内のホストを制御する攻撃者は、この信頼を利用して他の信頼されたドメインのリソースにアクセスできます。たとえば、攻撃者がメインドメイン内のホストを侵害した場合、取得した認証情報を使用してサブドメイン内のホストにアクセスし、横移動を達成できます。

3. Windowsネットワーク共有の脆弱性を悪用:

- SMBプロトコルの脆弱性の悪用: サーバーメッセージブロック(SMB)プロトコルはファイル共有やその他のネットワークサービスに使用されます。SMBの脆弱性は、横移動に悪用される可能性があります。たとえば、EternalBlue脆弱性(CVE-2017-0144)は、攻撃者がターゲットホストで任意のコードを実行できるようにし、オープンなSMBサービスを持つ他のWindowsホストをスキャンして攻撃することを可能にします。

- 共有フォルダーの権限の誤用: 不適切に構成された共有フォルダーの権限は、攻撃者によって悪用される可能性があります。共有フォルダーが「Everyone」にフルコントロールを許可している場合、攻撃者は機密ファイルにアクセスしたり、マルウェアをそのフォルダーに置いたりして、アクセスする他のユーザーを感染させることができます。

Windowsリモート管理ツールの脆弱性を悪用

1. リモートデスクトッププロトコル(RDP)の脆弱性の悪用: RDPはWindowsデスクトップへのリモート接続に使用されます。RDPの脆弱性は、ターゲットホストに侵入するために悪用される可能性があります。攻撃者はブルートフォース攻撃を使用してRDPログインパスワードを解読したり、コード実行の欠陥を悪用してリモートセッションを獲得したりすることがあります。

2. Windows Management Instrumentation(WMI)の脆弱性の悪用: WMIはシステム監視に使用される管理ツールです。攻撃者はWMIの脆弱性を悪用して、同じネットワーク内の他のWindowsホストでサービスを照会したり制御したりするリモート操作を実行することができます。

Linux環境における横移動

Linux環境における横移動は、攻撃者がLinuxホスト上で一定の権限を獲得した後に、さまざまな技術を使用して攻撃範囲を拡大することを含みます。以下は一般的な例です:

SSHに基づく横移動

1. SSHブルートフォース: 攻撃者はHydraなどのツールを使用してSSHログインに対してブルートフォース攻撃を行い、多数のユーザー名とパスワードの組み合わせを試みます。アクセスを獲得すると、ネットワーク内で横移動できます。

2. SSHプライベートキーの盗難: 攻撃者が侵害されたLinuxホストのユーザーからSSHプライベートキーファイルを取得した場合、対応する公開鍵を使用して、その鍵で認証を許可する他のサーバーにログインできます。

エクスプロイトを使用した横移動

1. システム脆弱性の悪用: 攻撃者はLinuxシステムの未パッチの脆弱性を悪用して横移動できます。たとえば、Dirty COW脆弱性(CVE-2016-5195)は、攻撃者が権限をエスカレートし、ネットワーク内でより高い位置に移動することを可能にします。

2. Webアプリケーションの脆弱性の悪用: Linuxサーバー上で実行されているWebアプリケーションに脆弱性がある場合、攻撃者はこれを悪用してサーバーを制御し、ネットワーク内の他のサーバーにアクセスするための機密情報を探すことができます。

内部ネットワークサービスを活用した横移動

1. Sambaサービスの脆弱性の悪用: Linuxシステムに誤設定または脆弱なSambaサービスがある場合、攻撃者はこれらの問題を悪用してシステム権限を獲得したり、共有リソースにアクセスしたりすることができます。

2. NFSサービスの脆弱性の悪用: 攻撃者はNFS構成の脆弱性を悪用してリモートNFS共有ディレクトリをマウントし、機密情報にアクセスして横移動を促進することがあります。

マルウェアまたはスクリプトを介した横移動

1.トロイの木馬やバックドアの埋め込み: 攻撃者はLinuxホストに侵入した後、外部サーバーとの接続を確立するトロイの木馬やバックドアを埋め込むことがあります。これにより、ネットワーク内の他の脆弱なホストを探すことができます。

2. 自動スキャンと攻撃のためのスクリプトの使用: 攻撃者は同じネットワークセグメント内の他のホストをスキャンし、脆弱性や弱いパスワードを探して悪用するためのスクリプトを書くことがあります。

横移動の手段

横移動はさまざまな手段で発生する可能性があります:

- 脆弱性の悪用: 攻撃者はオペレーティングシステム、アプリケーション、およびネットワークデバイスのセキュリティ脆弱性を積極的に探します。特別に設計されたマルウェアやスクリプトを作成することにより、攻撃者はこれらの脆弱性を悪用してターゲットホストにアクセスできます。

- 認証情報の盗難: 正当なユーザーの認証情報を取得することは、横移動にとって重要です。攻撃者はキーロガー、ネットワークスニファー、またはメモリ読み取りツールを使用してパスワードを取得し、正当なユーザーとしてネットワーク内を移動します。

- ネットワーク共有および接続の悪用: 不適切に構成されたネットワーク共有フォルダーは、横移動のチャネルとなる可能性があります。攻撃者は共有フォルダーに悪意のあるプログラムをアップロードし、それをアクセスする他のユーザーを感染させることができます。

- マルウェアの伝播: トロイの木馬、ワーム、およびその他のタイプのマルウェアは、横移動を促進することができます。一度ホストが感染すると、マルウェアはネットワーク内の他のターゲットを積極的に探し、自己複製して感染を広げる可能性があります。

横移動に対する予防策

横移動に関連するリスクを軽減するために、組織は一連の予防策を実施するべきです:

- 脆弱性管理: 包括的な脆弱性スキャンメカニズムを確立することが重要です。組織は専門的な脆弱性スキャンツールを展開し、すべてのホスト、サーバー、およびネットワークデバイスの定期的なスキャンを実施する必要があります。脆弱性が発見された場合、即座に修正プロセスを開始し、既存のシステムとの互換性を確保するためにパッチの厳格なテストを行う必要があります。

- アクセス制御: 権限管理において最小特権の原則を遵守することが重要です。ユーザーには職務に基づいて最低限必要な権限のみが付与されるべきです。特権アカウントに対して多要素認証を実装することでセキュリティを強化し、アカウント操作の詳細なログ記録が異常な行動を検出するのに役立ちます。

- 認証情報の保護: 認証情報を保護するためには強力なパスワードポリシーを確立することが基本です。パスワードは複雑で定期的に変更されるべきです。多要素認証はネットワークログインの標準として推進され、高強度の暗号化アルゴリズムは認証情報の保存に使用されるべきです。

- ネットワークセグメンテーションとアクセス制限: ネットワークを異なるセキュリティゾーンに分割することで横移動を抑制できます。ファイアウォールを展開し、これらのゾーン間のアクセスを制限するためにアクセス制御リスト(ACL)を設定することができます。さらに、侵入検知システム(IDS)および侵入防止システム(IPS)を実装することで、リアルタイムでネットワークトラフィックを監視および分析できます。

- 包括的なセキュリティサービス: 組織はDDoS攻撃やその他の脅威から保護するセキュリティサービスの利用を検討するべきです。EdgeOneのようなサービスは、特定のビジネスニーズに基づいたカスタマイズされたDDoS保護戦略を提供できます。

結論

サイバーセキュリティにおいて、横移動は企業および個人のネットワーク資産に対して深刻な脅威をもたらす複雑かつ隠れた形態の攻撃を表しています。ネットワークの信頼関係と脆弱性を悪用することにより、攻撃者はその範囲を拡大し、権限をエスカレートさせ、重大なデータ侵害を引き起こす可能性があります。横移動の原則と技術を理解することは、効果的な防御戦略を開発するために不可欠です。組織は警戒を怠らず、サイバーセキュリティの動向を継続的に監視し、進化する脅威の中でネットワークを保護するための対策を適応させる必要があります。包括的で多層的なセキュリティ戦略を実施することで、組織は横移動に関連するリスクから自らをよりよく保護し、ネットワーク情報システムの安全な運用を確保できます。

EdgeOneは、あらゆる規模の企業向けにネットワークセキュリティを強化し、パフォーマンスを最適化するために設計された最先端のプラットフォームです。その主な機能は、マルウェア、フィッシング、DDoS攻撃など、幅広いサイバー脅威から保護する包括的なセキュリティ機能を提供することです。

さらに、EdgeOneは既存のセキュリティインフラストラクチャとのシームレスな統合を提供し、組織が現在のシステムを改造することなく防御を強化できるようにします。そのユーザーフレンドリーなインターフェースと高度な分析により、セキュリティチームは実用的な洞察を得て、迅速な意思決定とインシデント対応を行うことができます。

今日、私たちと一緒に進化するサイバー脅威からあなたの組織を守る方法を発見してください。セキュリティ姿勢を向上させるこの機会をお見逃しなく — 今すぐ登録してください!