サイバーセキュリティの風景が絶えず進化する中、ファイアウォールはネットワーク保護の基盤として浮上しています。単純なパケットフィルタリングから、現在の高度な次世代ファイアウォール(NGFW)に至るまで、ファイアウォールは現代の脅威の増大する複雑さに対応するために継続的に適応してきました。この記事では、さまざまなタイプのファイアウォール、その歴史的な進化、実際のアプリケーション、および将来のトレンドについて包括的な概要を提供することを目的としています。このガイドの終わりには、読者はファイアウォールが現代のサイバーセキュリティをどのように形成し、デジタル資産を保護する上でなぜ不可欠であるかについての全体的な理解を得ることができるでしょう。

ファイアウォールとは何ですか?

ファイアウォールは、事前に定められたセキュリティルールに基づいて、出入りするネットワークトラフィックを監視および制御するネットワークセキュリティデバイスまたはソフトウェアです。内部ネットワーク(信頼された環境)と外部ネットワーク(インターネットなどの信頼されていない環境)との間の障壁として機能し、不正アクセスを防ぎ、悪意のある活動から保護します。ファイアウォールは、広範囲なサイバー脅威に対する防御の重要な層を提供する現代のサイバーセキュリティインフラの必須コンポーネントです。

ファイアウォールの主な機能

- トラフィックフィルタリング: ファイアウォールは、IPアドレス、ポート番号、プロトコル、アプリケーションデータなどの特定の基準に基づいてネットワークトラフィックを検査し、フィルタリングします。事前定義されたルールに基づいてトラフィックを許可またはブロックし、正当で安全なデータのみが通過することを確保します。

- アクセス制御: ファイアウォールは、内部ネットワークやリソースへの不正アクセスを制限するためにアクセス制御ポリシーを施行します。信頼されたトラフィックと信頼されていないトラフィックのソースを区別し、それぞれに適切なセキュリティ対策を適用できます。

- 脅威検出と防止: 次世代ファイアウォール(NGFW)などの現代のファイアウォールは、侵入防止システム(IPS)やディープパケットインスペクション(DPI)などの高度な脅威検出機能を統合しています。これらの機能は、マルウェアやフィッシング攻撃、アプリケーション層攻撃などの高度な脅威を特定し、ブロックするのに役立ちます。

- ログ記録と監視: ファイアウォールはログを生成し、ネットワークトラフィックを追跡して疑わしい活動を検出する監視機能を提供します。セキュリティチームはこれらのログを使用して事件を調査し、潜在的な脅威を特定し、セキュリティポリシーを改善できます。

- ネットワークセグメンテーション: ファイアウォールは、ネットワークを小さな孤立したゾーン(マイクロセグメンテーション)に分割して、ネットワーク内の脅威の拡散を制限できます。このアプローチにより、ネットワークの一部が侵害されても、残りのネットワークが保護されることが保証されます。

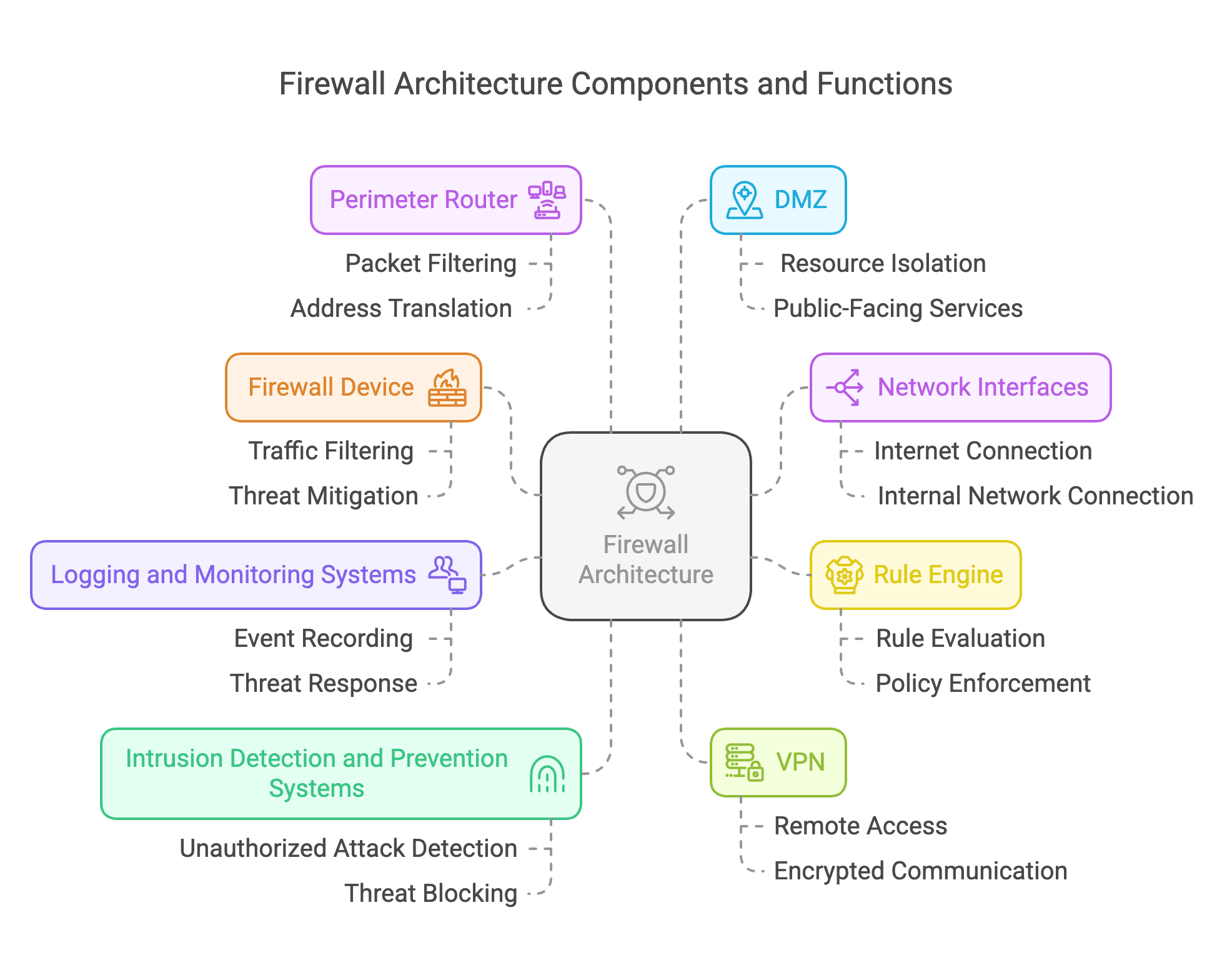

ファイアウォールアーキテクチャの主要コンポーネント

ファイアウォールアーキテクチャの主要コンポーネントは、トラフィックフローを制御し、監視することでネットワークセキュリティを確保するために連携します。以下は主要なコンポーネントです:

1. ファイアウォールデバイス

ファイアウォールデバイスは、内部ネットワークと外部の脅威との間の障壁として機能するコアコンポーネントです。事前に定義されたセキュリティルールに基づいてネットワークトラフィックをフィルタリングおよび検査します。現代のファイアウォールは、侵入防止システム(IPS)やディープパケットインスペクション(DPI)などの高度な機能を含むことが多く、洗練された脅威を検出し軽減します。

2. ネットワークインターフェース

ネットワークインターフェースは、ファイアウォールをインターネット、内部ネットワーク、および非武装地帯(DMZ)などの異なるネットワークセグメントに接続するゲートウェイです。トラフィックが適切な宛先に向かうようにし、パケットの送信を促進します。

3. ルールエンジン

ルールエンジンは、ファイアウォールの動作を定義します。これは、ソースIPアドレス、宛先ポート、およびプロトコルタイプなどの基準に基づいて、許可または拒否すべきトラフィックを指定するルールのセットで構成されています。これらのルールは、セキュリティポリシーを施行するために順次評価されます。

4. ロギングおよび監視システム

ロギングおよび監視システムは、ファイアウォールの活動に対する可視性を提供します。接続試行、ルール一致、安全違反などのイベントを記録および分析します。これにより、管理者は潜在的な脅威を特定し、効果的に対応することができます。

5. 侵入検知および防止システム(IDS/IPS)

IDSおよびIPSは、ファイアウォール機能を強化する高度なコンポーネントです。IDSは不正な攻撃や疑わしい活動を検出し、IPSはこれらの脅威をブロックまたは軽減するための積極的な手段を講じます。

6. 仮想プライベートネットワーク(VPN)

VPNコンポーネントは、ネットワークやデバイス間の安全な接続を提供します。暗号化された通信を確保し、内部ネットワークへのリモートアクセスを可能にしながらセキュリティを維持します。

7. 周辺ルーター

周辺ルーターは、内部ネットワークを外部ネットワーク(例:インターネット)に接続します。パケットフィルタリングおよびアドレス変換を行い、追加のセキュリティ層を提供します。

8. 非武装地帯(DMZ)

一部のファイアウォールアーキテクチャでは、DMZが内部ネットワークと外部ネットワークの間のバッファゾーンとして設けられています。これは、潜在的な脅威から重要な内部リソースを隔離しながら、公開サービスへの制御されたアクセスを許可します。

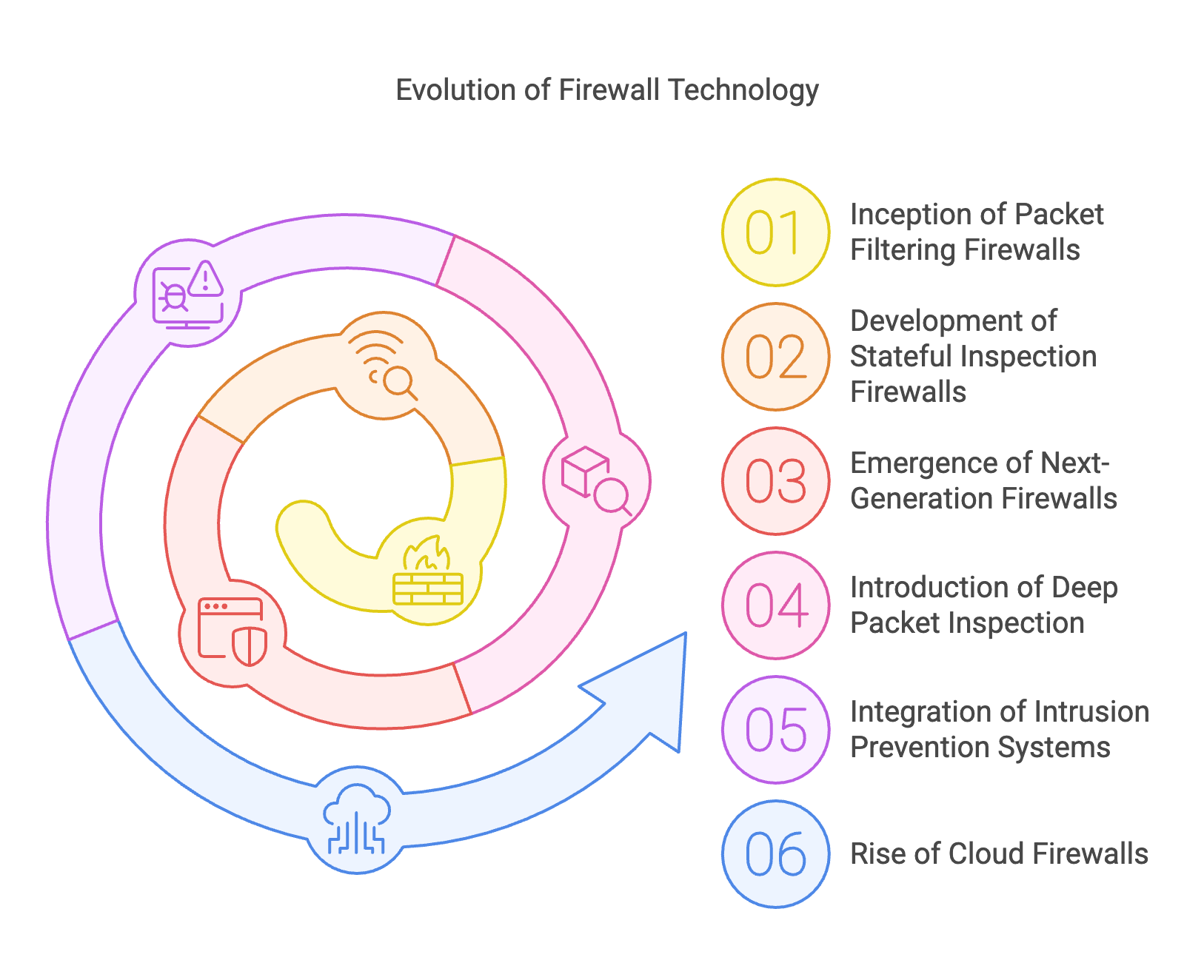

ファイアウォールの歴史的進化

初期のファイアウォール:パケットフィルタリングとステートフルインスペクション

ファイアウォールは1980年代後半に登場して以来、長い道のりを歩んできました。最初の世代のファイアウォールは、事前に定義されたルールに基づいて個々のデータパケットを検査するパケットフィルタリングに依存していました。これらのルールは通常、ソースおよび宛先IPアドレス、ポート番号、プロトコルを含みます。パケットフィルタリングファイアウォールはシンプルで効率的でしたが、ネットワークトラフィックの文脈を理解できなかったため、より洗練された攻撃に対して脆弱でした。

次の重要な進展は、1990年代初頭に登場したステートフルインスペクションファイアウォールでした。以前のファイアウォールとは異なり、ステートフルファイアウォールはアクティブな接続の状態を追跡できるため、出入りするトラフィックに関するより情報に基づいた決定を下すことができます。各パケットの文脈を分析することで、ステートフルインスペクションファイアウォールは、不正アクセスや悪意のある活動に対するより堅牢な防御を提供しました。この技術は、現代のファイアウォール機能の基礎を築きました。

次世代ファイアウォール(NGFW)への進展

サイバー脅威がより複雑になるにつれて、従来のファイアウォールはそのペースについていくのが難しくなりました。次世代ファイアウォール(NGFW)の登場は、大きな飛躍を意味しました。NGFWは、ディープパケットインスペクション、侵入防止システム(IPS)、およびアプリケーション認識などの複数の高度なセキュリティ機能を統合しています。これらの機能により、NGFWは従来のファイアウォールでは検出できなかった高度なマルウェアやアプリケーション層攻撃を特定してブロックすることができます。

NGFWの重要な革新の一つは、ディープパケットインスペクション(DPI)を実行する能力です。基本的なパケットフィルタリングとは異なり、DPIは各パケットの内容を検査し、ファイアウォールが一見無害なトラフィックに隠された悪意のある活動を特定してブロックできるようにします。さらに、NGFWはリアルタイムでの侵入検出および防止を提供するためにIPSを統合しており、サイバー脅威に対するより積極的な防御を提供します。

クラウドコンピューティング時代におけるファイアウォールの役割

クラウドコンピューティングの台頭は、組織がITインフラを展開および管理する方法を変革しました。オンプレミスネットワーク向けに設計された従来のファイアウォールは、クラウド環境を保護する上でしばしば不足しています。この課題に対処するために、クラウドファイアウォールおよびファイアウォール・アズ・ア・サービス(FWaaS)ソリューションが開発されました。これらのクラウドネイティブファイアウォールは、クラウドコンピューティングのスケーラビリティと柔軟性を活用し、クラウドベースのアプリケーションおよびデータの包括的なセキュリティを提供します。

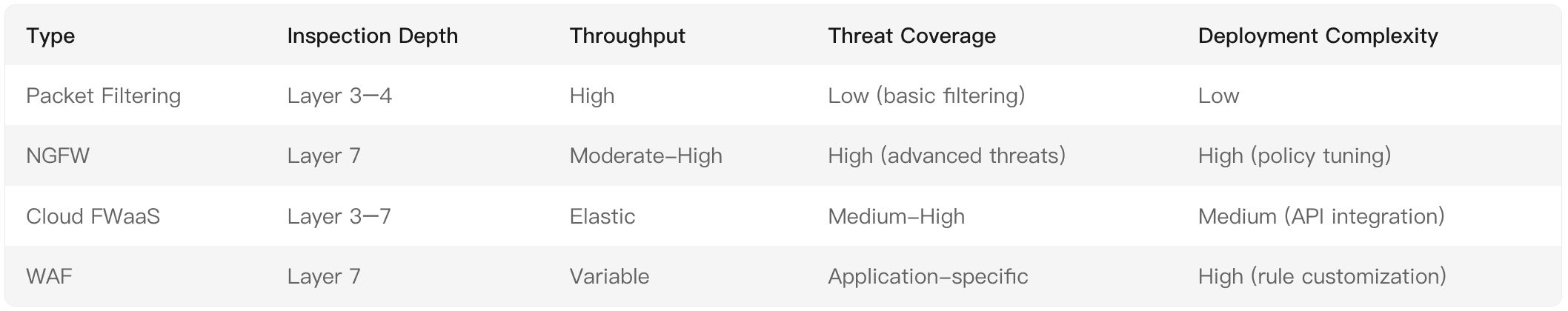

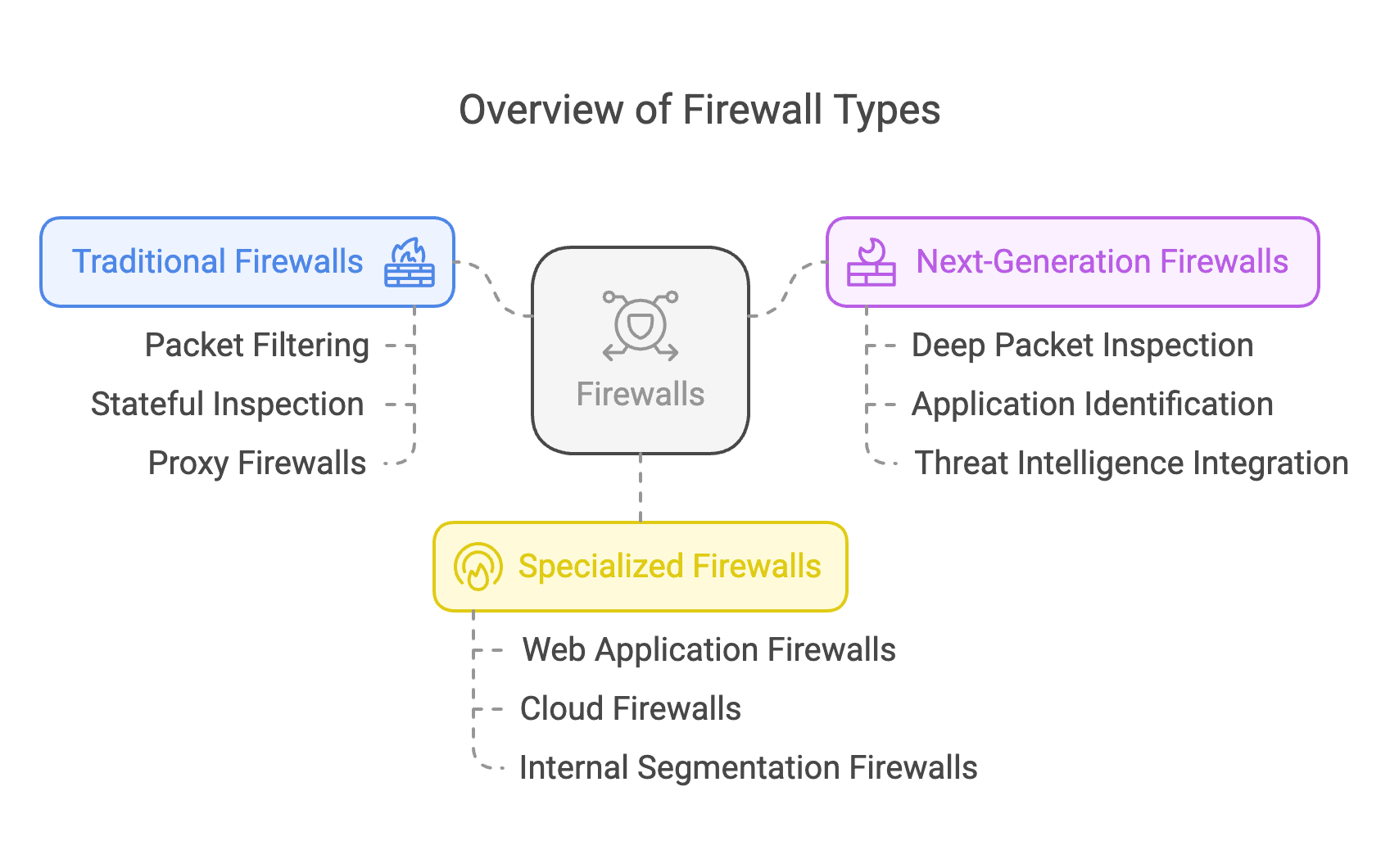

ファイアウォールの種類:詳細な概要

1. 従来のファイアウォール:基盤となるアーキテクチャ

1.1 パケットフィルタリングファイアウォール

- 運用層: OSIモデルのネットワーク層(レイヤー3)およびトランスポート層(レイヤー4)。

- メカニズム: 事前定義されたACL(アクセス制御リスト)に対してパケットヘッダー(ソース/宛先IP、ポート、プロトコル)を無状態で検査。

- ユースケース: レガシーネットワークにおける基本的な周辺防御。

- 制限:

- セッション認識なし(IPスプーフィングやACKスキャン攻撃に対して脆弱)。

- ペイロードを検査したり、アプリケーション層の脅威を検出したりする能力がない。

1.2 ステートフルインスペクションファイアウォール

- コアイノベーション: アクティブな接続のライフサイクルを追跡するステートテーブルを維持。

- 機能:

- 文脈を考慮したフィルタリング(例:確立されたセッションへの応答パケットのみを許可)。

- セッションタイムアウト設定によるTCPフラッド攻撃の軽減。

- 企業例: レガシー展開におけるCisco ASA(Adaptive Security Appliance)。

1.3 プロキシファイアウォール(アプリケーションレベルゲートウェイ)

- アーキテクチャ: 仲介者として機能し、クライアント接続を終了し、新しいアウトバウンドセッションを開始。

- セキュリティ価値:

- 完全なアプリケーションレイヤープロトコルの検証(例:HTTP RFC準拠)。

- 悪意のあるMIMEタイプのブロックやユーザー認証を含むコンテンツフィルタリング。

- パフォーマンストレードオフ: 深い検査による高い待ち時間;高スループットネットワークではほとんど使用されない。

2. 次世代ファイアウォール(NGFW):現代の標準

2.1 定義とコア機能

NGFWは、従来のファイアウォール機能を高度な機能と統合しています:

- ディープパケットインスペクション(DPI): プロトコル異常を検出するためのフルスタック分析(レイヤー2–7)。

- アプリケーション識別: シグネチャベースおよび振る舞い分析(例:Facebookチャットを標準HTTPから区別)。

- 脅威インテリジェンス統合: MITRE ATT&CKなどのプラットフォームからのIOC(侵害の指標)更新の自動化。

- SSL/TLS復号化: 暗号化されたトラフィックの検査のためのインライン復号化(証明書管理が必要)。

2.2 ユースケース

- ゼロデイ保護: 疑わしいファイルを起爆するためのサンドボックス統合。

- ポリシーの粒度: IPアドレスだけでなく、ユーザーID(AD/LDAP統合)に基づくルール。

- ベンダー例: Palo Alto NetworksのPAN-OSは、App-IDおよびUser-ID機能を備えています。

3. 現代アーキテクチャ向けの専門ファイアウォールタイプ

3.1 ウェブアプリケーションファイアウォール(WAF)

- 焦点: HTTP/HTTPSアプリケーションのレイヤー7保護。

- 検出方法:

- ポジティブセキュリティモデル(既知の良好な要求パターンのホワイトリスト)。

- ネガティブセキュリティモデル(SQLiやXSSなどのOWASP Top 10脅威をブロック)。

- 展開: リバースプロキシモード(クラウドベース:AWS WAF、Azure WAF)またはネットワークベースのハードウェア。

3.2 クラウドファイアウォール(FWaaS)

- アーキテクチャ: 分散型クラウド環境のためのスケーラブルでAPI駆動のセキュリティ(AWSセキュリティグループ、Azure NSG)。

- 主な機能:

- 東西トラフィック制御のためのマイクロセグメンテーション。

- CSPM(クラウドセキュリティポスチャ管理)ツールとの統合。

3.3 内部セグメンテーションファイアウォール

- 目的: 脅威が発生した後の横移動を制限(ゼロトラストの整合)。

- 実装: ソフトウェア定義の境界(例:Illumio)またはVLAN対応のNGFW。

4. 新興ファイアウォール技術

4.1 AI駆動のファイアウォール

- MLアプリケーション:

- 教師なし学習による異常検出(例:DarktraceのEnterprise Immune System)。

- 過去のデータに基づく予測的脅威スコアリング。

4.2 コンテナ&Kubernetesファイアウォール

- ランタイム保護: CNIプラグイン(例:Cilium、Calico)を介してネットワークポリシーを施行。

- コンプライアンス: オーケストレーションされた環境のCISベンチマーク。

4.3 IoT専用ファイアウォール

- プロトコルサポート: MQTT、CoAP、Zigbeeの検査。

- 軽量エージェント: リソース制約のあるデバイスのためにエッジゲートウェイに展開。

現代のファイアウォールは、静的なパケットフィルタから動的で文脈を考慮したシステムへと進化し、脅威インテリジェンスおよびクラウドエコシステムと統合されています。企業は、NGFWを周辺/内部セキュリティ、WAFをアプリケーション保護、AI駆動のソリューションを適応型脅威応答に組み合わせた層状防御戦略を採用する必要があります。ネットワークがますます多様化するにつれて、ファイアウォールアーキテクチャは、自動化、API駆動のオーケストレーション、クロスプラットフォームの可視性を重視していくでしょう。

業界別ファイアウォール要件

金融サービス

金融業界は非常に規制が厳しく、敏感な金融データを狙ったサイバー犯罪者からの脅威に直面しています。このセクターのファイアウォールは、PCI-DSS(Payment Card Industry Data Security Standard)やGLBA(Gramm-Leach-Bliley Act)などの規制に準拠する必要があります。金融機関は、高度な脅威検出および防止機能を備えた強力な次世代ファイアウォール(NGFW)を必要とし、オンラインバンキングプラットフォームや他のWebベースのアプリケーションを保護するためにWebアプリケーションファイアウォール(WAF)も導入しています。

ヘルスケア

ヘルスケア組織は、HIPAA(Health Insurance Portability and Accountability Act)に準拠して患者データを保護する必要があります。ヘルスケアセクターのファイアウォールは、オンプレミスおよびクラウドベースの環境の両方に対して包括的な保護を提供し、敏感な患者情報が安全であることを確保する必要があります。Webアプリケーションファイアウォール(WAF)は、電子健康記録(EHR)システムやその他のWebベースのアプリケーションを保護するために特に重要です。さらに、ヘルスケア組織は、コンテナ化された医療アプリケーションやデータを保護するためにコンテナファイアウォールを使用することがよくあります。

政府および公共部門

政府機関は、国家安全保障や敏感な政府データを保護する上で独自の課題に直面しています。このセクターのファイアウォールは、FISMA(Federal Information Security Modernization Act)などの厳格な規制に準拠する必要があります。政府機関は、深いパケットインスペクションや侵入防止機能を備えた高度な次世代ファイアウォール(NGFW)を導入することがよくあります。また、内部ファイアウォールを使用してネットワークをセグメント化し、組織内での脅威の拡散を防ぐことも行っています。さらに、政府機関は、クラウドベースのインフラを保護するためにクラウドファイアウォールやファイアウォール・アズ・ア・サービス(FWaaS)ソリューションを活用しています。

電子商取引および小売

電子商取引および小売企業は、Webアプリケーションやオンラインプラットフォームを標的とした攻撃に頻繁に直面しています。これらの組織は、SQLインジェクションやクロスサイトスクリプティングなどのアプリケーション層の脅威から保護するために強力なWebアプリケーションファイアウォール(WAF)が必要です。また、ネットワークインフラ全体を包括的に保護するために次世代ファイアウォール(NGFW)を導入します。さらに、電子商取引企業は、顧客情報を保護するためにクラウドベースのアプリケーションやデータを保護するためにクラウドファイアウォールを使用することがよくあります。

製造業とIoT

製造業は、プロダクションプロセスを最適化するためにIoTデバイスにますます依存しています。これらのデバイスは、堅牢なセキュリティ機能が欠如していることが多いため、新たなセキュリティ課題を引き起こします。製造業のファイアウォールは、従来のITインフラとIoTデバイスの両方に対して包括的な保護を提供する必要があります。多くの場合、高度な脅威検出機能を備えた次世代ファイアウォール(NGFW)を導入し、ネットワークをセグメント化して潜在的な脅威を封じ込めるために分散ファイアウォールを使用します。また、製造企業は、コンテナ化されたIoTアプリケーションやデータを保護するためにコンテナファイアウォールを活用しています。

組織に最適なファイアウォールの選択

組織に最適なファイアウォールを選択するには、ネットワークアーキテクチャ、資産、セキュリティニーズを十分に理解する必要があります。以下は、意思決定を支援するための重要な考慮事項です:

ネットワークアーキテクチャと資産の評価

まず、組織のネットワークアーキテクチャを評価し、保護が必要な資産を特定します。使用中のデバイスやアプリケーションの種類、扱うデータを考慮してください。ネットワークが主にオンプレミス、クラウドベース、またはハイブリッドかを判断することが、ファイアウォール要件に影響を与えます。

セキュリティニーズと予算制約の評価

直面している脅威の種類や遵守すべき規制要件に基づいて、組織のセキュリティニーズを評価します。ネットワークやアプリケーションに対する保護のレベル、ファイアウォールの導入および管理に利用可能な予算を考慮してください。セキュリティニーズと予算制約のバランスを取ることが、組織の要件を満たしつつコストを抑えるために重要です。

既存インフラとの統合

ファイアウォールソリューションが既存のITインフラとどれほどうまく統合できるかを評価します。ファイアウォールが現在のネットワークデバイス、セキュリティシステム、および管理ツールとシームレスに連携できることを確認してください。互換性と統合の容易さは、展開時間を最小限に抑え、セキュリティギャップのリスクを低減するために不可欠です。

コンプライアンスと規制に関する考慮事項

業界に適用される規制要件(GDPR、HIPAA、PCI-DSSなど)を考慮します。選択したファイアウォールソリューションがこれらの規制に準拠し、コンプライアンス義務を満たすために必要な機能を提供することを確認してください。コンプライアンスは、罰金を回避し、顧客の信頼を維持するために重要です。

ファイアウォール技術の将来のトレンド

ファイアウォールにおける人工知能と機械学習

ファイアウォールの未来は、人工知能(AI)および機械学習(ML)技術の統合にあります。AI駆動のファイアウォールは、大量のデータを分析してリアルタイムで脅威を検出および対応できます。また、過去のインシデントから学習して、検出能力を向上させることも可能です。この脅威検出および防止への積極的なアプローチは、サイバー脅威が進化し続ける中でますます重要になります。

ゼロトラストアーキテクチャとファイアウォール

ゼロトラストアーキテクチャは、デフォルトでユーザーやデバイスを信頼しないというセキュリティモデルとして注目を集めています。ファイアウォールは、ユーザーやデバイスのアイデンティティとセキュリティ姿勢を継続的に検証することによって、ゼロトラスト原則を実施する上で重要な役割を果たします。このアプローチにより、不正アクセスやネットワーク内の横移動のリスクを低減し、認可された安全な接続のみが確立されることが保証されます。

5GおよびIoTがファイアウォール展開に与える影響

5Gの普及とInternet of Things(IoT)の普及は、ファイアウォールの展開に新たな課題をもたらします。5Gネットワークは高速で低遅延ですが、サイバー脅威の攻撃対象面も広げます。ファイアウォールは、増加するIoTデバイスを保護し、5G対応の世界で敏感なデータを安全に保つために適応する必要があります。これには、マイクロセグメンテーションや分散ファイアウォールアーキテクチャのような高度な機能が求められ、IoTトラフィックを効果的に管理し、保護する必要があります。

予測分析と脅威インテリジェンスの統合

将来のファイアウォールは、新たな脅威に先んじるために予測分析と脅威インテリジェンスにますます依存するようになります。リアルタイムの脅威インテリジェンスフィードを統合することで、ファイアウォールは既知の悪意のある活動を積極的にブロックし、新たな脅威に適応することができます。予測分析は、過去のデータや行動パターンに基づいて潜在的な攻撃を予測することも可能にし、サイバー脅威に対するより積極的な防御を提供します。

結論

ファイアウォールはその誕生以来、単純なパケットフィルタから高度な脅威を検出しブロックできる次世代ファイアウォールへと進化してきました。技術が進歩し続ける中、ファイアウォールはネットワークセキュリティの基盤として残り続け、現代のサイバー脅威の課題に対応するために適応していきます。さまざまなタイプのファイアウォール、その歴史的な進化、将来のトレンドを理解することで、組織はデジタル資産を保護するための最適なファイアウォールソリューションの選択に関する情報に基づいた意思決定を行うことができます。

EdgeOneは、先進的なセキュリティ機能とエッジコンピューティング機能を統合することで、包括的なセキュリティの利点を提供します。これは、サービスの可用性を確保するために、大規模なトラフィック攻撃を効果的に軽減する堅牢な DDoS保護を提供します。内蔵のWebアプリケーションファイアウォール(WAF)は、SQLインジェクション、XSS、CSRFなどの一般的なWebの脅威から保護し、悪意のある要求からWebアプリケーションを守ります。さらに、EdgeOneのインテリジェントなトラフィックスケジューリングとエッジキャッシュメカニズムは、コンテンツ配信を最適化し、レイテンシを削減し、シームレスなユーザー体験を確保します。セキュリティと加速を単一のプラットフォームで組み合わせることで、EdgeOneは管理を簡素化し、全体的なネットワークの耐久性を向上させます。

今すぐ登録して、私たちとの旅を始めましょう!