今日のデジタル環境において、サイバーセキュリティは、あらゆる規模の企業や組織にとって重要な懸念事項となっています。サイバー脅威が進化し、ますます高度化する中、貴重な資産やデータを保護するためには、堅牢なセキュリティソリューションを導入することが不可欠です。一般的に使用される2つのセキュリティツールは、Webアプリケーションファイアウォール(WAF)と侵入防止システム(IPS)です。どちらも脅威を検出して軽減するように設計されていますが、それぞれ異なる目的で運用されます。本記事では、WAFとIPSの包括的な比較を提供し、それぞれの独自の機能、利用ケース、そして包括的なサイバーセキュリティ戦略の中でどのように補完し合うかを明らかにします。

Webアプリケーションファイアウォール(WAF)とは何ですか?

Webアプリケーションファイアウォール(WAF)は、さまざまな攻撃からWebアプリケーションを保護するために設計された専門的なセキュリティソリューションです。これは、Webアプリケーションとユーザーの間にインターメディアとして機能し、HTTPトラフィックを分析して悪意のあるリクエストを検出し、ブロックします。従来のファイアウォールと比較して、WAFは特にクロスサイトスクリプティング(XSS)、SQLインジェクション、および分散型サービス拒否(DDoS)攻撃などのアプリケーション層の攻撃を軽減するのに効果的です。アプリケーションレベルで受信トラフィックを検査することで、WAFは他のセキュリティツールが見逃す可能性のある疑わしい活動を特定してブロックできます。

WAFの主な機能と利点は以下の通りです:

- アプリケーション層の攻撃からの保護:WAFは、アプリケーションコードの脆弱性を悪用する標的型攻撃からWebアプリケーションを保護するために特別に設計されています。

- 最小限の混乱:アプリケーショントラフィックに焦点を当てることで、WAFは正当なユーザーがWebアプリケーションにアクセスできるようにし、重大な遅延や混乱を回避できます。

- コンプライアンスと報告:多くのWAFソリューションは詳細なログと報告機能を提供しており、これにより組織は規制遵守要件を満たすことができます。

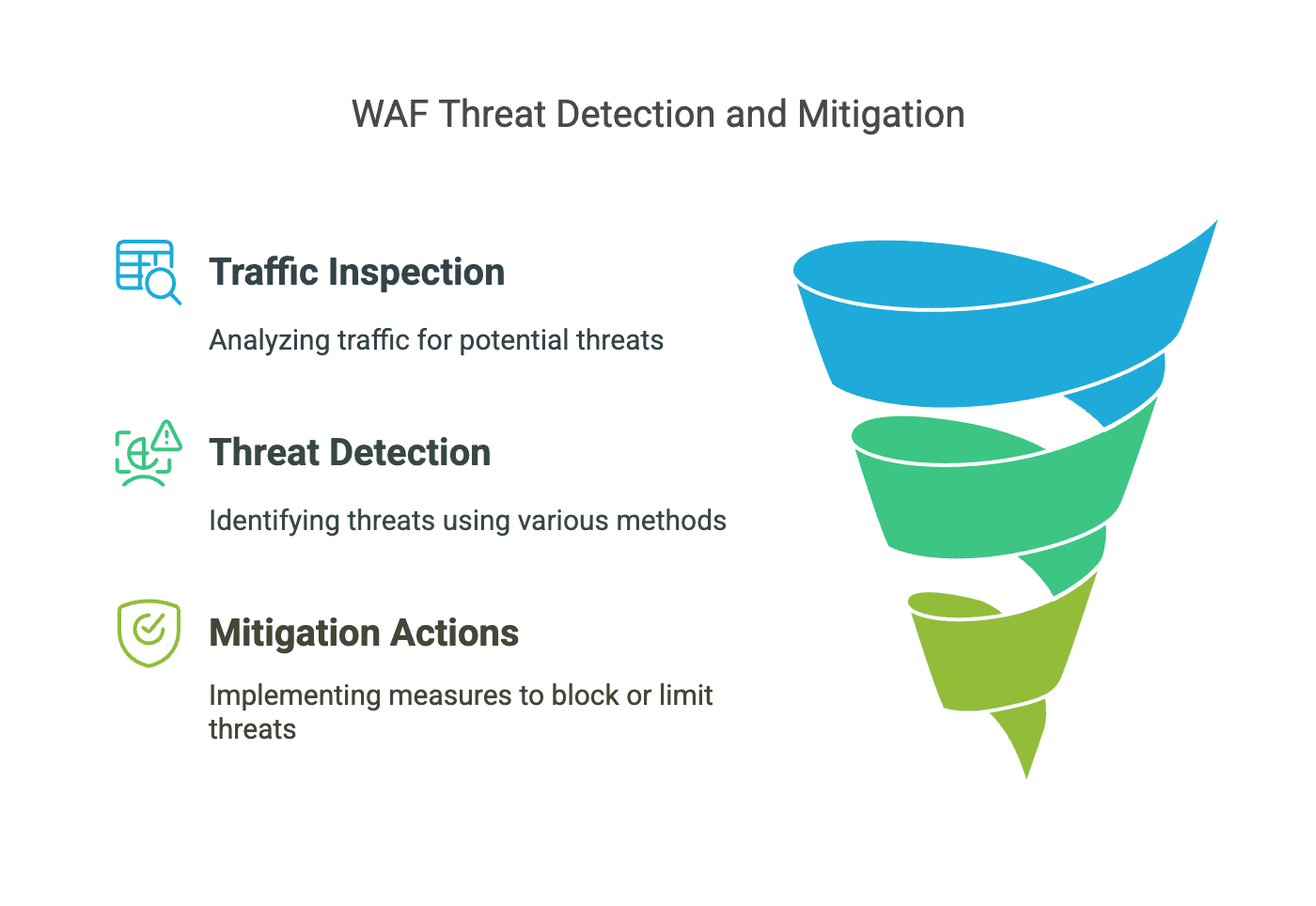

運用メカニズム

WAFは、ポジティブおよびネガティブの2つの主要なセキュリティモデルを採用しています。ポジティブセキュリティモデルは、事前定義されたルールに基づいて既知の良好なトラフィックのみを許可し、ネガティブセキュリティモデルは、シグネチャとパターンに基づいて既知の悪いトラフィックをブロックします。最新のWAFは、行動分析と機械学習を活用して、従来のシグネチャベースの方法が見逃す可能性のある高度な攻撃を検出し、軽減します。

展開アーキテクチャ

WAFは、さまざまなアーキテクチャで展開できます。リバースプロキシモードでは、WAFがクライアントとWebサーバーの間に配置され、アプリケーションに到達する前にトラフィックを検査およびフィルタリングします。一方、透過ブリッジモードでは、WAFを介してトラフィックが流れることを許可し、接続を終了することなく処理します。クラウドネイティブWAFは、特にAPIセキュリティ統合のために人気が高まっており、スケーラビリティと管理の容易さを提供します。

侵入防止システム(IPS)とは何ですか?

侵入防止システム(IPS)は、悪意のある活動やポリシー違反の兆候を監視するネットワークセキュリティツールです。WAFがWebアプリケーショントラフィックに特化しているのに対し、IPSはDNS、SMTP、SSHなどのさまざまなネットワークプロトコルを分析することにより、より広範な保護を提供します。IPSソリューションは、シグネチャベース、ポリシーベース、異常ベース、ハニーポット検出など、さまざまな検出手法を組み合わせて潜在的な脅威を特定し、軽減します。

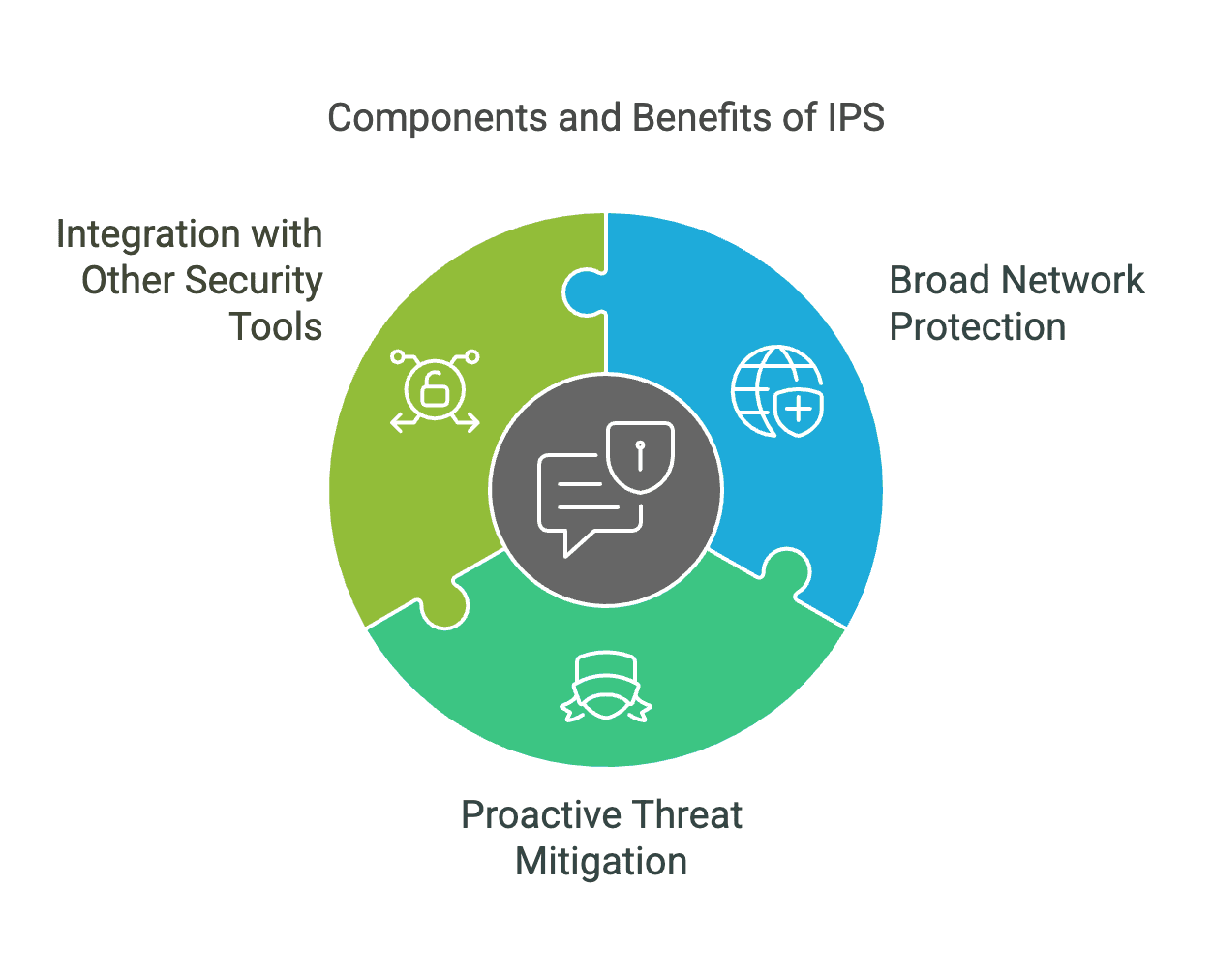

IPSの主な機能と利点は以下の通りです:

- 広範なネットワーク保護:IPSソリューションは、複数のネットワークプロトコル全体で脅威を検出し、ブロックできるため、ネットワークインフラ全体の包括的な保護を提供します。

- 積極的な脅威軽減:検出された脅威を積極的にブロックまたは軽減することで、IPSは攻撃が重大な損害を与える前に防止できます。

- 他のセキュリティツールとの統合:IPSは、全体的なセキュリティを強化するために、ネットワークファイアウォールや他のセキュリティソリューションと連携して機能することがよくあります。

検出手法

IPSは、さまざまな検出手法を組み合わせて使用します。シグネチャベースの検出は、既知のパターンや脆弱性(例:CVE相関)に依存して脅威を特定します。一方、異常ベースのヒューリスティックスやプロトコル分析は、正常な動作からの逸脱を検出し、IPSがゼロデイ攻撃や新興脅威に対して効果的であることを示しています。

展開戦略

IPSデバイスは通常、ネットワーク内にインラインで展開され、悪意のあるトラフィックを積極的にブロックできます。このインライン配置により、リアルタイムの脅威軽減が保証されます。さらに、IPSソリューションは、セキュリティ情報およびイベント管理(SIEM)やセキュリティオーケストレーション、自動化、応答(SOAR)エコシステムと統合され、脅威検出および応答機能を強化します。

WAFとIPSの主な違い

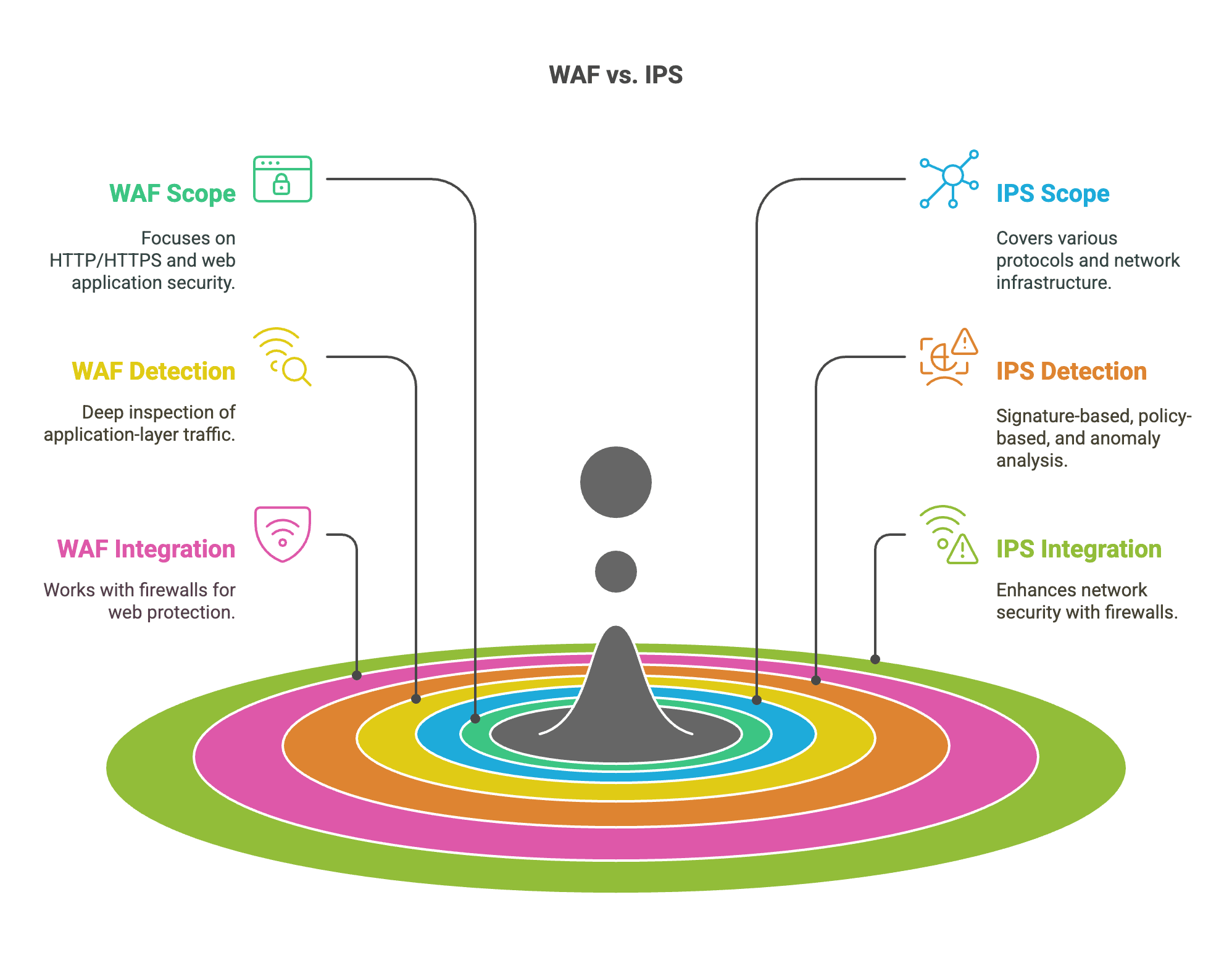

WAFとIPSは、両方ともセキュリティを強化するために設計されていますが、保護の範囲、検出メカニズム、統合機能において顕著な違いがあります。

1. 保護の範囲

- WAF:HTTP/HTTPSトラフィックとWebアプリケーションのセキュリティに特化しています。特に標的型攻撃からWebアプリケーションを保護するために設計されています。

- IPS:さまざまなプロトコルおよびトラフィックタイプをカバーする広範なネットワーク保護を提供します。ネットワークインフラ全体の脅威を検出し、軽減するために設計されています。

2. 検出および防止メカニズム

- WAF:アプリケーション層のトラフィックを深く検査し、セッションやユーザーを認識します。Webアプリケーションの脆弱性を狙った高度な攻撃を検出してブロックできます。

- IPS:シグネチャベース、ポリシーベース、異常ベースの分析を含む検出手法の組み合わせを使用します。事前定義されたルールやパターンに基づいて脅威を特定します。

3. 他のセキュリティツールとの統合

- WAF:他のファイアウォールやアプリケーションセキュリティソリューションと一緒に展開され、Webアプリケーションの層状の保護を提供します。

- IPS:全体的なネットワークセキュリティを強化するためにネットワークファイアウォールと連携して機能します。他のセキュリティツールと統合して、包括的な防御の深さ戦略を提供できます。

適切なソリューションの選択

適切なセキュリティソリューションの選択は、組織の特定のニーズや直面する脅威の種類によって異なります。WAFとIPSのどちらを選ぶかを考慮する際には、以下の要因を考慮してください:

- セキュリティニーズ:組織の特定のセキュリティ要件を評価します。主な懸念がWebアプリケーションを標的型攻撃から保護することである場合、WAFがより良い選択肢かもしれません。しかし、より広範なネットワーク保護が必要な場合は、IPSが適しているかもしれません。

- 脅威の風景:組織が最も直面する可能性のある脅威の種類を特定します。アプリケーション層の攻撃にはWAFが必要ですが、一般的なネットワーク脅威にはIPSが必要かもしれません。

- 補完的ソリューション:多くの場合、WAFとIPSの両方を展開することで包括的な保護を提供できます。WAFは標的型攻撃からWebアプリケーションを保護し、IPSはさまざまな脅威からネットワーク全体を保護できます。

WAFを優先するべき時

WAFは、WebアプリケーションやAPIが主要な攻撃対象となる環境に最適です。たとえば、決済ゲートウェイなどの動的コンテンツを持つeコマースプラットフォームは、WAF保護の恩恵を大いに受けることができます。さらに、OAuth/JWT検証を必要とするAPI駆動のマイクロサービスは、安全なデータ交換を確保するためにWAFを活用できます。

IPSを展開するべき時

IPSソリューションは、ネットワークの周辺や重要なインフラを保護するのに最適です。たとえば、ブルートフォースSSH/RDP攻撃に直面している企業は、悪意のあるログイン試行を検出してブロックするためにIPSを展開できます。レガシープロトコルの脆弱性を持つ産業用制御システム(ICS)も、IPSの恩恵を受けることができ、悪用試行に対するリアルタイム保護を提供できます。

相乗的展開

WAFとIPSは一緒に展開され、防御の深さ戦略を構築できます。たとえば、IPSはネットワークスキャナーをブロックし、WAFがゼロデイアプリケーション攻撃を軽減できるように攻撃面を減少させます。さらに、WAFとIPS間で脅威インテリジェンスを共有することで、全体的なセキュリティを強化できます。たとえば、WAFログ(例:失敗したログイン)とIPSアラートを相関させることで、脅威の風景をより包括的に把握できます。

WAFとIPSは、層状のセキュリティ戦略の重要な要素ですが、それぞれ独自の制限があります。WAFは一般的な脆弱性からWebアプリケーションを保護するのに優れていますが、パフォーマンスや偽陽性に苦労することがあります。IPSは広範なネットワーク層の保護を提供しますが、高度な攻撃や暗号化されたトラフィックに対しては不十分な場合があります。これらの技術をSIEMやSOARなどの他のセキュリティ対策と組み合わせることで、それぞれの制限に対処し、より堅牢な防御の深さアプローチを構築できます。

侵入防止システム(IPS)の将来のトレンド

IPSの課題と制限

- 偽陽性と偽陰性:IPSソリューションは、偽陽性と偽陰性を生成する可能性があります。偽陽性は正当なトラフィックをブロックする原因となり、偽陰性は悪意のある活動が検出されずに通過する可能性があります。

- 高度な脅威の検出の制限:IPSはシグネチャベースの検出に大きく依存しており、高度持続的脅威(APT)やゼロデイ攻撃に対しては効果が薄い可能性があります。未知の攻撃の検出率は60%以下になることがあります。

- 暗号化トラフィックの課題:TLS 1.3の普及に伴い、従来のIPSソリューションによる暗号化トラフィックの検査が難しくなっています。これにより、暗号化されたストリーム内に隠れた脅威の検出能力が制限される可能性があります。

- 展開と統合の複雑さ:IPSデバイスはネットワーク内にインラインで展開する必要があり、これがネットワークアーキテクチャを複雑にし、既存のセキュリティシステムとの統合に多大な労力を要する可能性があります。

- アプリケーション層の保護の制限:IPSはネットワークプロトコルに対して広範な保護を提供しますが、アプリケーション層の論理の欠陥やビジネスロジックの悪用に対する細かな保護は不足しています。これにより、WAFに比べてWebアプリケーションの保護が劣ることがあります。

- 時間制約のある検出:IPSは主に攻撃段階(「その瞬間」)で効果的であり、包括的な事前攻撃防止や事後攻撃分析を提供しない可能性があります。

IPSの革新

侵入防止システム(IPS)の未来は、進化する脅威の風景とクラウドコンピューティングへの依存度の増加によって推進される重要な技術の進歩と市場の発展によって特徴づけられています。以下は、IPSの未来を形作る主要なトレンドです:

- 人工知能と機械学習の統合:IPSソリューションは、脅威検出能力を向上させるためにAIと機械学習アルゴリズムをますます取り入れています。これらの技術により、IPSは大量のデータを分析し、パターンを特定し、サイバー脅威を示す異常を検出できます。AIとMLは、以前のインシデントから学ぶことで新しい脅威に適応し、精度を向上させ、偽陽性を減少させることができます。

- 行動分析:行動分析は、現代のIPSシステムの中核要素となりつつあります。ユーザー、デバイス、およびアプリケーションの行動を監視することにより、IPSはセキュリティ侵害を示す異常な活動を特定できます。このアプローチは、従来のシグネチャベースの検出を超えて、新たな脅威や内部脅威、高度持続的脅威(APT)を発見することを可能にします。

- クラウドネイティブセキュリティソリューション:組織がクラウドへの移行を進める中、IPSソリューションはクラウド環境を保護するために適応されています。クラウドネイティブIPSは、スケーラビリティ、柔軟性、およびクラウドプラットフォームとの統合能力を提供します。これらのソリューションは、ハイブリッド環境全体にわたるデータとアプリケーションの包括的な保護を確保します。

- 自動化されたインシデントレスポンス:自動化は、IPS技術の成長するトレンドであり、脅威が検出されたときに即座にアクションを取ることを可能にします。自動応答メカニズムは、影響を受けたシステムを隔離し、悪意のあるトラフィックをブロックし、セキュリティ担当者に警告を発することができます。これにより、応答時間が短縮され、セキュリティインシデントの潜在的な影響が最小限に抑えられ、同時にセキュリティチームが増加するアラートの量を管理するのに役立ちます。

- 脅威インテリジェンスの統合:脅威インテリジェンスをIPSシステムに統合することで、攻撃を検出し予防する能力が向上します。リアルタイムの脅威インテリジェンスデータを取り入れることにより、IPSは既知のパターンに一致する脅威を特定し、新たに発生する脅威に適応できます。この統合により、IPSシステムは最新の脅威情報を維持します。

結論

Webアプリケーションファイアウォール(WAF)と侵入防止システム(IPS)は、サイバーセキュリティ戦略の両方とも不可欠なツールですが、それぞれ異なる目的を果たします。WAFはWebアプリケーションを標的型攻撃から保護することに焦点を当てているのに対し、IPSはより広範なネットワーク保護を提供します。これら2つのソリューションの主な違いを理解することで、組織はどのセキュリティツールを展開するかについての情報に基づいた意思決定が可能になります。最終的には、WAF、IPS、および他のセキュリティソリューションを組み合わせた層状のセキュリティアプローチが、幅広い脅威に対する最も包括的な保護を提供できます。

EdgeOneは、WAF、DDoS保護、ボット管理、およびCDN加速機能を備えた統合プラットフォームの優れた例です。この統合ソリューションは、組織にITインフラの複数の側面をカバーする包括的なセキュリティフレームワークを提供します。これらのツールを単一のプラットフォームに統合することで、EdgeOneはサイバーセキュリティに対するより一貫性があり効果的なアプローチを提供します。

今すぐ登録して無料トライアルを開始しましょう!

よくある質問

1. WAFとIPSの主な違いは何ですか?

WAF(Webアプリケーションファイアウォール)とIPS(侵入防止システム)はどちらもセキュリティツールですが、異なる領域に焦点を当てています。WAFは、SQLインジェクションやXSSなどのアプリケーション層の攻撃からWebアプリケーションを保護するために特別に設計されています。これはOSIモデルのレイヤー7で機能し、セッション、ユーザー、およびアプリケーション固有のトラフィックを認識しています。一方、IPSは、さまざまなネットワークプロトコルやトラフィックタイプを監視および分析することによって、より広範なネットワーク保護を提供します。一般的なネットワーク脅威の検出と防止に重点を置いています。

2. WAFとIPSはどのように脅威を検出しますか?

WAFは、事前定義されたルール、行動分析、場合によっては機械学習の組み合わせを使用して、悪意のあるHTTP/HTTPSリクエストを検出してブロックします。また、正常なトラフィックパターンから学ぶことで異常を特定できます。しかし、IPSは主にシグネチャベースの検出、ポリシーベースの監視、および異常検出に依存して脅威を特定してブロックします。これは、IPSがゼロデイ攻撃や難読化された脅威に苦しむ可能性があることを意味し、WAFはアプリケーション特有の攻撃を検出するのにより効果的です。

3. WAFとIPSは通常どこに展開されますか?

WAFは通常、Webサーバーとクライアントの間に配置され、アプリケーション層に焦点を当ててWebアプリケーションを保護します。HTTP/HTTPSトラフィックを検査し、アプリケーションに到達する前に悪意のあるリクエストをブロックします。IPSはネットワークインフラ内に配置され、ネットワーク全体を監視および保護します。異なるネットワークセグメント全体で脅威を検出してブロックするために戦略的なポイントに配置できます。

4. Webアプリケーションを保護するにはどちらが優れていますか?

Webアプリケーションを保護するためには、WAFが一般的により効果的です。なぜなら、WAFはアプリケーション層の脅威を扱うように特別に設計されているからです。Webアプリケーションの脆弱性を狙った高度な攻撃を検出してブロックできます。IPSは一定のレベルの保護を提供できますが、Webアプリケーション攻撃を処理するための専門性が不足しています。

5. WAFとIPSは一緒に使用できますか?

はい、WAFとIPSは層状のセキュリティ戦略において互いに補完し合うことができます。WAFはWebアプリケーションを保護することに焦点を当てているのに対し、IPSはより広範なネットワーク保護を提供します。両方を使用することで、異なる層やタイプの脅威をカバーすることにより、全体的なセキュリティを強化できます。

6. WAFとIPSの制限は何ですか?

WAFは、高トラフィックボリュームや難解な技術を使用した複雑な攻撃に苦労することがあります。また、新しい脅威に対抗するためにルールやシグネチャを定期的に更新する必要があります。一方、IPSは特にゼロデイ攻撃や難読化された脅威に関して、偽陽性と偽陰性を生成する可能性があります。また、正当なトラフィックをブロックしないようにするために、かなりの調整が必要です。

7. WAFとIPSは偽陽性をどのように扱いますか?

WAFは、偽陽性を最小限に抑えるために、より詳細なルールや例外を設定できます。また、機械学習を使用して、時間と共に精度を改善することができます。一方、IPSは偽陽性を減少させるために、シグネチャの更新やポリシー調整に頼ります。これには、セキュリティチームによる継続的な管理と調整が必要です。

8. どちらがよりコスト効率的ですか?

WAFとIPSのコスト効率は、組織の特定のニーズによって異なります。WAFは、その専門的な性質と頻繁な更新の必要性から、一般的により高価です。IPSは、広範なネットワーク保護が必要な組織にとっては、よりコスト効率的である可能性があります。ただし、両方のソリューションを組み合わせることで、コストが増加しても最良の全体的なセキュリティを提供できる場合があります。

9. WAFとIPSはネットワーク性能にどのように影響しますか?

WAFは、HTTP/HTTPSトラフィックの深い検査により、若干の遅延を引き起こす可能性があります。ただし、最新のWAFソリューションは、パフォーマンスへの影響を最小限に抑えるように設計されています。IPSも、適切に調整されていない場合、ネットワーク性能に影響を与える可能性があります。両方のソリューションは、セキュリティとパフォーマンスのバランスを取るために慎重に構成する必要があります。

10. WAFとIPSの一般的な使用ケースは何ですか?

- WAF:SQLインジェクション、XSS、CSRF、その他のアプリケーション層の攻撃からWebアプリケーションを保護します。Webプレゼンスが重要な組織に最適です。

- IPS:DDoS攻撃、マルウェア、不正アクセスなど、幅広い脅威からネットワーク全体を保護します。包括的なネットワークセキュリティが必要な組織に適しています。