サービス拒否(DoS)攻撃と分散サービス拒否(DDoS)攻撃は、ターゲットとなるサーバー、ネットワーク、またはウェブサイトを大量のトラフィックやリクエストであふれさせて、それを妨害またはシャットダウンし、正当なユーザーがアクセスできなくすることを試みるサイバー攻撃です。

サービス拒否(DoS)および分散サービス拒否(DDoS)攻撃は、企業や組織にかなりの損害をもたらす可能性があります。これらは収益の損失、評判の損傷、さらには法的な影響を引き起こす可能性があります。これらの攻撃を防ぐために、組織は通常、ファイアウォール、侵入検知システム、およびトラフィックフィルタリングなどのセキュリティ対策を利用します。

DoS攻撃とは何ですか?

サービス拒否(DoS)攻撃は、ターゲットとなるサーバー、サービス、またはネットワークの正常な機能を妨害する悪意のある試みであり、インターネットトラフィックの洪水で圧倒することによって行われます。この攻撃の目的は、ターゲットのリソースを使い果たして、ウェブサイトやサービスを意図したユーザーに対して利用できなくすることです。他のサイバー脅威がデータへの不正アクセスを求めるのに対し、DoS攻撃の主な目的はオンラインサービスのアクセスを妨げ、企業やユーザーに不便さや潜在的な財務損失を引き起こすことです。

DoS攻撃では、単一の攻撃者またはシステムがターゲットサーバー、ネットワーク、またはウェブサイトに大量のリクエストやデータパケットを送り、そのリソースを圧倒し、クラッシュさせたり応答しなくさせたりします。これは、トラフィックでターゲットをあふれさせたり、脆弱性を悪用したり、不正なパケットを送信したりする様々な方法で行われることがあります。

DDoS攻撃とは何ですか?

分散サービス拒否(DDoS)攻撃は、DoS攻撃のより高度で調整された形式です。単一のシステムを使用するのではなく、攻撃者は複数の感染したシステム(ボットネットとも呼ばれる)を使用して、ターゲットに同時に攻撃を仕掛けます。この攻撃の分散的な性質は、攻撃の発信源を追跡し、防御することをより困難にします。

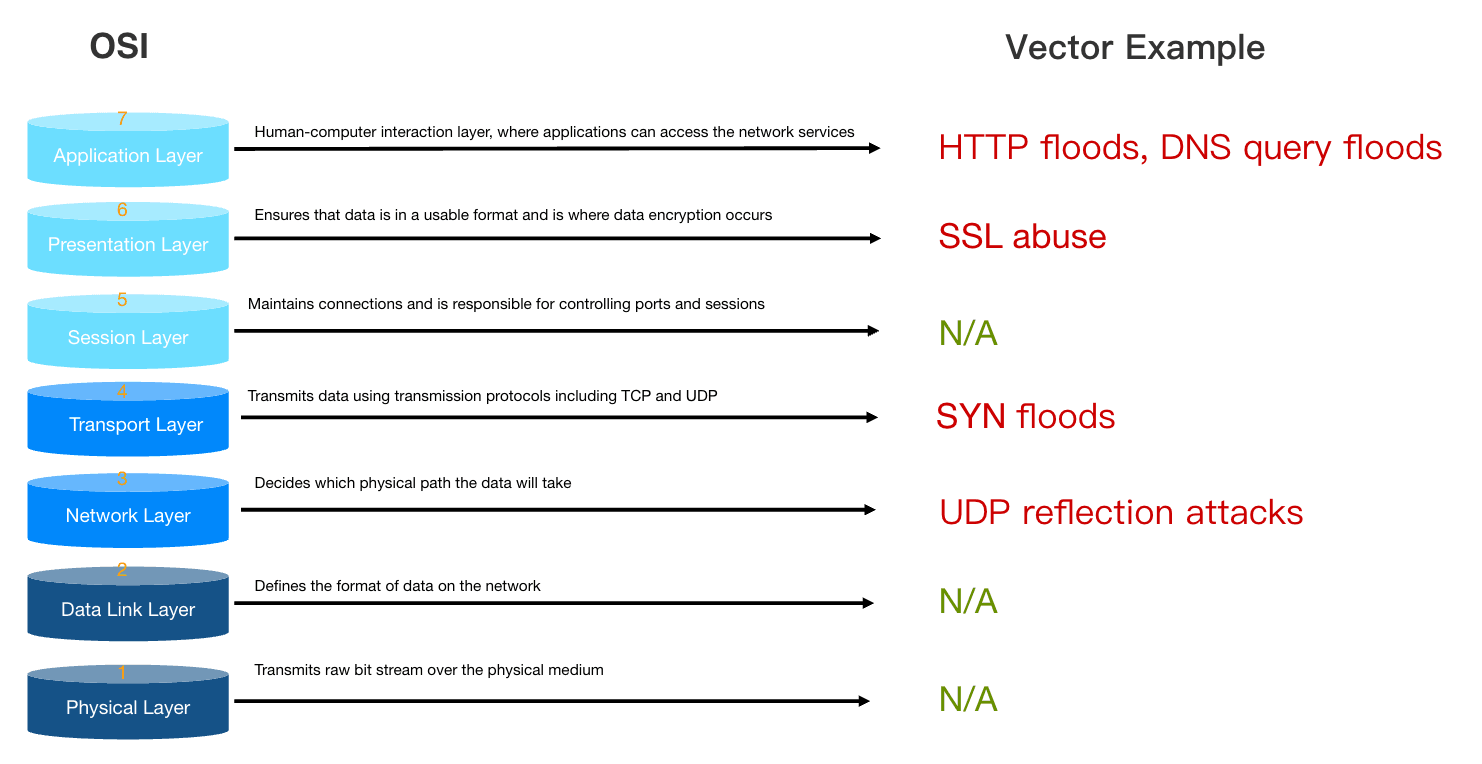

DDoS攻撃は、どの層のオープンシステム間接続(OSI)モデルを攻撃するかによって分類できます。最も一般的なのは、ネットワーク層(レイヤー3)、トランスポート層(レイヤー4)、プレゼンテーション層(レイヤー6)、およびアプリケーション層(レイヤー7)です。

DDoS攻撃はどのように機能しますか?

DDoS攻撃の原理は、大量の正当なまたは偽造されたリクエストを使用してターゲットサーバーのリソースを占有し、正当なユーザーが利用できなくすることです。

DDoS攻撃の動作の概要は次のとおりです:

- ボットネットの構築: 攻撃者は最初にマルウェアや他の手段を使用して複数のインターネットデバイスを感染させ、ボットネットを構築します。これらの感染したデバイスは攻撃者の制御下に置かれます。

- 攻撃の開始: 攻撃者が攻撃を開始することを決定すると、ボットネットに指示を送り、感染したデバイスにターゲットに大量のリクエストを送信するよう指示します。これらのリクエストはTCP接続、UDPパケット、またはHTTPリクエストなどのアプリケーション層のリクエストである可能性があります。

- リソースの消費: これらの多数のリクエストがターゲットを襲うと、正当なユーザーにとっては些細なものに見えるかもしれませんが、ターゲットサーバーの帯域幅、プロセッサ、メモリ、その他のリソースを圧倒し、サーバーのパフォーマンスを低下させ、レイテンシを増加させ、完全なサービスの不可用性につながる可能性があります。

- アイデンティティの隠蔽: 攻撃者はしばしばプロキシサーバー、仮想プライベートネットワーク(VPN)、またはTorネットワークを使用して真のIPアドレスを隠そうとし、追跡や調査を回避します。

- 持続的な攻撃: DDoS攻撃は持続的または断続的である可能性があります。攻撃中、攻撃者は攻撃の効果を維持するために戦術やトラフィック量を継続的に調整する場合があります。

DDoS攻撃の種類は何ですか?

攻撃方法を分析し分類すると、攻撃はインフラストラクチャ層(レイヤー3およびレイヤー4)およびアプリケーション層(レイヤー6およびレイヤー7)に分類されます。レイヤー3およびレイヤー4に対する攻撃は通常、インフラストラクチャ層攻撃として分類され、これが最も一般的なDDoS攻撃のタイプです。レイヤー6およびレイヤー7に対する攻撃は通常、アプリケーション層攻撃として分類されます。これらは一般的には少ないですが、より複雑です。インフラストラクチャ層攻撃に比べて、これらの攻撃は通常、より少ないインスタンスですが、特定の重要なアプリケーションの領域を狙います。

一般的な攻撃シナリオに基づいて、攻撃の種類は次のように分類されます:

プロトコル攻撃

これらの攻撃はネットワーク層またはトランスポート層プロトコルを標的にし、主に第3層と第4層に焦点を当てます。これらは最も一般的なDDoS攻撃のタイプであり、同期(SYN)フラッド攻撃やユーザーデータグラムプロトコル(UDP)フラッドベクトルなどの他の反射攻撃が含まれます。これらの攻撃は通常、大量であり、ネットワークやアプリケーションサーバーの容量を過負荷にすることを目指します。ただし、これらの攻撃は明確な識別子を持ち、検出が容易です。

このタイプの攻撃は、サプライルームのスタッフがストアカウンターからのリクエストを受け取るのに似ています。スタッフはリクエストを受け取り、パッケージを取得しに行き、確認を待ち、その後、カウンターにパッケージを届けます。スタッフは多くのパッケージリクエストを受け取りますが、確認が来ず、処理しきれなくなり、結果として誰もリクエストに応じられなくなります。

これらの攻撃はTCPハンドシェイクを悪用し、ネットワーク接続を開始する際に2台のコンピュータが経る一連の通信です。攻撃者は、偽装された送信元IPアドレスでターゲットに大量のTCP初期接続リクエスト - SYNパケットを送信します。ターゲットコンピュータは各接続リクエストに応じて応答し、ハンドシェイクの最後のステップを待ちますが、このステップは決して発生せず、その結果、ターゲットのリソースが枯渇します。したがって、攻撃はサーバーやロードバランサー、ファイアウォールなどのネットワークデバイスのリソースを消費します。

アプリケーション層攻撃

これらの攻撃は特定のアプリケーションやサービスに焦点を当て、主に第6層と第7層を対象にしています。これらは複雑な攻撃であり、通常のユーザートラフィックに似ています。例としては、HTTPフラッド、スロー攻撃(Slowlorisのような)、DNSクエリフラッドなどがあります。これらの攻撃は一般的には少ないですが、通常はより複雑です。インフラストラクチャ層攻撃に比べて、通常はより少ないインスタンスですが、アプリケーションの特定の重要な領域を狙って正当なユーザーに対して利用できなくします。

このような攻撃の例としては、ログインページでの高ボリュームのHTTPリクエスト、リソース集約型の検索API、またはWordPress XML-RPCフラッディング(WordPressピングバック攻撃とも呼ばれる)が含まれます。これは、無数のウェブブラウザでリフレッシュを繰り返すようなもので、HTTPリクエストの洪水を引き起こし、サーバーを圧倒し、サービス拒否を引き起こします。これらの攻撃は簡単なものから複雑なものまであります。簡単な実装は、同じセットの攻撃IPアドレス、リファラー、およびユーザーエージェントを使用してURLにアクセスすることかもしれません。一方で、より複雑なバージョンは、多数の積極的なIPアドレスを使用し、ランダムなリファラーやユーザーエージェントを使用してランダムなURLを狙うかもしれません。

ボリュメトリック攻撃

これらは最も一般的なDDoS攻撃のタイプであり、ネットワーク帯域幅を飽和させることを目的としています。攻撃者は、多数の「ボットネット」を制御して十分なトラフィックを生成し、ネットワークサービスを利用できなくするために大量のトラフィックを作成して送信します。例としては、UDPフラッド、ICMPフラッド、および他の無差別な増幅トラフィック攻撃が含まれます。具体的なタイプは以下の通りです:

- SYNフラッド: SYNフラッドは、TCPハンドシェイクプロセスを悪用したDoS攻撃の一種であり、ターゲットサーバーに多数のSYNリクエストを送信し、そのリソースを圧倒し、応答できなくさせます。この攻撃は、正当なユーザーが接続を確立するのを妨げ、サービスの中断を引き起こします。

- UDPフラッド: 攻撃者は、ターゲットサーバーのランダムポートに大量のUDPパケットを送信します。サーバーは各パケットに応答しようとし、最終的には正当なリクエストを処理する能力が尽きます。

- ICMP(Ping)フラッド: ICMPプロトコルを使用して、攻撃者はターゲットシステムに大量の「エコーリクエスト」(pingリクエスト)を送信します。ターゲットシステムがすべてのリクエストに応答すると、過負荷になり、正当なトラフィックが届かなくなる可能性があります。

- 他の偽装パケットフラッド: 攻撃者はIPアドレスを偽装して大量のパケットを送信します。これらのパケットは任意のプロトコルのものであり、可能な限り多くの帯域幅を消費することを目的としています。

- 増幅攻撃: 攻撃者は、大きな応答を持つプロトコル(DNSやNTPなど)を使用して、小さなクエリリクエストを送信し、被害者のIPアドレスを偽装します。応答は通常リクエストよりもはるかに大きいため、被害者は大量の未要求データを受け取ることになります。

- DNS増幅: 増幅攻撃の特定のタイプで、攻撃者はDNSサーバーを使用して攻撃を増幅します。攻撃者は小さなクエリリクエストを送信しますが、DNSサーバーに被害者のアドレスへのより大きな応答を返すように要求します。

- NTP増幅: DNS増幅攻撃と似ていますが、ネットワーク時間プロトコル(NTP)サーバーを使用します。攻撃者はNTPサーバーに被害者のIPアドレスへの時刻同期応答を送信させるように要求します。

- スマーフ攻撃: 攻撃者はICMPリクエストをネットワークブロードキャストアドレスに送信し、すべての応答が被害者のIPアドレスに送信されます。これにより、被害者の帯域幅が枯渇するだけでなく、中間のネットワークデバイスにも影響を与えます。

- フラグル攻撃: スマーフ攻撃と似ていますが、ICMPの代わりにUDPを使用します。攻撃者はブロードキャストアドレスにUDPエコーリクエストを送信し、すべての応答が被害者に向けられます。

反射および増幅攻撃

攻撃者は第三者のサーバーを利用して攻撃トラフィックを増幅させます。例えば、NTP増幅、DNS増幅、SNMP反射攻撃などがあります。これらの攻撃は被害者のIPアドレスを偽装し、反射サーバーの応答を被害者に向けることで、攻撃トラフィックを増幅します。これは、誰かがレストランに電話して「すべての料理を一品ずつ注文して、私に戻ってその全ての注文を繰り返して」と言うようなもので、コールバック番号は被害者のものです。少ない努力で長い応答を生成し、被害者に送信できます。攻撃者は、偽装されたIPアドレス(被害者のIPアドレス)を使用してオープンDNSサーバーにリクエストを送信すると、ターゲットIPアドレスはサーバーの応答を受け取ります。

マルチベクター攻撃

これらの攻撃は、前述のいくつかの方法を組み合わせ、ターゲットに同時に複数の方法で攻撃を行います。これらは防御が難しいです。なぜなら、同時に複数の攻撃面に対処する必要があるからです。

DDoS攻撃が引き起こす可能性のある損害は何ですか?

DDoS攻撃がビジネスの中断や損害を引き起こすと、大きな商業損失をもたらします。

- 重大な経済的損失: DDoS攻撃を受けた後、発信サーバーはサービスを提供できなくなり、ユーザーはビジネスにアクセスできなくなり、結果として巨額の経済的損失やブランドの損失を引き起こします。

- データ漏洩: 攻撃者はDDoS攻撃を仕掛ける際に、コアビジネスデータを盗む機会を得るかもしれません。

- 悪意のある競争: 一部の業界には激しい競争があり、競合他社はDDoS攻撃を使用してサービスを悪意的に攻撃し、業界競争で優位性を得る可能性があります。

結論

Tencent EdgeOneは、Tencentの広範なグローバルネットワークと高度なセキュリティ技術を活用して、堅牢なDDoS保護を提供します。主な機能は次のとおりです:

- 基本的なDDoS保護: EdgeOneは、デフォルトで有効なプラットフォームレベルの基本的なDDoS保護を提供します。この保護はリアルタイムでネットワークトラフィックを監視し、攻撃が検出されると即座にトラフィックに基づくDDoS攻撃をクリーンアップし、二次的な保護を提供します。

- 高度なセキュリティポリシー: デフォルトのDDoS保護には、攻撃プロファイルに基づいたセキュリティポリシー、行動パターン分析、AIによるインテリジェント認識、およびその他の保護アルゴリズムが含まれており、一般的なDDoS攻撃の振る舞いに効果的に対処します。

- 強化されたHTTPセキュリティ機能: ウェブサービスを保護するために、EdgeOneは高頻度のDDoS攻撃によるオリジン可用性の低下を防ぐための様々なHTTPセキュリティ機能を提供します。これには、指定されたIPリストまたはサブネットリストをブロックするためのカスタムルール、許可されるアクセスサービスエリアの制限が含まれます。

- 専用DDoS保護: デフォルトの保護が不十分なシナリオのために、EdgeOneは専用DDoS保護の有料機能を提供します。これには、クリーンセンターへの専用アクセスとトラフィッククリーニングのための高防御IPが含まれ、購入した容量に基づいて保護帯域幅が提供されます。

Tencent EdgeOne DDoS Protectionを利用することで、企業は大規模なDDoS攻撃に直面してもオンラインサービスの可用性とパフォーマンスを確保できます。現在、無料トライアルを開始しました。詳細については、お問い合わせください。