今日の急速に進化するデジタル環境において、サイバーセキュリティは組織のレジリエンスの基盤となっています。企業がウェブアプリケーションや相互接続されたネットワークにますます依存する中で、強固なセキュリティソリューションの必要性はかつてないほど重要です。この課題に対処するために登場した2つの主要な技術は、Webアプリケーションファイアウォール(WAF)と次世代ファイアウォール(NGFW)です。両者はデジタル資産を保護する上で重要な役割を果たしますが、その機能と導入シナリオは大きく異なります。本記事では、WAFとNGFWの包括的な技術比較を提供し、それぞれの独自の能力、導入シナリオ、および現代のデジタルインフラを強化するための戦略的な組み合わせについて説明します。

Webアプリケーションファイアウォール (WAF)の理解

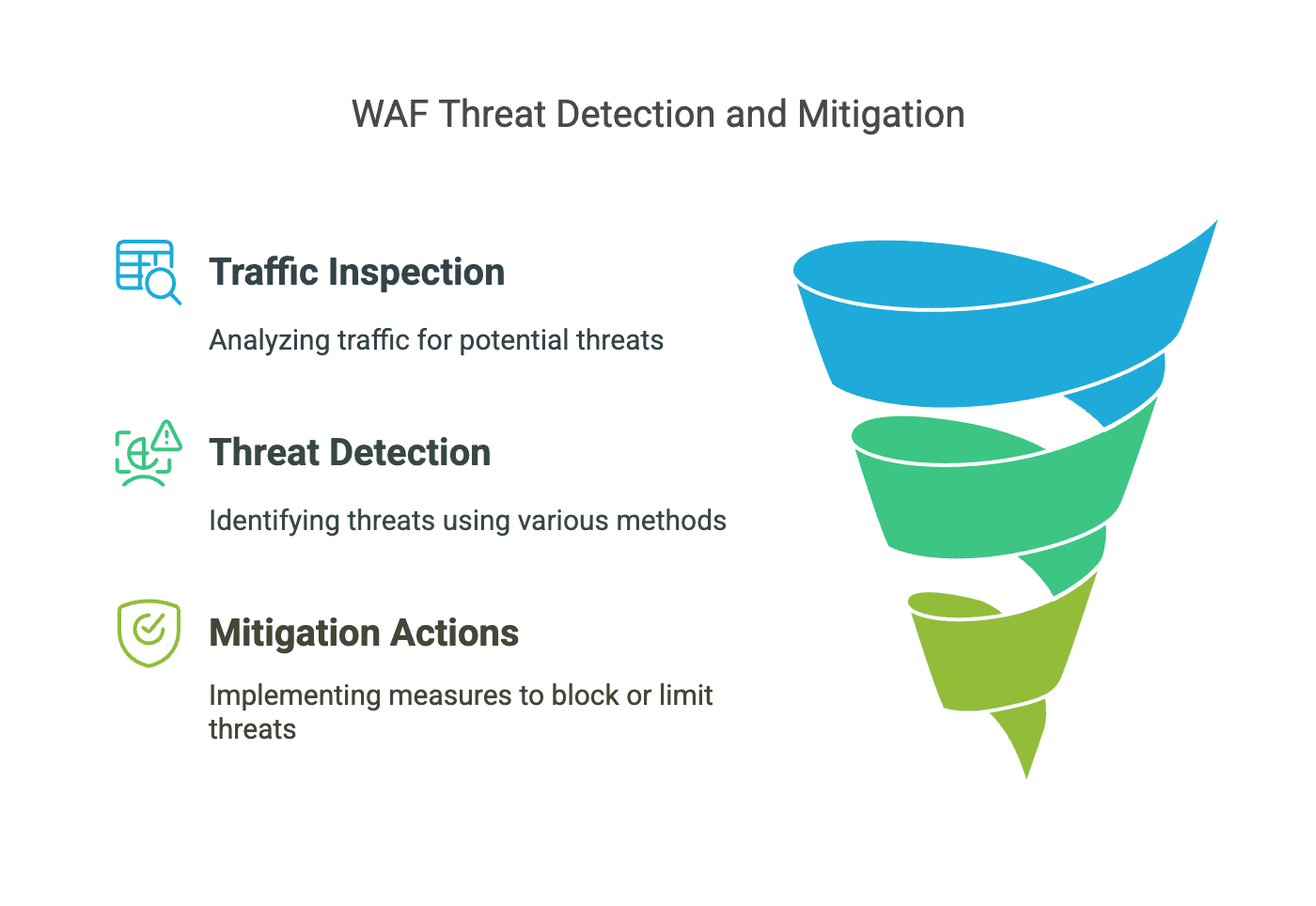

Webアプリケーションファイアウォール(WAF)は、さまざまなアプリケーション層の攻撃からウェブアプリケーションを保護するために設計された専門的なセキュリティソリューションです。従来のファイアウォールがネットワークトラフィックに焦点を当てるのに対し、WAFはウェブベースの相互作用から生じる脆弱性や脅威を特定してターゲットにします。WAFは主にOSIモデルの第7層で機能し、アプリケーションロジックやデータを悪用する洗練された攻撃に対して詳細な保護を提供します。

主な機能と能力

- アプリケーション層攻撃に対する保護: WAFは、SQLインジェクション、クロスサイトスクリプティング(XSS)、クロスサイトリクエストフォージェリ(CSRF)など、OWASP Top 10に示される一般的なウェブアプリケーションの脆弱性に対して特に効果的です。これらの攻撃はアプリケーションのロジック、データ、ユーザーの相互作用を標的にし、専門的なツールなしでは検出が難しいものです。

- DDoS軽減とトラフィックフィルタリング: WAFは、分散型サービス拒否(DDoS)攻撃など、ウェブアプリケーションを圧倒する可能性のある悪意のあるトラフィックを特定し、ブロックすることができます。トラフィックパターンを分析し、疑わしいリクエストをフィルタリングすることで、WAFは正当なユーザーが中断なくアプリケーションにアクセスできるようにします。

- コンプライアンス支援: 多くの組織は、PCI DSS(Payment Card Industry Data Security Standard)やGDPR(General Data Protection Regulation)などの業界標準および規制に準拠する必要があります。WAFは、詳細なログ、監査証跡、および規制ガイドラインへの準拠を示すセキュリティコントロールを提供することで、これらのコンプライアンス要件を満たす上で重要な役割を果たします。

- ゼロデイ攻撃からの保護: WAFには、公開される前やパッチが適用される前に脆弱性を標的にするゼロデイ攻撃を特定し、ブロックする高度な脅威検出メカニズムが装備されていることがよくあります。このプロアクティブな防御メカニズムは、新たな脅威からウェブアプリケーションを保護するために不可欠です。

導入シナリオと典型的な使用例

WAFは通常、ハードウェアアプライアンス、ソフトウェアソリューション、またはクラウドベースのサービスとしてウェブサーバーの前に配置されます。Eコマースプラットフォーム、金融機関、SaaSプロバイダーなど、ウェブアプリケーションに大きく依存している組織に最適です。WAFをウェブアプリケーションとインターネットの間に配置することで、組織は悪意のあるトラフィックをアプリケーションに到達する前にフィルタリングする安全な境界を作成できます。

次世代ファイアウォール (NGFW) の探求

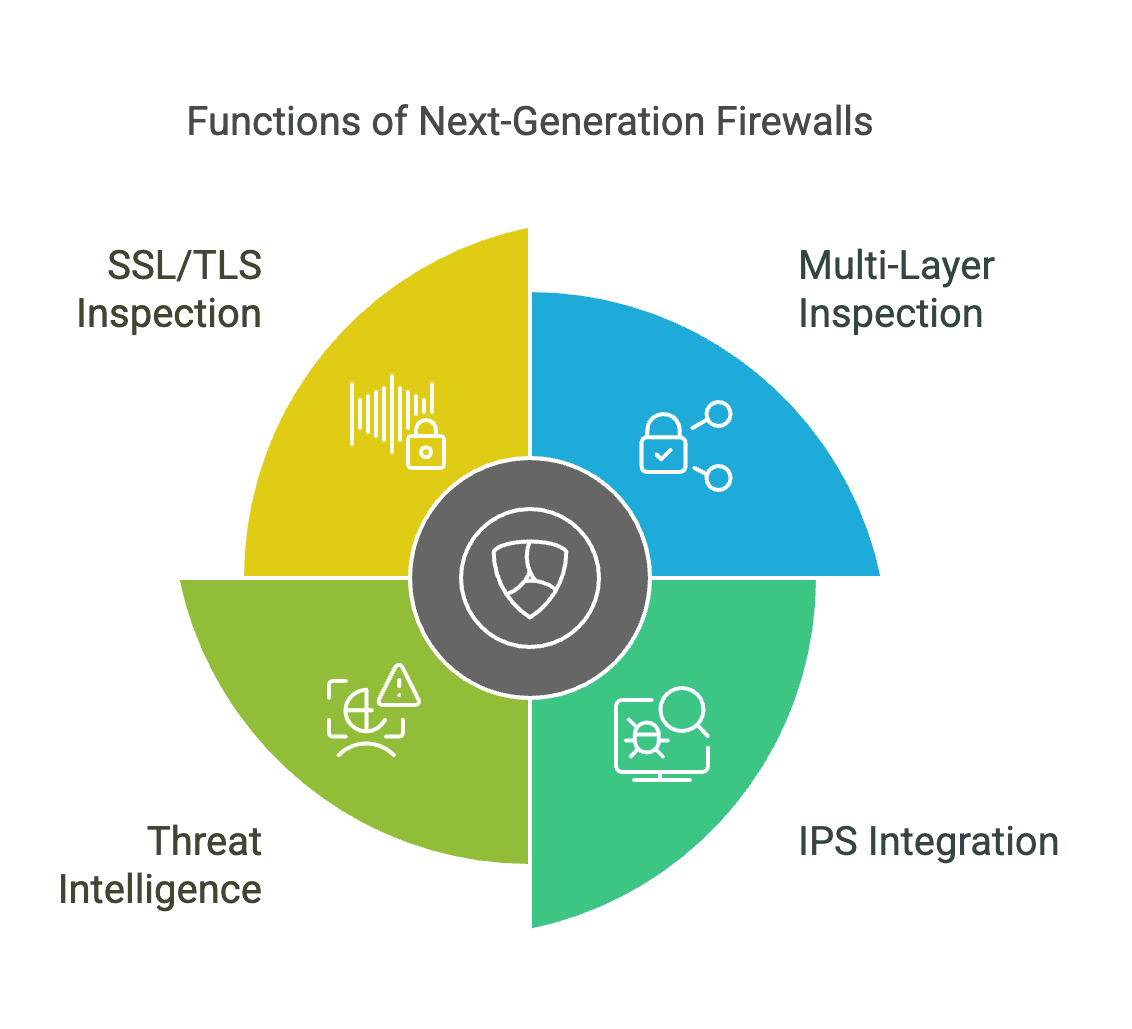

次世代ファイアウォール (NGFW) は、伝統的なパケットフィルタリングを超えて、ネットワークの複数の層にわたって包括的なセキュリティを提供するファイアウォール技術の重要な進化を表しています。NGFWは、侵入防止システム(IPS)、アプリケーション認識、脅威インテリジェンスなどの高度な機能を統合して、幅広い脅威に対して堅牢な保護を提供します。

コア機能と高度な特徴

- マルチレイヤー検査: NGFWは、OSIモデルの第3層(ネットワーク)、第4層(トランスポート)、第7層(アプリケーション)を含む複数の層で動作します。このマルチレイヤー検査により、従来のファイアウォールが見逃す可能性のある脅威、例えば暗号化されたトラフィックに埋め込まれたマルウェアやアプリケーションの脆弱性を悪用する高度な攻撃を検出してブロックできます。

- 侵入防止システム(IPS)統合: NGFWには、既知および新興の脅威のリアルタイム検出と防止を提供する統合IPSが含まれていることが多いです。ネットワークトラフィックを分析して疑わしいパターンや行動を特定することで、IPSは攻撃を被害を与える前に特定し、ブロックできます。

- 脅威インテリジェンスとリアルタイム更新: NGFWは脅威インテリジェンスフィードを活用して最新の脅威や脆弱性に関する情報を保持します。これにより、ポリシーを自動的に調整し、既知の悪意のあるIPアドレス、ドメイン、攻撃ベクターをブロックできます。

- SSL/TLS検査と終了: 多くの現代の攻撃は、暗号化されたトラフィックを利用して検出を回避します。NGFWはSSL/TLSトラフィックを復号化し、脅威の検査を行った後に再暗号化することができ、暗号化された通信も安全に保つことができます。

使用例と導入オプション

NGFWは、多様な環境に展開できる柔軟なソリューションです。物理データセンター、クラウドインフラ、ハイブリッドセットアップを含みます。複数の拠点、リモートワーカー、および複雑なIT環境を持つ企業など、包括的なネットワーク全体のセキュリティを必要とする組織に特に有用です。NGFWはハードウェアアプライアンス、仮想マシン、またはクラウドベースのサービスとして展開でき、あらゆる規模の組織に適しています。

技術比較: WAF vs NGFW

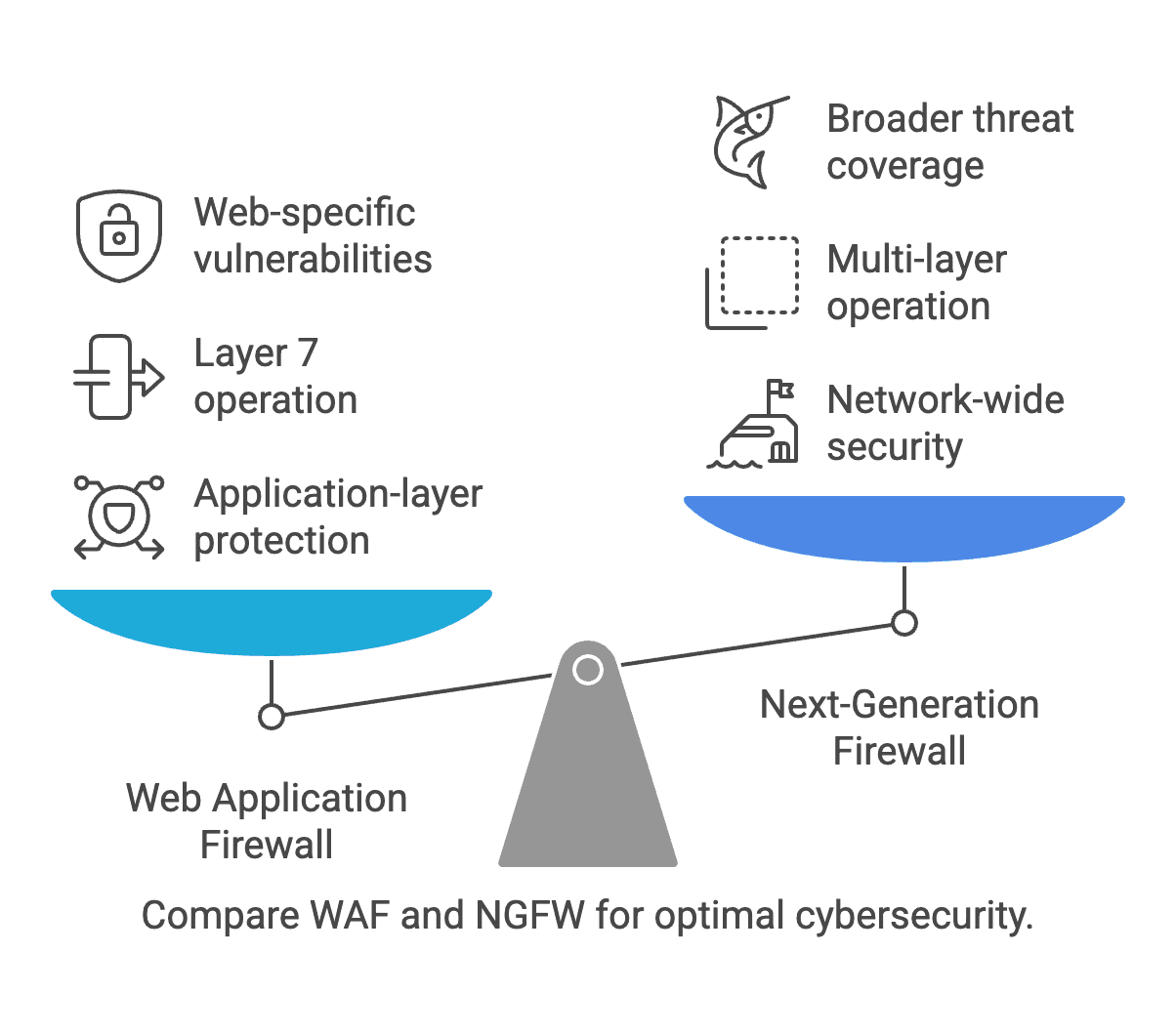

WAFとNGFWはどちらも現代のサイバーセキュリティの重要な要素ですが、それぞれ異なる目的で運用され、ネットワークの異なる層で機能します。それぞれの主要な違いを理解することは、特定のセキュリティニーズに適したソリューションを選択するために重要です。

1. 目的と範囲

- WAF: ウェブアプリケーションをアプリケーション層の攻撃から保護することに焦点を当てています。ウェブアプリケーションが直面する独自の脆弱性や脅威に合わせた詳細なセキュリティコントロールを提供します。

- NGFW: 包括的なネットワーク全体のセキュリティを提供するように設計されています。NGFWは、マルウェア、進行中の高度な脅威(APT)、不正アクセス、内部脅威など、幅広い脅威に対して保護します。

2. 操作層

- WAF: OSIモデルの第7層(アプリケーション層)のみで動作します。HTTP/Sトラフィックを検査し、ウェブアプリケーションの相互作用に対して詳細な保護を提供します。

- NGFW: 複数の層(第3層、第4層、第7層)で動作します。このマルチレイヤー検査により、NGFWはネットワークのさまざまな層にわたる脅威を検出してブロックできます。

3. 脅威カバレッジ

- WAF: OWASP Top 10に記載されるようなウェブ特有の脆弱性に対する保護を専門としています。SQLインジェクション、XSS、CSRF、その他のアプリケーション層の攻撃に対して特に効果的です。

- NGFW: マルウェア検出、APT防止、不正アクセス試行、内部脅威など、より広範な脅威カバレッジを提供します。NGFWは脅威インテリジェンスとリアルタイム更新を活用して、新たな脅威に先んじて対応します。

4. トラフィックタイプ

- WAF: 主にHTTP/Sトラフィックを扱い、ウェブアプリケーションの相互作用に焦点を当てています。アプリケーションのロジックとデータを保護するために、ウェブリクエストとレスポンスをフィルタリングおよび検査するように設計されています。

- NGFW: TCP/IP、UDP、その他のプロトコルを含むすべての種類のネットワークトラフィックを検査します。この包括的なトラフィック検査により、NGFWはネットワーク全体で脅威を検出してブロックできます。

5. 統合とスケーラビリティ

- WAF: 通常、ロードバランサーやコンテンツ配信ネットワーク(CDN)などの他のウェブインフラストラクチャコンポーネントと統合されます。この統合により、パフォーマンスが向上し、ウェブアプリケーションのトラフィックを包括的に把握できます。

- NGFW: VPN、エンドポイント保護、クラウドセキュリティサービスなど、幅広いセキュリティソリューションとの統合を目的としています。NGFWは、大規模企業や複雑なIT環境のニーズに応じてスケールできます。

WAFとNGFWの使い分け

WAFとNGFWの選択は、組織の具体的なセキュリティニーズによって異なります。それぞれの使用例を理解することで、情報に基づいた意思決定が可能になります。

WAFの使用例

- 電子商取引プラットフォーム: 電子商取引ウェブサイトは、顧客向けの性質と扱う敏感なデータのため、アプリケーション層の攻撃の主要なターゲットです。WAFは、SQLインジェクション、XSS、その他のユーザーデータやアプリケーションロジックを狙った攻撃から保護できます。

- 顧客向けウェブアプリケーション: 銀行、医療、政府サービスなど、顧客との相互作用のためにウェブアプリケーションに依存する組織は、WAFが提供する細かな保護から利益を得ます。これらのアプリケーションは敏感な情報を扱い、業界規制に準拠する必要があります。

- SaaSプラットフォーム: ソフトウェア・アズ・ア・サービスプロバイダーは、高い可用性を維持しながらアプリケーションのセキュリティを確保する必要があります。WAFは、DDoS攻撃やアプリケーション層の脅威から保護し、顧客に安全で信頼できるサービスを提供します。

NGFWの使用例

- 内部ネットワーク保護: 複数の拠点やリモートワーカーを含む複雑な内部ネットワークを持つ企業は、包括的なセキュリティソリューションを必要とします。NGFWは、幅広い脅威に対してマルチレイヤーの保護を提供し、全体のネットワークのセキュリティを確保します。

- クラウド環境: クラウドベースのインフラストラクチャは、共有リソースやマルチテナンシーなどの独自のセキュリティ課題に直面することがよくあります。NGFWは、クラウド環境に展開され、リアルタイムの脅威検出と防止を提供し、クラウドベースのアプリケーションとデータのセキュリティを確保します。

- リモートワーク環境: リモートワークの普及に伴い、組織はリモートアクセスプロトコルやVPN接続を悪用する脅威からネットワークを保護する必要があります。NGFWは、リモートワーク環境に対して堅牢な保護を提供し、敏感なデータを安全に保ちます。

補完的な導入

WAFとNGFWは異なる目的を持っていますが、一緒に展開することで重層的なセキュリティを提供できます。WAFはアプリケーション層の脅威からウェブアプリケーションを保護し、NGFWは幅広い脅威に対してネットワーク全体の保護を提供します。この重層的アプローチにより、ウェブアプリケーションと基盤となるネットワークインフラの両方が安全に保たれます。

実践的な考慮事項とベストプラクティス

適切なファイアウォールソリューションを選択するには、組織のニーズ、既存のセキュリティインフラ、および将来のスケーラビリティを慎重に考慮する必要があります。以下は、WAFとNGFWを導入する際の実践的な考慮事項とベストプラクティスです:

- セキュリティニーズの評価: 組織が直面する具体的な脅威を特定するために、徹底的なリスク評価を実施します。これにより、WAF、NGFW、またはその両方の組み合わせが必要かどうかを判断できます。

- 既存のセキュリティフレームワークとの統合: 選択したファイアウォールソリューションが、既存のセキュリティインフラとシームレスに統合されることを確認します。これには、他のセキュリティツール、中央管理コンソール、脅威インテリジェンスフィードとの互換性が含まれます。

- 重層的なセキュリティの実装: WAFとNGFWの独自の強みを考慮し、重層的なセキュリティアーキテクチャでの展開を検討します。このアプローチにより、幅広い脅威から保護するための複数の防御層が整備されます。たとえば、NGFWは広範なネットワークセキュリティを提供し、WAFはウェブアプリケーションの特化した保護を提供します。

- 定期的な更新とパッチの適用: WAFとNGFWは、最新の脅威インテリジェンスやソフトウェアパッチに依存して効果を発揮します。ファイアウォールのファームウェア、脅威シグネチャ、およびセキュリティポリシーを定期的に更新して、最新の脅威を検出し軽減できるようにします。

- ログの監視と分析: 効果的なセキュリティには、ファイアウォールログの継続的な監視と分析が必要です。SIEMシステムを使用して、WAFとNGFWのログを集約し、分析します。これにより、潜在的なセキュリティインシデントを特定し、脅威の傾向を追跡し、より良いパフォーマンスと保護のためにファイアウォールルールを最適化できます。

- セキュリティポリシーのカスタマイズ: ファイアウォールルールに対して一律のアプローチを避けます。アプリケーションやネットワークの特定のニーズに基づいてセキュリティポリシーをカスタマイズします。たとえば、電子商取引プラットフォームを保護するWAFは、政府のウェブサイトを保護するものとは異なるルールを持つかもしれません。同様に、クラウド環境のNGFWは、従来のデータセンターのNGFWとは異なる設定が必要かもしれません。

- 定期的なペネトレーションテストの実施: ペネトレーションテストや脆弱性評価を通じて、ファイアウォールの防御を定期的にテストします。これにより、セキュリティ姿勢の弱点を特定し、WAFとNGFWが潜在的な脅威を効果的にブロックできていることを確認します。ペネトレーションテストは、内部および外部の両方で実施し、すべての攻撃ベクターをカバーします。

- スタッフの教育と訓練: サイバーセキュリティは技術だけでなく、人にも関連しています。ITスタッフがファイアウォールの管理と設定に十分に訓練されていることを確認します。また、エンドユーザーに対してセキュリティのベストプラクティスについて教育し、ソーシャルエンジニアリング攻撃やその他の人為的な脆弱性のリスクを低減します。

- スケーラビリティの計画: 組織が成長するにつれて、セキュリティニーズも増大します。トラフィックの増加、追加のアプリケーション、拡張するネットワークインフラに対応できるファイアウォールソリューションを選択します。これには、ハードウェアのスケーラビリティや、クラウドサービスやIoTデバイスなどの新興技術との統合能力が含まれます。

- 自動化とAIの活用: 現代のファイアウォールは、機械学習やAI駆動の脅威検出などの高度な機能を備えていることが多いです。これらの機能を活用して、脅威の特定、異常検出、ポリシーの施行などのルーチンセキュリティタスクを自動化します。自動化は、ファイアウォールの効果を大幅に高め、セキュリティチームの負担を軽減できます。

結論

サイバーセキュリティのダイナミックな世界では、Webアプリケーションファイアウォール(WAF)と次世代ファイアウォール(NGFW)はデジタル資産を保護するための不可欠なツールです。WAFはアプリケーション層の脅威からウェブアプリケーションを防御することに特化している一方、NGFWは幅広い脅威に対する包括的なネットワーク全体のセキュリティを提供します。それらを重層的なセキュリティ戦略で一緒に展開することで、組織のセキュリティ態勢を大幅に強化できます。これらのソリューションを既存のセキュリティフレームワークに統合し、管理のベストプラクティスに従うことで、現代のサイバー脅威に対する堅固な防御が確保されます。技術が進化するにつれて、最新のファイアウォールの発展についての情報を維持することが、セキュアなデジタル環境を維持するために重要です。

EdgeOneは、WAF、 DDoS保護、 ボット管理、そして CDN加速機能を統合したプラットフォームの優れた例です。この統合ソリューションは、組織に対して、ITインフラの複数の側面をカバーする包括的なセキュリティフレームワークを提供します。これらのツールを単一のプラットフォームに統合することで、EdgeOneはサイバーセキュリティへのより一貫した効果的なアプローチを提供します。

無料トライアルにサインアップしてください!

WAFおよびNGFWに関するFAQ

Q1: WAFとNGFWの主な違いは何ですか?

A1: 主な違いは、焦点と範囲にあります。Webアプリケーションファイアウォール(WAF)は、SQLインジェクションやXSS攻撃などのアプリケーション層の脅威からウェブアプリケーションを保護することに特化しており、主にOSIモデルの第7層で動作します。一方、次世代ファイアウォール(NGFW)は、マルウェア、不正アクセス、APTなど、幅広い脅威から保護するために、複数の層(第3層、第4層、第7層)全体にわたる包括的なネットワークセキュリティを提供します。

Q2: WAFを使用すべき時期はいつですか?

A2: 特定のウェブアプリケーションをアプリケーション層の攻撃から保護する必要がある場合はWAFを使用します。WAFは、電子商取引プラットフォーム、顧客向けウェブアプリケーション、SaaSソリューションにおいて、ウェブの相互作用を詳細に保護するのに理想的です。一方、NGFWは、特に複数の場所、リモートワーカー、または複雑なITインフラストラクチャを持つ環境で包括的なネットワークセキュリティに最適です。

Q3: WAFとNGFWを一緒に使用できますか?

A3: はい、WAFとNGFWの両方を展開することが強く推奨されます。この重層的なセキュリティアプローチは、両方のソリューションの強みを活用して包括的な保護を提供します。WAFは特定の脅威からウェブアプリケーションを保護し、NGFWはより広範な攻撃からネットワーク全体を保護します。この組み合わせは、現代のサイバー脅威に対する堅牢な防御を構築します。

Q4: WAFとNGFWは暗号化されたトラフィックをどのように処理しますか?

A4: WAFは主にHTTP/Sトラフィックに焦点を当てており、ウェブアプリケーションの相互作用の脅威を検査するためにSSL/TLSトラフィックを復号化できます。しかし、NGFWはすべての種類のネットワークトラフィックを扱うように設計されており、暗号化されたトラフィックを復号化し、脅威を検査した後に再暗号化することができます。これにより、暗号化された通信も安全に保たれます。

Q5: WAFの主な機能は何ですか?

A5: WAFの主な機能には、アプリケーション層攻撃(SQLインジェクション、XSS、CSRFなど)に対する保護、DDoS軽減、コンプライアンス支援(PCI DSS、GDPRなど)、およびゼロデイ攻撃からの保護が含まれます。WAFは、セキュリティモニタリングとインシデントレスポンスのために詳細なログと監査証跡も提供します。

Q6: NGFWの主な機能は何ですか?

A6: NGFWは、マルチレイヤー検査(第3層~第4層および第7層)、統合された侵入防止システム(IPS)、脅威インテリジェンスとリアルタイム更新、SSL/TLS検査、そしてマルウェア、APT、不正アクセスに対する包括的な脅威カバレッジを提供します。また、物理、仮想、クラウドベースのセットアップを含むさまざまな環境に対応するスケーラブルな展開オプションもサポートしています。

Q7: 自組織に適したファイアウォールソリューションをどのように選べばいいですか?

A7: 選択は具体的なセキュリティニーズに依存します。リスク評価を実施して、自組織が直面している脅威を特定します。ウェブアプリケーションのセキュリティが主要な懸念である場合は、WAFが適しているかもしれません。より広範なネットワーク保護が必要な場合は、NGFWを検討してください。多くの場合、両方のソリューションを同時に展開することが最も包括的なセキュリティを提供します。

Q8: WAFとNGFWの導入と管理は難しいですか?

A8: WAFとNGFWは、特に大規模または複雑なIT環境では導入と管理が難しい場合があります。ただし、現代のソリューションは、ユーザーフレンドリーなインターフェース、自動化機能、統合機能を備えていることが多く、導入と管理を簡素化しています。ITスタッフのトレーニングやベンダーサポートの活用も、円滑な実施と継続的なメンテナンスを確保するのに役立ちます。

Q9: WAFとNGFWは大規模なサイバーセキュリティ戦略にどのように適合しますか?

A9: WAFとNGFWは、包括的なサイバーセキュリティ戦略の不可欠な要素です。他のセキュリティツール(SIEMシステム、エンドポイント保護、脅威インテリジェンスプラットフォームなど)と連携して、重層的な防御を提供します。これらのファイアウォールを既存のセキュリティフレームワークと統合することで、デジタル資産を保護するための全体的なアプローチを実現できます。

Q10: WAFとNGFW技術の今後のトレンドは何ですか?

A10: WAFとNGFW技術の今後のトレンドには、自動化とAI駆動の脅威検出の強化、クラウドサービスやIoTデバイスとの統合の強化、ハイブリッド環境のためのスケーラビリティの向上が含まれます。これらの進展について情報を更新し続けることが、組織が堅牢なセキュリティを維持するために重要です。