OWASP APIセキュリティトップ10:重大な脆弱性と保護戦略を理解する

今日のデジタル環境では、API(アプリケーションプログラミングインターフェース)は、異なるシステム間のシームレスな統合とデータ交換を可能にするため、現代のソフトウェア開発において不可欠な存在となっています。しかし、その重要性の高まりは、サイバー攻撃の魅力的なターゲットにもなっています。OWASP(オープンウェブアプリケーションセキュリティプロジェクト)は、組織が認識し対処すべきトップ10のAPIセキュリティリスクを特定しています。本記事では、これらのリスクを探り、組織がAPIを安全に保つための保護戦略を提供します。

APIセキュリティの重要性の高まりAPIセキュリティ

アプリケーションプログラミングインターフェース(API)は、私たちのデジタル世界の接続部分として機能し、異なるソフトウェアシステム同士がコミュニケーションを取ることを可能にします。これにより、モバイルアプリからIoTデバイス、エンタープライズソフトウェアの統合まで、アプリケーションがデータや機能を共有できます。

組織がサービスを提供しシステムを接続するためにAPIにますます依存するようになるにつれて、それらはサイバー犯罪者の主要なターゲットとなっています。APIセキュリティの課題は次の理由で大幅に増加しています:

- APIはアプリケーションロジックと機密データを直接公開する

- ほとんどの組織でAPIの数が指数関数的に増加している

- 多くのAPIが重要な機能と機密情報を扱う

- 従来のセキュリティ対策はAPIを十分に保護できないことが多い

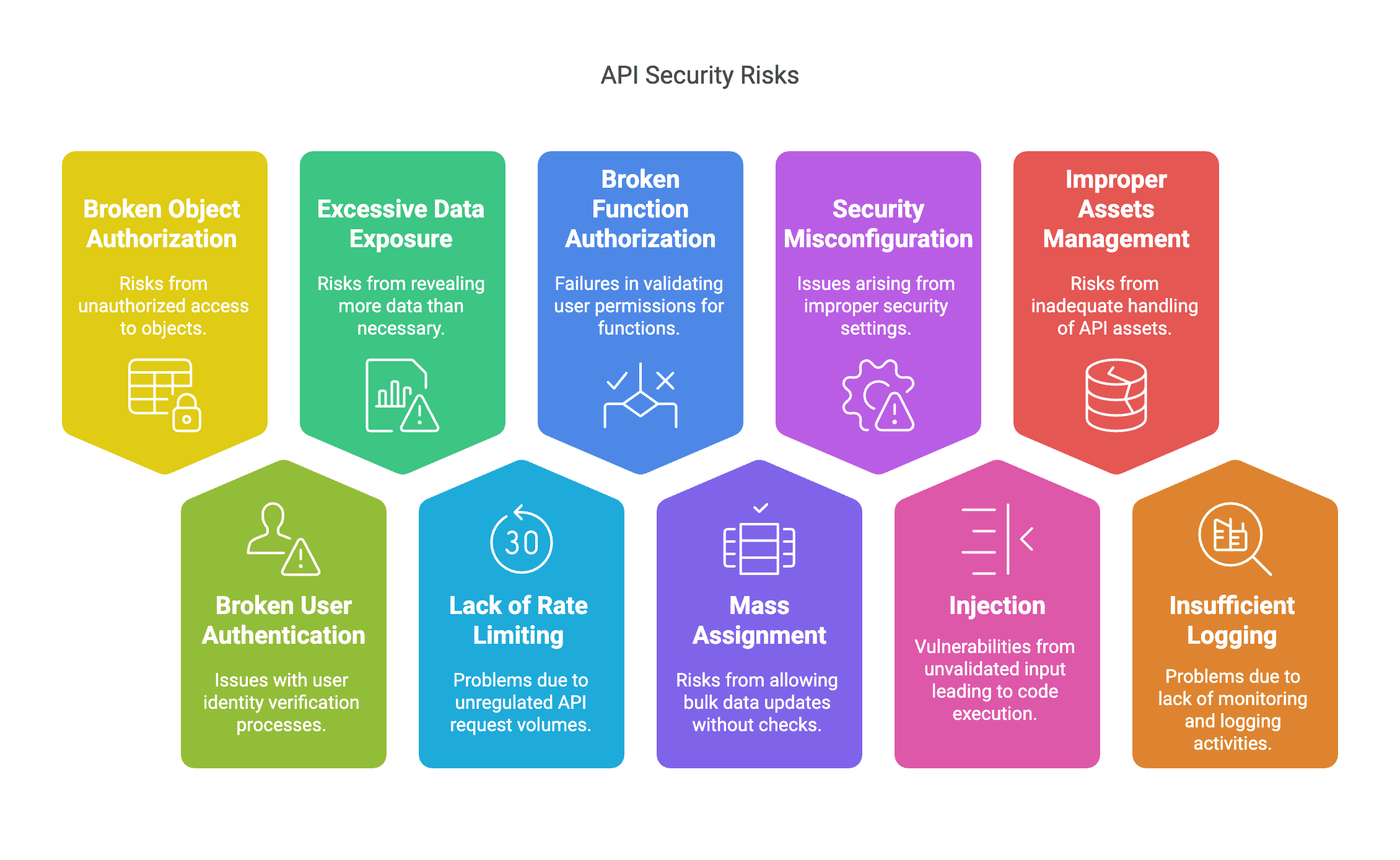

OWASP APIセキュリティトップ10リスク

OWASP APIセキュリティトップ10は、業界の専門家、セキュリティ研究者、コミュニティの貢献を通じて厳密な方法論に基づいて開発されています。実際の違反、脆弱性報告、出現する攻撃ベクトルを分析し、最も一般的で影響力のあるAPIセキュリティ問題を特定します。従来のOWASPトップ10ウェブアプリケーションとは異なり、APIセキュリティトップ10はAPI実装に影響を与える脆弱性にのみ焦点を当てており、ウェブアプリケーションリストには含まれないいくつかのユニークなカテゴリがあります。

1. オブジェクトレベルの権限付与の欠陥(BOLA)

BOLAは、APIがオブジェクトレベルで適切なアクセス制御を強制しない場合に発生し、不正なユーザーがオブジェクト識別子を操作することで機密データにアクセスまたは変更できるようになります。

保護戦略

- ユーザー提供のIDを使用してデータにアクセスするすべての関数に対して厳格なアクセス制御チェックを実施する。

- コンテキストに基づく認証および権限付与メカニズムを使用する。

- アクセス制御が意図した通りに機能しているか定期的に監査する。

2. 認証の欠陥

このリスクは、認証メカニズムの不適切な実装に関係し、攻撃者が認証トークンを侵害したり、実装上の欠陥を悪用して他のユーザーのアイデンティティを取得したりすることを可能にします。

保護戦略

- OAuth 2.0やOpenID Connectなどの強力で確立された認証プロトコルを使用する。

- 可能な限り多要素認証(MFA)を実装する。

- 認証トークンを定期的に回転させ、無効にする。

- 異常なログインパターンや疑わしい活動を監視する。

3. オブジェクトプロパティレベルの権限付与の欠陥

このリスクは、APIがオブジェクトプロパティレベルでの権限付与を適切に検証しない場合に発生し、不正な当事者による情報漏洩や操作を引き起こす可能性があります。

保護戦略

- プロパティレベルでの細かいアクセス制御を実装する。

- 機密情報の露出を防ぐためにデータマスキング技術を使用する。

- 受信データを検証およびサニタイズして操作を防ぐ。

4. 無制限のリソース消費

リソース消費を適切に管理しないAPIは、過剰なリソースを消費される危険があり、サービス拒否攻撃や運用コストの増加を引き起こす可能性があります。

保護戦略

- APIエンドポイントに対してレート制限およびクォータ管理を実施する。

- サーバー負荷を軽減するためにキャッシングメカニズムを使用する。

- リソース使用パターンを監視して潜在的な攻撃を検出し、緩和する。

5. 機能レベルの権限付与の欠陥(BFLA)

BFLAは、APIが機能レベルでの権限付与を適切に強制しない場合に発生し、不正なユーザーが敏感な操作を実行できるようになります。

保護戦略

- API機能に対して役割ベースのアクセス制御(RBAC)を実施する。

- アクセスポリシーを定期的にレビューおよび更新する。

- APIゲートウェイを使用して権限付与ポリシーを強制する。

6. 機密ビジネスフローへの無制限のアクセス

このリスクは、APIが十分なセキュリティ対策なしにビジネスフローを公開し、攻撃者がこれらのフローを悪用する可能性を許可するものです。

保護戦略

- すべてのビジネスフローエンドポイントに対して認証および権限付与を実施する。

- ビジネスフローの乱用を防ぐためにレート制限を使用する。

- 異常なビジネスフロー使用パターンを監視する。

7. サーバーサイドリクエストフォージェリ(SSRF)

SSRFの欠陥は、APIが適切な検証なしにユーザー提供のURIを処理する場合に発生し、攻撃者がアプリケーションに意図しない宛先へのリクエストを送信させることを可能にします。

保護戦略

- ユーザー提供のURLを検証およびサニタイズする。

- APIが外部リクエストを行う能力を制限する。

- SSRFの試みを検出してブロックするためのセキュリティツールを使用する。

8. セキュリティ設定の誤構成

APIおよびそのサポートシステムは複雑な設定を含むことが多く、適切に管理されないとセキュリティ脆弱性を生む可能性があります。

保護戦略

- 構成管理のためのセキュリティベストプラクティスに従う。

- APIの設定を定期的にレビューおよび監査する。

- 誤設定を検出するための自動化ツールを使用する。

- APIアクセスに対して最小特権の原則を実施する。

9. 不適切な在庫管理

APIの不適切な在庫管理は、知られていないまたは古くなったAPIがアクティブなままとなり、セキュリティのギャップを生む可能性があります。

保護戦略

- すべてのAPIの包括的で最新の在庫を維持する。

- APIのバージョン管理およびライフサイクル管理を実施する。

- 古いまたは未使用のAPIを定期的に廃止する。

- シャドウAPIを特定するためのAPI発見ツールを使用する。

10. APIの安全でない利用

このリスクは、開発者がユーザー入力よりもサードパーティAPIからのデータを信頼しすぎることに関係し、セキュリティ基準を低下させ、データ露出の可能性を引き起こします。

保護戦略

- サードパーティAPIから受け取ったすべてのデータを検証およびサニタイズする。

- サードパーティAPI統合に対するセキュリティ対策を実施する。

- サードパーティAPI依存関係を定期的に監査する。

- サードパーティAPIトラフィックを監視するためのセキュリティツールを使用する。

APIセキュリティのベストプラクティス

OWASP APIセキュリティトップ10で概説された特定のリスクに対処するだけでなく、組織はAPIセキュリティの一般的なベストプラクティスを実装する必要があります:

- 開発ライフサイクルにセキュリティを統合する: 計画段階から展開およびメンテナンスまで、セキュリティの考慮事項を含める。

- APIゲートウェイを使用する: これにより、認証、レート制限、リクエスト検証を含む集中型のセキュリティ制御が提供されます。

- 包括的なロギングと監視を実施する: これにより、セキュリティインシデントを迅速に検出して対応できます。

- 定期的なセキュリティテストを実施する: 脆弱性スキャンやコードレビューを行い、潜在的な脆弱性を特定して対処します。

- 開発者を教育する: チームがAPIセキュリティリスクとベストプラクティスを理解していることを確認する。

EdgeOneでAPIセキュリティを保護する方法

Tencent EdgeOneは、エッジコンピューティング、コンテンツ配信、セキュリティ機能を統合したプラットフォームで、ウェブアプリケーションやAPIを保護するために特別に設計されています。セキュリティ制御をネットワークエッジに配置することで、組織は攻撃が起源インフラストラクチャに到達する前に特定し、緩和できます。

1. 高度な DDoS保護

EdgeOneの分散アーキテクチャは、APIを対象としたボリューム攻撃およびアプリケーション層DDoS攻撃に対して堅牢な保護を提供します:

- グローバルなプレゼンスにおけるマルチテラビット緩和能力

- SYN洪水やその他の攻撃ベクトルに対するプロトコルレベルの保護

- APIに特化したDDoS攻撃の専門的な検出

- 正当なAPIリクエストに影響を与えずに自動的なトラフィックスクラビング

2. API対応 ウェブアプリケーションファイアウォール

従来のWAFとは異なり、EdgeOneのセキュリティエンジンはAPI特有の保護を念頭に置いて設計されています:

- OWASP APIセキュリティトップ10に沿った専門的なルールセット

- JSONおよびXMLコンテンツを含むAPIペイロードの深い検査

- 注入やパラメータ改ざんに対するコンテキスト対応の保護

- ビジネスロジックの脆弱性に対するカスタムルール機能

3. インテリジェントな ボット管理

APIへの自動アクセスを制御することはセキュリティにとって重要です:

- 機械学習によるボット分類システム

- 悪意のある自動化を特定するための行動分析

- 資格情報の詰め込みやアカウント乗っ取りの試みに対する保護

- 異なるボットカテゴリーに対するカスタマイズ可能な応答

4. 詳細な レート制限

悪用を防ぎながら可用性を維持します:

- 複数のクライアント属性に基づく設定可能なレート制限

- 疑わしい行動に対する制限を強化するプログレッシブレート制限

- 感度に応じた異なるAPIエンドポイントの閾値

- レート制限されたリクエストに対するカスタム応答コードとヘッダー

Tencent EdgeOneは、この記事全体で推奨されている深層防御アプローチを実装するのを支援し、ネットワークエッジからアプリケーションコアまでを保護します。

今すぐサインアップして無料トライアルを開始しましょう!

結論

OWASP APIセキュリティトップ10は、組織が重要なAPIセキュリティリスクを特定し対処するための貴重なフレームワークを提供します。この記事で概説された保護戦略を実施することで、組織はAPIセキュリティの姿勢を大幅に強化し、機密データを潜在的な脅威から保護できます。API技術が進化し続ける中、最新のセキュリティトレンドと脅威を把握し続けることが、堅牢なAPIセキュリティを維持するために不可欠です。