セキュアなAPIゲートウェイ: 現代アプリケーションのための包括的保護戦略

今日の相互接続されたデジタル環境において、APIゲートウェイは現代のソフトウェアアーキテクチャ内で重要なコンポーネントとして浮上しています。これらはすべてのAPIトラフィックの中央エントリーポイントとして機能し、クライアントとバックエンドサービス間のリクエストを管理、ルーティング、および調停します。企業がデータ交換を促進し、マイクロサービスの通信を可能にし、モバイルおよびWebアプリケーションを動かすためにAPIにますます依存する中で、APIゲートウェイのセキュリティは極めて重要になっています。妥協されたAPIゲートウェイは、機密データを暴露し、サービスを中断させ、全体のアプリケーションエコシステムを危険にさらす可能性があります。この記事では、APIゲートウェイセキュリティの重要な側面を探り、あなたの防御を強化し、貴重なAPIインフラストラクチャを保護するための実行可能な戦略とベストプラクティスを提供します。

APIゲートウェイとは何ですか?

APIゲートウェイは、APIクライアントとバックエンドサービスの間の仲介役として機能する管理ツールです。これはリバースプロキシとして機能し、クライアントからのすべてのAPI呼び出しを受け入れ、それらを適切なバックエンドサービスにルーティングし、認証、レート制限、トラフィック管理、セキュリティなどのさまざまな横断的な懸念を処理します。

APIゲートウェイの主な機能

- リクエストルーティング: 定義されたルールに基づいて、受信したAPIリクエストを正しいバックエンドサービスに直接転送します。

- 認証と認可: OAuth 2.0、JSON Webトークン、APIキーなどのさまざまなメカニズムを使用して、APIのアクセス制御ポリシーを実装します。

- トラフィック管理: バックエンドサービスへの過負荷を防ぐために、レート制限、リクエスト制限、負荷分散を通じてトラフィックを管理します。

- キャッシング: よくアクセスされるデータを保存し、レイテンシを減少させ、パフォーマンスを向上させます。

- プロトコルの仲介と変換: 異なるAPIプロトコル(SOAP、REST、GraphQLなど)間の変換を行い、クライアントに一貫したインターフェースを提供します。

- 分析と監視: APIの使用状況やパフォーマンスデータを収集・分析し、情報に基づいた意思決定をサポートします。

APIゲートウェイの使用の利点

- 簡素化されたクライアント体験: すべてのAPIリクエストに対する単一のエントリーポイントを提供し、バックエンドサービスの複雑さを抽象化します。

- 強化されたセキュリティ: セキュリティポリシーを集中管理し、バックエンドサービスを不正アクセスやサイバー脅威から保護します。

- パフォーマンスの改善: トラフィックのルーティングを最適化し、キャッシングや効率的な負荷分散を通じてレイテンシを減少させます。

- 集中管理: すべてのAPIにわたってポリシーの一貫した適用を可能にし、管理や更新をより効率的にします。

APIゲートウェイは特にマイクロサービスアーキテクチャにおいて価値があり、クライアントと複数のバックエンドサービス間の通信を管理し、複雑さを軽減し、全体的なシステムの信頼性を向上させます。また、クラウド環境でも一般的に使用され、サービスへの安全なアクセスを提供し、オートスケーリングや監視などのクラウドネイティブ機能を活用します。

APIゲートウェイセキュリティの理解

APIゲートウェイセキュリティとは、API(アプリケーションプログラミングインターフェース)ゲートウェイを不正アクセス、誤用、さまざまなサイバー脅威から保護するために実施される包括的な措置、プロトコル、および慣行のセットを指します。

APIゲートウェイセキュリティのコアコンポーネント

APIゲートウェイセキュリティは、複数の保護層を包含しています:

1. 認証と認可

- API利用者のアイデンティティを確認(認証)

- 認証されたユーザーがどのような操作を行えるかを決定(認可)

- OAuth 2.0、JWT、APIキー、またはOpenID Connectなどの標準を実装

2. トラフィック管理

- 悪用やDDoS攻撃を防ぐためのレート制限

- 消費者のアイデンティティに基づくリクエスト制限

- API使用量に対するクォータの施行

3. 脅威保護

- 注入攻撃を防ぐための入力検証

- 一般的なAPIの脆弱性に対する保護(OWASP APIセキュリティトップ10)

- ボットの検出と緩和

- DDoS保護メカニズム

4. データ保護

- トランスポート層セキュリティ(TLS/SSL)暗号化

- 機密データのペイロード暗号化

- データマスキングおよびフィルタリング機能

- 規制遵守のためのプライバシーコントロール

5. 監視と分析

- リアルタイムの脅威検出

- 異常なトラフィックパターンの検出

- 包括的なログ記録と監査

- セキュリティインシデントのアラート

APIゲートウェイセキュリティの重要性

APIゲートウェイセキュリティは重要です。

- APIは貴重なビジネスデータと機能を公開します

- それらは増加する普及に伴い、攻撃者に狙われやすくなっています

- 1つの妥協が複数のアプリケーションやサービスに影響を与える可能性があります

- APIはしばしば規制要件の対象となる機密データを扱います

- 現代のアーキテクチャ(マイクロサービス、サーバーレス)はAPI通信に大きく依存しています

適切に保護されたAPIゲートウェイは、組織をデータ侵害やサービスの中断から保護するだけでなく、パートナー、顧客、および開発者に対して、制御された監視された方法でデジタルサービスを自信を持って公開することを可能にします。

APIゲートウェイの基本的なセキュリティ要件

設計によるセキュリティ原則

APIゲートウェイのセキュリティは、基本的な設計によるセキュリティ原則から始める必要があります。このアプローチは、APIライフサイクル全体にわたってセキュリティの考慮を統合し、セキュリティを後付けとして適用するのではなく、以下の重要な側面を含みます:

- 設計段階での脅威モデル化

- デフォルトでの最小特権アクセス制御

- 深層防御戦略

- 継続的なセキュリティテストと検証

APIゲートウェイセキュリティと従来のWebセキュリティ

APIセキュリティは、いくつかの重要な点で従来のWebアプリケーションセキュリティと大きく異なります:

| 従来のWebセキュリティ | APIゲートウェイセキュリティ |

| ユーザーインターフェースに焦点を当てる | マシン間通信に焦点を当てる |

| セッションベースの認証 | トークンベースの認証 |

| CSRF保護 | APIキー管理 |

| ブラウザセキュリティコントロール | プロトコルレベルのセキュリティ |

規制遵守の考慮事項

APIの実装は、業界や地域に応じてさまざまな規制枠組みに準拠する必要があります:

- GDPR: 欧州ユーザーのための厳格なデータ保護措置を要求

- PCI-DSS: 支払いカード情報の安全な取り扱いを義務付け

- HIPAA: 医療データのプライバシー基準を強制

- CCPA/CPRA: データ取り扱いに影響を与えるカリフォルニアのプライバシー規制

認証と認可の戦略

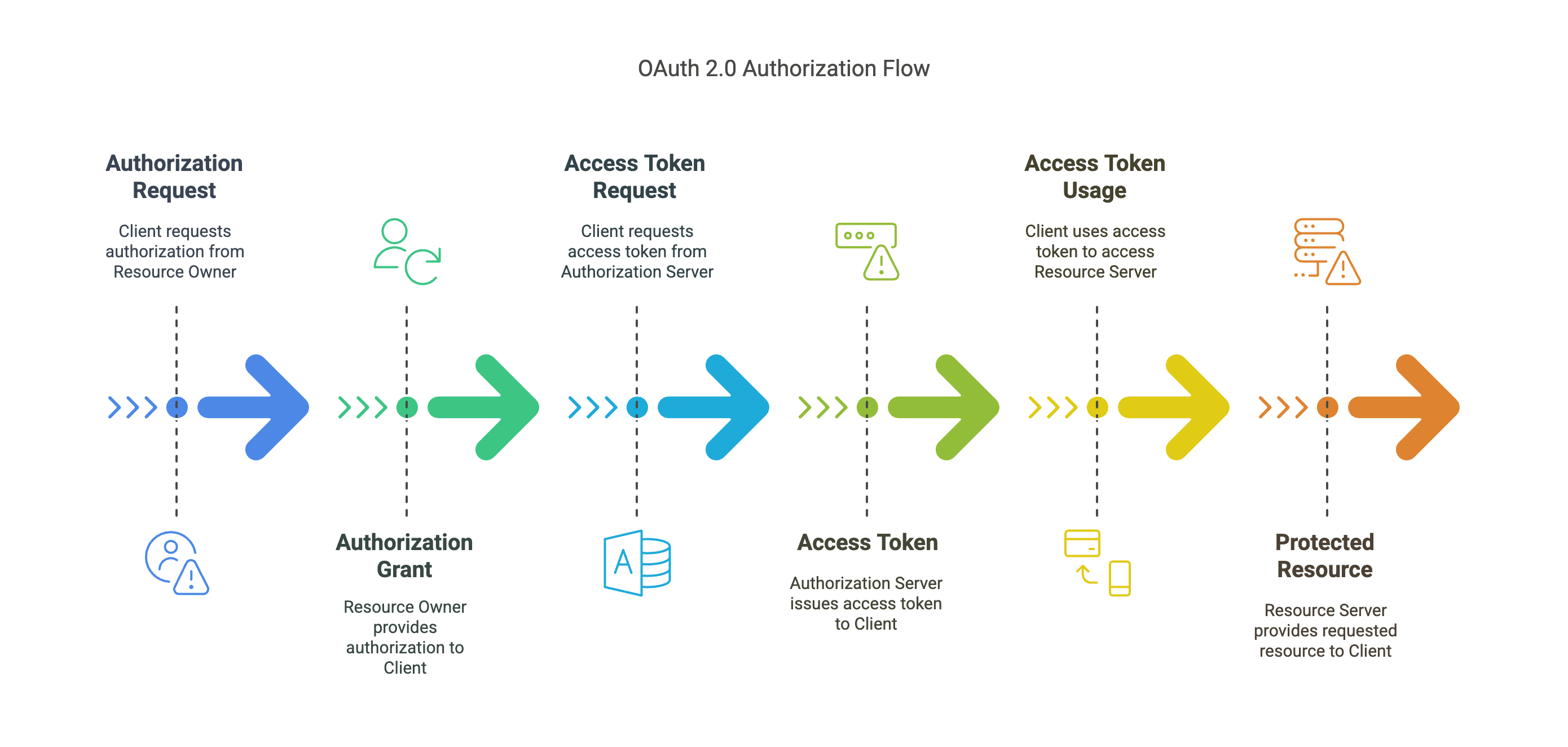

OAuth 2.0およびOpenID Connectの実装

OAuth 2.0はAPI認可の業界標準であり、OpenID Connectは認証の能力を拡張します:

実装のベストプラクティスには次のものが含まれます:

- 適切なスコープ制限を実装

- リフレッシュ機能を備えた短命のアクセストークンを使用

- トークンの保存と伝送を保護

- すべてのトークンパラメータを検証

APIキー管理のベストプラクティス

OAuthよりも簡単ですが、APIキーは慎重に管理する必要があります:

- 定期的なキー回転ポリシー

- キーごとの詳細なアクセス制御

- 異常な使用パターンの監視

- 安全な配布と保存メカニズム

JWT(JSON Webトークン)のセキュリティ考慮事項

JWTの実装には特定のセキュリティ上の注意が必要です:

- 署名アルゴリズムの適切な検証(「none」アルゴリズムを避ける)

- 適切な有効期限を設定

- 署名用のキー管理を適切に実施

- ペイロード内の機密データに注意

APIのための多要素認証

マシン間通信でも、追加の要素がセキュリティを向上させることができます:

- トークンに加えて証明書ベースの認証

- 第2の要素としてのIPベースの制限

- ハードウェアセキュリティモジュール(HSM)の統合

- 重要な操作のための時間ベースのワンタイムパスワード

トラフィック管理と脅威保護

レート制限とクォータ管理

効果的なレート制限はAPIを悪用やサービス拒否から保護します:

- 消費者ごとのリクエストレート制限

- 同時接続の制限

- リソース固有のクォータ(例:データベース操作)

- 警告、制限、ブロックなどの段階的な応答メカニズム

DDoS保護戦略

APIゲートウェイは多層的なDDoS保護を組み込むべきです:

- レイヤー3/4トラフィックフィルタリング

- レイヤー7アプリケーション対応の保護

- トラフィック異常検出

- クラウドベースのDDoS保護サービスとの統合

ボット検出と緩和

高度なボット検出は悪意のある自動トラフィックを特定するのに役立ちます:

- ボットパターンを特定するための行動分析

- 疑わしい行動に対するCAPTCHAチャレンジ

- デバイスフィンガープリンティング

- 機械学習ベースの検出システム

入力検証と洗浄

注入攻撃を防ぐには、堅牢な検証が必要です:

- すべてのリクエストのスキーマ検証

- コンテンツタイプの強制

- パラメータタイプのチェックと洗浄

- JSON/XML構造の検証

データ保護と暗号化

トランスポート層セキュリティ(TLS)ベストプラクティス

API通信は適切なTLS実装で保護する必要があります:

- 最低でもTLS 1.2または1.3を強制

- 完全前方秘匿性を実装

- 暗号スイートの定期的な監査

- 適切な証明書管理を展開

エンドツーエンド暗号化戦略

トランスポート暗号化を超えて、エンドツーエンドの保護を考慮してください:

- 機密データのためのフィールドレベルの暗号化

- 高セキュリティ要件のためのクライアント側の暗号化

- 特殊な使用ケースのためのホモモルフィック暗号化技術

- キー管理の分離

機密データの取り扱い

機密データの適切な取り扱いはリスクを減少させます:

- データ分類とタグ付けメカニズム

- PII自動検出

- 機密フィールドの応答フィルタリング

- 機密データをマスクする安全なログ記録プラクティス

APIのためのゼロトラストアーキテクチャの実装

最小特権の原則

ゼロトラストはアクセス権の最小化から始まります:

- 詳細な権限モデル

- 役割ベースのアクセス制御(RBAC)

- ジャストインタイムアクセスの付与

- 定期的なアクセスレビューと権限剥奪

継続的な検証手法

信頼は継続的に検証されなければなりません:

- リアルタイムのトークン検証

- 継続的なコンテキスト評価

- 重要な操作に対するステップアップ認証

- 行動ベースの異常検出

マイクロセグメンテーション戦略

APIインフラストラクチャは横移動を制限するためにセグメント化されるべきです:

- サービスメッシュセキュリティコントロール

- ネットワークポリシーの施行

- APIゲートウェイゾーニング

- 内部と外部のゲートウェイの分離

APIゲートウェイセキュリティ監視

ログ記録と監査のベストプラクティス

包括的なログ記録はセキュリティ監視とフォレンジックを可能にします:

- リクエスト/レスポンスメタデータのログ記録

- 認証と認可イベント

- レート制限およびセキュリティポリシー違反

- インフラストラクチャと構成の変更

リアルタイム脅威検出

プロアクティブなセキュリティにはリアルタイムの監視が必要です:

- パターンベースの攻撃認識

- ベースライン偏差アラート

- システム全体のセキュリティイベントの相関

- 脅威インテリジェンスフィードとの統合

セキュリティ情報およびイベント管理(SIEM)統合

APIセキュリティデータは、広範なセキュリティ監視にフィードされるべきです:

- 標準化されたログ形式

- リアルタイムログストリーミング

- 企業のセキュリティイベントとの相関

- 自動化されたインシデント応答ワークフロー

安全なAPI開発ライフサイクル

APIのためのセキュリティテスト

APIセキュリティテストは開発ライフサイクル全体で行うべきです:

- コードの脆弱性に対する静的解析セキュリティテスト(SAST)

- 実行時の問題に対する動的解析セキュリティテスト(DAST)

- 包括的なカバレッジのためのインタラクティブアプリケーションセキュリティテスト(IAST)

- 予期しない動作を特定するためのファジング技術

CI/CDパイプラインセキュリティ統合

セキュリティはデプロイメントパイプライン内で自動化されるべきです:

- 基本的なセキュリティチェックのためのコミット前フック

- ビルドプロセスにおける自動化されたセキュリティスキャン

- コードとしてのポリシーの実装

- 本番デプロイメント前のセキュリティゲート

APIバージョン管理と非推奨セキュリティ

安全なバージョン管理プラクティスはAPIライフサイクルの管理に役立ちます:

- 明確な非推奨タイムラインと通知

- セキュリティパッチのバックポートポリシー

- セキュリティ主導の引退のための優雅な方法

- 古いバージョンのセキュリティサポートの維持

ケーススタディ:APIゲートウェイセキュリティの実践

金融サービスの実装例

主要な国際銀行が多層的なAPIセキュリティアプローチを実施しました:

- すべてのパートナー接続に対する相互TLS

- 機械学習によるリアルタイム詐欺検出

- 取引データのためのハードウェアベースの暗号化

- 規制に準拠した監査証跡

- 結果:不正アクセス試行の99.9%削減

医療APIセキュリティソリューション

ある医療提供者ネットワークが患者データの交換を保護しました:

- FHIR準拠のAPIセキュリティコントロール

- OAuthによる同意管理

- ゲートウェイでの匿名化サービス

- 専門の医療DDoS保護

- 結果:完全なHIPAA遵守とゼロデータ侵害

eコマースAPI保護戦略

あるグローバルeコマースプラットフォームがマーケットプレイスAPIを保護しました:

- 取引リスクのための行動分析

- ビジネスコンテキストに基づくレート制限

- 自動化された資格情報詰め込み保護

- セキュリティコントロールのための季節的スケーリング

- 結果:ピークシーズン中の詐欺試行の60%削減

APIゲートウェイセキュリティの未来のトレンド

APIセキュリティにおけるAI/ML

人工知能はAPIセキュリティを変革しています:

- 教師なし学習による異常検出

- 予測脅威モデリング

- 自動応答最適化

- API乱用検出のための自然言語処理

量子安全API認証

量子コンピューティングの脅威に備えています:

- ポスト量子暗号アルゴリズム

- 古典と量子抵抗型のハイブリッドアプローチ

- キー交換の強化

- 暗号柔軟性の実装

新興の標準とプロトコル

セキュリティの風景は進化し続けています:

- gRPCセキュリティベストプラクティス

- GraphQL特有の保護

- API認証のためのWebAuthn

- APIアクセスにおけるFIDO2統合

IoTおよびエッジコンピューティングのためのAPIセキュリティ

APIセキュリティをネットワークエッジに拡張します:

- 制約のあるデバイスのための軽量セキュリティプロトコル

- エッジベースの脅威検出

- APIアクセスのためのデバイス認証

- 切断された運用のセキュリティ

EdgeOneでAPIセキュリティを保護する方法

Tencent EdgeOneは、エッジコンピューティング、コンテンツ配信、セキュリティ機能を統合したプラットフォームで、WebアプリケーションとAPIを保護するために特別に設計されています。セキュリティコントロールをネットワークエッジに配置することで、組織は脅威を特定し、発生元のインフラストラクチャに到達する前に緩和できます。

1. 高度な DDoS保護

EdgeOneの分散アーキテクチャは、APIをターゲットとしたボリュームおよびアプリケーション層のDDoS攻撃に対する堅牢な保護を提供します:

- グローバルな接続ポイントでのマルチテラビット緩和能力

- SYNフラッドや他の攻撃ベクトルに対するプロトコルレベルの保護

- APIに特化したDDoS攻撃の特別な検出

- 正当なAPIリクエストに影響を与えることなく自動的なトラフィックスクラブリング

2. APIを意識した Webアプリケーションファイアウォール

従来のWAFとは異なり、EdgeOneのセキュリティエンジンはAPI特有の保護を考慮しています:

- OWASP APIセキュリティトップ10に沿った特別なルールセット

- JSONおよびXMLコンテンツを含むAPIペイロードの深い検査

- 注入やパラメータ改ざんに対する文脈に基づいた保護

- ビジネスロジックの脆弱性に対するカスタムルール機能

3. インテリジェントな ボット管理

APIへの自動アクセスを制御することはセキュリティにとって重要です:

- 機械学習によるボット分類システム

- 悪意のある自動化を特定するための行動分析

- 資格情報詰め込みやアカウント乗っ取り試行に対する保護

- 異なるボットカテゴリに対するカスタマイズ可能な応答

4. 詳細な レート制限

悪用を防ぎながら可用性を維持します:

- 複数のクライアント属性に基づく設定可能なレート制限

- 疑わしい行動に対する制限を強化する漸進的レート制限

- 感度に応じた異なるAPIエンドポイントのためのしきい値

- レート制限されたリクエストに対するカスタム応答コードとヘッダー

Tencent EdgeOneは、この記事全体で推奨される深層防御アプローチを実装するのを支援し、ネットワークエッジからアプリケーションコアまでを保護します。

今すぐサインアップして、無料トライアルを開始してください!

結論

APIゲートウェイのセキュリティを確保することは、単なる技術的な作業ではなく、デジタル資産を保護し、ビジネスの継続性を維持するための戦略的な必須事項です。強力な認証および認可メカニズムを実装し、データの暗号化を確保し、トラフィックを効果的に管理し、活動を注意深く監視し、高度なセキュリティ対策を採用することにより、組織はAPIゲートウェイのセキュリティを大幅に向上させることができます。実世界の事例から学び、将来のトレンドについて常に情報を得ることは、セキュリティ姿勢をさらに強化するでしょう。APIゲートウェイのセキュリティは、進化する脅威から貴重なAPIエコシステムを保護するために、継続的な学習、適応、改善を必要とする継続的な旅であることを忘れないでください。