SYN Flood 是互联网上最原始和经典的 分布式拒绝服务 (DDoS) 攻击之一。它被称为“洪水”,因为它通过大量网络请求淹没了系统。“SYN”部分指的是攻击中使用的同步(SYN)数据包。

SYN Flood 攻击利用 TCP 协议的三次握手机制,攻击者通常使用工具或控制僵尸主机向服务器发送大量具有不同源 IP 地址或源端口的 TCP SYN 数据包。服务器在响应这些数据包时,会生成大量半开连接,旨在耗尽可用的服务器资源。一旦系统资源耗尽,服务器在处理合法流量时将变得缓慢甚至无响应。

SYN Flood 攻击是如何工作的?

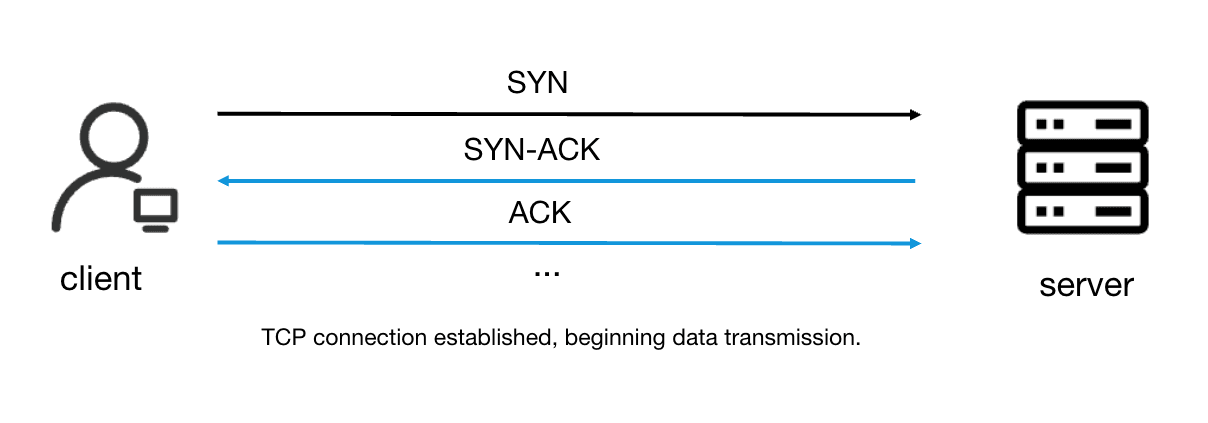

要理解 SYN Flood 攻击是如何工作的,我们首先需要了解计算机如何在互联网上进行通信。这一过程称为 TCP 三次握手。

让我们用一个例子来描述 TCP 三次握手的过程。客户端想与服务器通信,它发送一个称为 SYN 数据包的“你好”消息。服务器通过发送回 SYN-ACK 数据包回应:“我听见你了!”客户端然后通过 ACK 数据包说:“很好,我们开始聊天吧!”经过这三个步骤后,客户端和服务器可以开始共享信息。以下是更详细的过程:

- 在建立连接的开始,客户端向服务器发送 SYN 数据包,并等待服务器确认。SYN 数据包的源 IP 地址和端口是客户端的。

- 服务器收到 SYN 数据包后,回复一个 SYN-ACK(同步-确认)数据包。SYN-ACK 数据包的目标 IP 地址和端口是客户端的。

- 客户端从服务器接收到 SYN-ACK 数据包后,向服务器发送 ACK 数据包。一旦服务器收到该 ACK 数据包,三次握手就完成,TCP 连接成功建立。

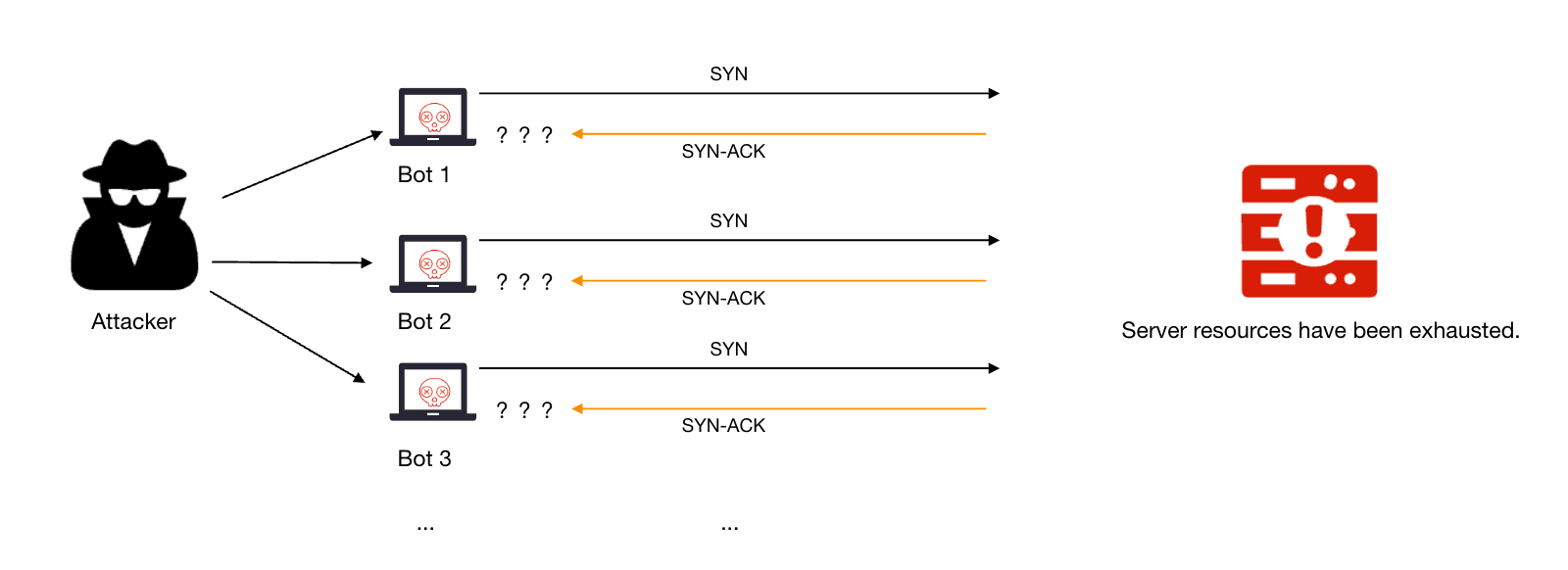

现在,攻击者是如何利用这个过程进行 SYN Flood 攻击的:

- 攻击者向目标服务器发送大量 SYN 数据包,假装来自不同的地址。

- 目标服务器向所有这些虚假地址回复 SYN-ACK 数据包。

- 目标服务器等待最终的 ACK 数据包,但这些数据包永远不会到达。

- 这在目标服务器上留下许多“半开”连接。

- 最终,目标服务器耗尽资源,无法处理真实连接。

SYN Flood 攻击有哪些类型?

通常有几种类型的 SYN Flood 攻击:

- 直接攻击: 在直接 SYN Flood 攻击中,攻击者使用一个或多个已知的 IP 地址直接向目标服务器发送大量的 SYN 数据包。这种方法相对简单,攻击的来源容易识别和追踪。由于攻击流量来自固定或少数来源,网络管理员可以通过配置防火墙规则或直接阻止这些 IP 地址来防御此类攻击。然而,尽管这种类型的攻击相对容易防御,但如果攻击者控制了足够的带宽,仍然可能对目标服务器造成重大影响。

- 伪造攻击: 一种欺骗性的 SYN Flood 攻击涉及 IP 地址伪造。攻击者在发送 SYN 请求时随机生成源 IP 地址或使用不存在的 IP 地址。这种方法使得目标服务器无法正确发送 SYN-ACK 响应,因为这些响应被发送到不存在或不正确的地址。同时,这也使得追踪攻击来源变得更加困难,因为返回的数据包无法找到正确的来源。伪造攻击更隐蔽,防御起来更复杂,通常需要更先进的检测和过滤系统来识别和阻止这些伪造的数据包。

- 分布式攻击: 分布式 SYN Flood 攻击(DSYN Flood)是一种更复杂和强大的攻击形式,通常涉及多个由攻击者控制的系统(如僵尸网络)。这些系统用于从多个位置同时向目标发送 SYN 请求,显著增加攻击的规模和有效性。由于攻击流量来自广泛的地理位置和多个不同的 IP 地址,简单的 IP 阻塞或基本的流量监控措施往往无效。防御分布式攻击通常依赖于更复杂的网络安全解决方案,例如分布式拒绝服务(DDoS)保护服务和行为分析技术,这可以帮助识别和减轻大规模攻击活动。

为什么 SYN Flood 攻击危险?

SYN Flood 攻击之所以危险,是因为它们可能导致网站和在线服务停止工作。这可能导致:

- 企业损失业务

- 用户因无法访问服务而感到沮丧

- 公司声誉受损

- 如果攻击被用作其他恶意活动的干扰,可能导致安全漏洞

如何发现 SYN Flood 攻击?

一些您可能正遭受 SYN Flood 攻击的迹象包括:

- 您的网络非常缓慢

- 网站或服务停止工作

- 您在网络日志中看到大量半开连接

- 来自许多不同 IP 地址的 SYN 数据包突然增加

如何防御 SYN Flood 攻击?

保护自己免受 SYN Flood 攻击可能很具挑战性,但这里有一些策略:

- 增加您的资源: 虽然这不是长期解决方案,但拥有更强大的服务器可以帮助您承受较小的攻击。

- 使用防火墙和入侵检测系统: 这些可以帮助识别和阻止可疑流量。

- 实施 SYN Cookies: 这种技术帮助服务器更有效地处理 SYN 数据包,而不会耗尽资源。

- 速率限制: 设置单个 IP 地址在给定时间内可以建立的连接数量限制。

- 黑洞或沉没: 将攻击流量重定向到“黑洞”,在那里丢弃。

- 使用内容分发网络 (CDN): CDN 可以在攻击流量到达您的服务器之前吸收大量流量。

- DDoS 保护服务: 专业服务可以检测和减轻各种类型的 DDoS 攻击,包括 SYN Flood。

结论

SYN Flood 攻击已经存在很长时间,但它们仍然是在线服务的重大威胁。通过了解这些攻击的工作原理并实施适当的防御,您可以保护您的系统,确保您的服务对合法用户保持可用。请记住,网络安全是一个持续的过程,因此请随时了解最新的威胁和保护方法,以保护您的数字资产安全。

为了获得更强大的保护,请考虑使用高级解决方案,例如 EdgeOne DDoS 保护。该系统:

- 实时监控网络流量

- 在检测到攻击时清理和过滤流量

- 利用 AI 和行为分析来识别和阻止虚假请求

- 确保即使在攻击期间,您的服务也能继续运行

我们现在推出了一个 免费试用,欢迎您 注册 或 联系我们 获取更多信息。

常见问题

问1:什么是 SYN Flood 攻击?

答1:SYN Flood 攻击是一种拒绝服务 (DoS) 攻击,通过发送大量 SYN 请求淹没服务器,创建半开连接并耗尽服务器资源。

问2:SYN Flood 攻击是如何工作的?

答2:攻击者向目标服务器发送大量 SYN 数据包,而未完成 TCP 三次握手,导致服务器为每个不完整的连接分配资源,直到无法再响应合法请求。

问3:成功的 SYN Flood 攻击会有什么后果?

答3:成功的 SYN Flood 攻击可能会使目标服务器崩溃或变得无响应,从而阻止其向合法用户提供服务。

问4:是否有有效的方法来防止 SYN Flood 攻击?

答4:虽然没有很多万无一失的方法,但一种最知名和有效的技术是 SYN cookies,它可以帮助减轻 SYN Flood 攻击的影响。

问5:是否可以使用现成的工具发起 SYN Flood 攻击?

答5:是的,有一些工具可用,如基于 Python 的 SYN Flood 攻击工具,可以用来发起这些攻击,使攻击者相对容易执行此类攻击。