Memcached放大攻击:利用UDP协议中的漏洞

这 分布式拒绝服务(DDoS)攻击针对Memcached服务器,迫使受害者的服务器网络因流量过载而停止运行。攻击者通过发送欺骗性请求来利用脆弱的UDP Memcached服务器,这些请求导致这些服务器向目标受害者发送请求流量。受害者的资源经历了剧烈的激增,导致目标服务器超载,从而无法发出新的请求。正常流量无法到达该服务,因为这导致了拒绝服务的情况。

什么是Memcached?

Memcached是一个高性能的开源系统,提供内存和数据库缓存功能。动态网站和Web应用程序利用键值对,通过内存缓存常用数据来提高性能。Facebook、Twitter和YouTube等大型公司都大量使用Memcached。Memcached默认支持UDP,使其成为攻击者进行攻击的热门选择。

Memcached攻击是如何工作的

这个提升网站速度的工具——Memcached,隐藏着一个可怕的黑暗面。当受到黑客的攻击时,这个内存缓存奇迹变成了一种“数字炮弹”——通过精心制作的HTTP请求,他们指挥脆弱的Memcached服务器,将本应加速的数据通道转变为冲击目标的“数据海啸”。

攻击像是一个精准设计的陷阱展开:

身份伪造:黑客伪造请求的源地址,欺骗Memcached相信数据应发送给受害者

连锁反应触发:利用服务器漏洞,他们将简单的“GET”请求放大至惊人的51,000倍

数据海啸产生:几千字节的命令突然膨胀成数GB的UDP数据包

想象一下,有人把消防水管接在你的花园水管上——正常流量的50,000倍激增,没有任何网络防御能够承受。这种攻击不仅削弱了服务器,还巧妙地掩盖了真正的攻击路径,让防御者在虚假请求的海洋中淹没。

Memcached放大攻击就像有人打电话给咖啡馆的服务员说:“我想要你们菜单上的所有东西,请回电告诉我整个订单。”当服务员询问回电号码时,此人却给了目标受害者的电话号码。然后,目标受害者接到餐厅的电话,导致大量未请求的信息涌入。

具体攻击过程

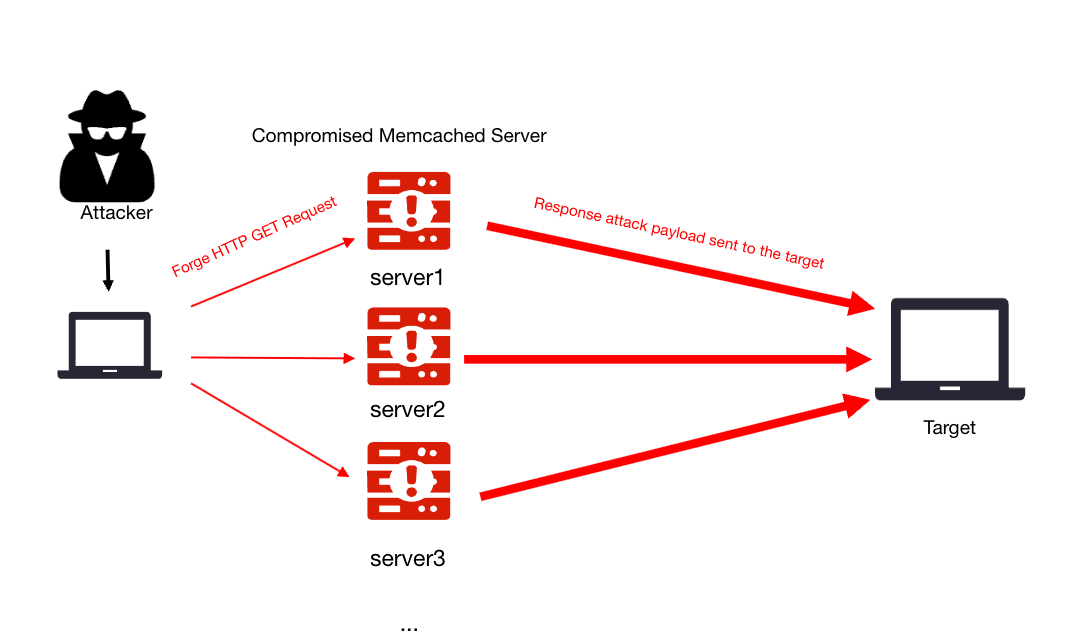

- 攻击者扫描互联网寻找脆弱的Memcached服务器,通常会部署他们的恶意程序在与目标程序相同的物理机器上,通常涉及多租户环境中的部署;

- 接下来,攻击者使用目标受害者的IP地址伪造HTTP GET请求,要求服务器返回大量UDP Memcached攻击负载数据。此请求旨在伪造源IP地址,使其看起来像是来自受害者的IP地址。

- 脆弱的Memcached服务器接收到请求并回复大量数据到受害者的IP地址。

- 受害者的数据中心服务器因响应巨量请求而不堪重负,导致服务过载,无法响应正常请求。

为什么Memcached DDoS攻击如此有效?

Memcache DRDoS首次被360信息安全部门的0kee团队发现于2017年6月,并在2017年11月的PoC 2017会议上公开报告。会议报告详细介绍了攻击的原理和潜在危害。在这份文件中,作者指出了这种攻击的特点:

- Memcache具有极高的放大因子,至少超过50k;

- 全球约有60k个Memcached服务器(在这种情况下是反射点),可以被利用,而这些服务器通常拥有高带宽资源。

美国CERT安全建议,本文还介绍了一些基于UDP的放大攻击的原理和潜在危害。

根据研究报告,可以得出以下结论:

这种攻击方法可以被利用来发起大规模DDoS攻击,一些小型攻击团队也可能获得他们之前没有的大流量攻击能力。根据文件内容,我们知道,Memcached DDoS攻击之所以有效,是因为它们可以将攻击负载流量放大到50,000倍。这意味着一次小请求可以导致大量流量被发送到受害者的服务器或数据中心。此外,Memcached服务器通常连接到高速网络,这意味着流量可以非常快速地发送,从而使防御更加困难。另一个常见原因是攻击者无需维护自己的基础设施即可进行DDoS攻击。攻击者可以利用开放的互联网资源进行IP伪造、UDP端口攻击以及其他端点攻击。

重大国际攻击事件

DDoS攻击者和防御者之间始终处于实时对抗中。攻击者经常制造震惊事件,对国家、政府、企业和互联网生态系统造成不可估量的损害。以下是一些真实案例:

GitHub遭遇1.35 Tbps攻击

2018年2月28日,GitHub遭遇了历史上最大规模的分布式拒绝服务攻击,峰值流量达到1.35 Tbps。此次中断导致GitHub出现服务中断,用户面临高延迟,最终网站完全无法访问。攻击者执行了Memcached反射放大攻击,导致放大因子近50,000倍。攻击者使用伪造的GitHub IP地址,针对暴露的Memcached服务器发送统计请求,导致服务器向GitHub发送响应数据。随着响应数据达到巨大规模,服务器超负荷,造成网络拥塞。GitHub在此期间寻求Akamai的CDN服务,并利用其流量清洗中心清除恶意数据包。攻击在与Akamai集成八分钟后被停止。

一家美国服务提供商遭遇1.7 Tbps攻击

就在GitHub攻击几天后,一家美国服务提供商报告称,峰值流量达到1.7 Tbps的Memcached反射攻击。攻击者利用约20,000个暴露的Memcached服务器,通过伪造IP地址发起流量洪水。主要攻击的平台包括知名平台如Google、Amazon、Pornhub,以及游戏网站(如Rockstar Games、Minecraft)和金融机构。该服务提供商立即启动维修任务,处理超过60,000个暴露的Memcached服务器,并通过黑名单过滤限制Memcached UDP流量。

新西兰证券交易所连续遭受攻击

在2020年8月最后一周,新西兰证券交易所成为一次精心策划的网络攻击的受害者。黑客 unleashed了一场持续五天的轰炸,使用Memcached反射攻击——网络犯罪分子武器库中的“重炮”,向交易所涌来流量海啸。每天长达六小时的服务中断瘫痪了股票和债券交易,让投资者盯着屏幕,只能看到“连接失败”的通知。

此次袭击不仅造成了经济损失;还在金融基础设施中引爆了一颗脆弱的炸弹。当投资者看到他们的账户数据停滞,市场价格在六小时的时间胶囊中保持静止时,个人担忧演变为集体恐慌。交易所的技术团队在与新西兰政府通信安全局(GCSB)和ISP合作的紧迫比赛中,部署分层防御:通过专用的高防IP建立数字防火墙,同时激活流量清洗系统以中和恶意数据洪流。经过不懈努力,他们终于恢复了交易系统。

尽管勒索软件组织的身份仍然部分模糊,但此次攻击的前所未有的持续时间表明这是一个历史性的网络风暴事件。此事件敲响了警钟:在以加密货币和电子交易主导的时代,每一次网络攻击都有可能引发一场金融海啸。保护投资者的数字资产需要整个行业构建更智能、更具适应性的防御架构。

如何保护自己免受Memcached攻击

- 拔掉插头:禁用UDP协议: UDP协议是此内存缓存工具的默认协议,就像没有检查的机场安检——任何人都可以伪造身份并通过。黑客利用这一点,通过UDP协议伪装成受害者发送请求。建议在不需要时完全禁用UDP,类似于在服务器上安装一个只允许经过验证的TCP协议通过的安全门。

- 设置电子守门员:部署智能防火墙: 防火墙就像24小时的保安,准确识别并阻止来自黑名单IP的恶意流量。建议在服务器入口处部署高防火墙,以实时监控并阻止来自已知攻击源的连接请求,使黑客无法触及服务器的门。

- 为系统注射疫苗:保持软件更新: 漏洞就像流感病毒,通过过时的软件传播。Memcached团队定期发布安全补丁以修复已知漏洞,建议及时更新到最新版本。这就像为服务器接种疫苗,使系统对新类型攻击具有免疫力。

- 切断弹药供应:限制响应数据量: 黑客的放大攻击本质上是利用最小请求触发大量响应。建议控制每个UDP请求的响应数据量,使其在原始请求的大小范围内进行代码优化。这就像把大炮换成水枪,使攻击者的“数据弹药库”完全无效。

Edgeone 在我们的网络边缘过滤UDP流量,消除此类放大攻击的风险。Edgeone的保护方案覆盖包括游戏、互联网、金融、政府和企业等多个领域,为所有连接服务提供并启用L3/L4基于流量的DDoS攻击保护。它实时监测网络流量,并在检测到DDoS攻击时立即进行流量清洗和过滤。DDoS保护功能提供预设保护策略,利用基于攻击特征、行为模式分析和AI智能识别的防御算法,能够识别和过滤以下类型的DDoS攻击。此外,EdgeOne为所有连接到EdgeOne的服务提供基本的DDoS保护能力和资源,提供足够日常使用的基本保护,适用于大多数网站服务和TCP/UDP应用。在此基础上,对于那些预期面临较高风险重大DDoS攻击、需要维持持久连接或需要定制流量控制策略的企业,EdgeOne提供专属DDoS保护。如果您对此感兴趣,欢迎探索Edgeone的先进DDoS保护。

Memcached DDoS攻击常见问题解答

Q1:如何检测Memcached反射攻击?

A1:

通过使用流量监控工具(如NetFlow、SIEM)检测异常的UDP 11211端口流量,特别是当请求和响应数据包的大小差异显著时(响应数据包远大于请求数据包)。

Q2:为什么追踪攻击源很困难?

A2:

攻击者伪造目标IP,而Memcached服务器分布在全球,导致流量源分散。此外,攻击通常结合其他反射技术(如NTP),增加了追踪的难度。

Q3:企业如何应对大规模攻击(例如Tbps级别)?

A3:

- 分层防御: 部署CDN和DDoS高防服务,在骨干网络和IDC入口清理流量。

- 协议限制: 禁用Memcached UDP协议,仅保留TCP,并启用SASL认证。

- 冗余架构: 使用多线BGP接入,避免单点故障。

Q4:是否有开源工具可以缓解攻击?

A4:

- Mem-Fixed: Corero开发的一种工具,可向攻击服务器发送特定命令以关闭Memcached服务。

- Shodan扫描: 用于发现暴露的Memcached服务器,以便及时加强或封锁。

Q5:这些攻击是否涉及赎金要求?

A5:

一些攻击伴随勒索邮件,要求支付以Monero等加密货币为支付方式。例如,在GitHub攻击中,攻击者试图通过植入勒索软件获利。

Q6:Memcached攻击的未来趋势是什么?

A6:

随着暴露服务器数量的减少,攻击可能转向更隐蔽的协议(如QUIC),或者结合AI技术优化攻击路径。建议企业定期更新保护策略,加强对0day漏洞的监控。

Q7:个人用户需要防范Memcached攻击吗?

A7:

个人用户通常不是直接目标,但应注意路由器和智能家居设备是否暴露Memcached服务。建议禁用设备的公共互联网访问,并定期更新固件。