顶级DDoS攻击工具:了解敌人的武器库以增强防御

在当今这个超连接的数字生态系统中,分布式拒绝服务(DDoS)攻击已从偶尔的干扰演变为对各类组织的持续、复杂的威胁。这些攻击的频率、规模和复杂性以惊人的速度不断增长。这些数字海啸能够在几分钟内摧毁没有准备的目标,导致服务中断、经济损失、声誉损害以及客户信任的下降。

随着关键基础设施、金融服务、电子商务甚至政府服务逐步迁移到在线平台,成功的DDoS攻击所带来的潜在影响远不止于简单的不便。对于负责保护数字资产的安全专业人士而言,制定有效的防御策略需要对对手的能力和技术有透彻的理解。

什么是DDoS?

分布式拒绝服务(DDoS)攻击在网络安全领域代表了一个重要的威胁。这些攻击旨在通过大量互联网流量淹没目标系统、网络或服务,使其无法为合法用户提供访问。

DDoS攻击的常见类型包括:

- 基于流量的攻击:通过大量流量淹没目标以消耗带宽

- 协议攻击:利用网络协议中的漏洞来消耗服务器资源

- 应用层攻击:通过看似合法的请求针对特定应用程序或服务

DDoS是非法的吗?

DDoS攻击在全球大多数法域下都明确被视为非法,根据计算机犯罪法典。在美国,进行DDoS攻击违反了《计算机欺诈与滥用法》(CFAA),可能面临联邦重罪指控,处罚包括最高10年监禁和巨额罚款。同样,英国的《计算机滥用法》和欧盟的信息系统攻击指令也将此类行为定为犯罪。

即使是“轻微”的DDoS攻击或针对个人目标的攻击也可能引发严重的法律后果。多个个人因对游戏服务、金融机构和政府网站发起DDoS攻击而被判处长期监禁。此外,许多国家在跨国打击网络犯罪方面加强了合作,使国际执法越来越有效。

DDoS测试的唯一合法环境包括:

- 获得明确书面许可的授权渗透测试

- 与生产系统隔离的受控测试环境

- 在适当伦理指南下进行的学术研究

理解DDoS工具以更好地防御

虽然讨论攻击工具可能显得有争议,但了解攻击者如何运作对于建立有效的防御至关重要。正如军事战略家孙子所言:“知己知彼,百战不殆。”这一原则直接适用于网络安全——理解攻击方法的安全专业人士可以设计出更具弹性的系统。

通过分析常见DDoS工具的能力、局限性和特征,防御者可以:

- 在安全事件期间更快速地识别攻击模式

- 配置检测系统以识别特定工具的特征

- 实施针对特定攻击技术的有针对性的对策

- 在现实攻击场景下测试防御系统

怀着这种防御心态,让我们来看看最常见的DDoS攻击工具、它们的机制,以及它们对现代网络构成的具体威胁。

执行DDoS攻击的顶级工具

网络攻击者通常使用DDoS攻击工具通过大量互联网流量淹没目标网站、服务器或网络,从而干扰其正常操作。这些工具利用多个被攻陷的计算机系统作为攻击流量的来源。设备可以包括计算机及其他联网资源,如物联网设备。这些工具的复杂性和可用性近年来有所增加,使攻击者更容易发起大规模攻击。

使用DDoS工具进行恶意目的的网络攻击是非法和不道德的,但类似事件频繁发生,数量显著增加。了解这些工具对于制定有效的防御措施至关重要,这样可以在攻击造成重大损害之前识别并减轻攻击。

以下是对执行DDoS攻击的常用工具及其原理和机制的全面概述:

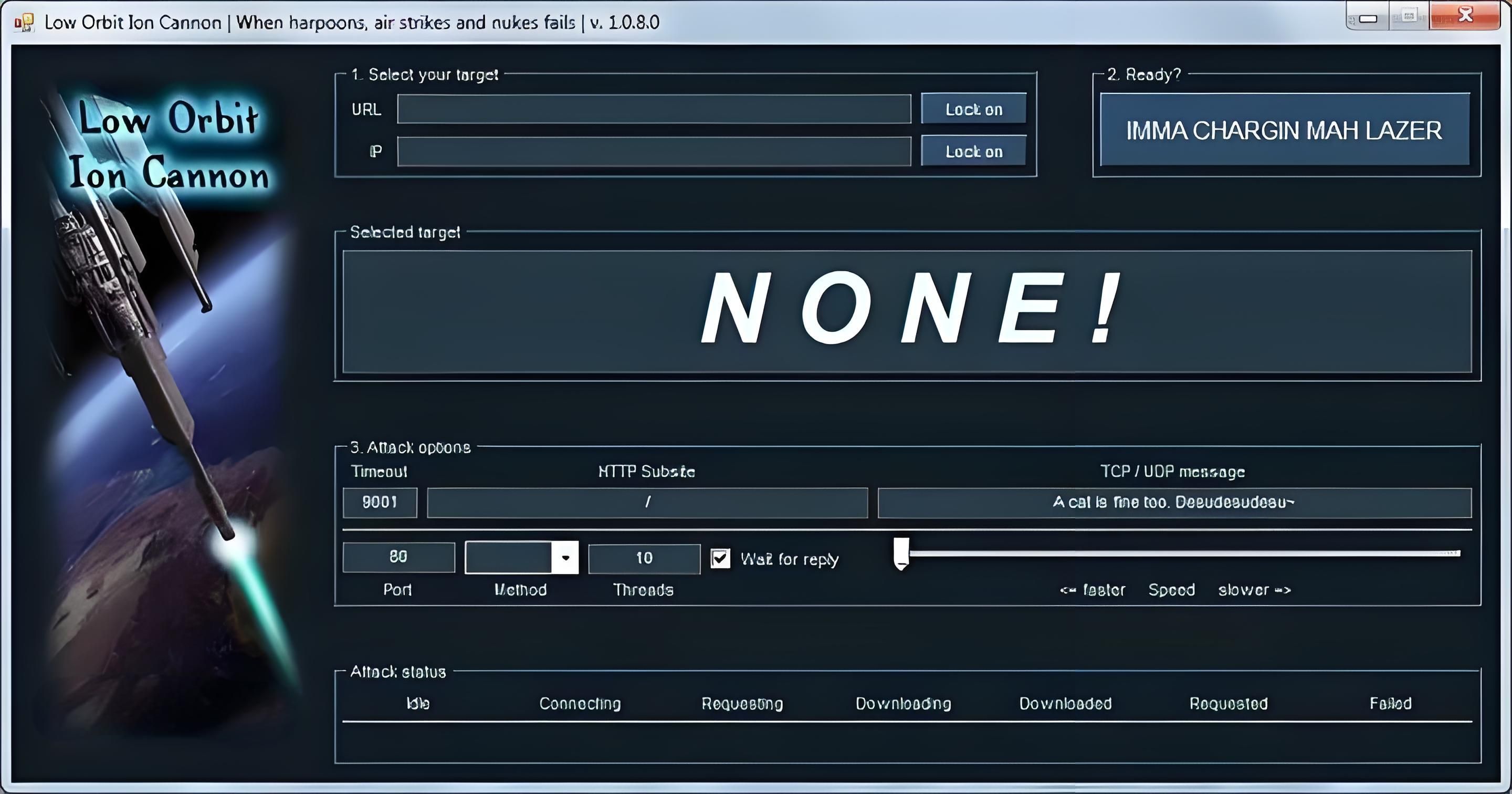

LOIC(低轨道离子炮)

描述:最初开发用于网络压力测试,LOIC现已被重新用于DDoS攻击。它是一个开源工具,允许用户通过发送大量请求来攻击目标服务器。LOIC可以单用户或多用户协同工作形成分布式攻击,从而增强攻击的威力。该工具还具有HIVEMIND模式,允许攻击者控制远程LOIC系统以执行DDoS攻击。这个功能用于控制你僵尸网络中的所有其他计算机。这个工具可用于对任何网站或服务器进行DOS攻击和DDoS攻击。最重要的是,LOIC不会隐藏你的IP地址。

机制:它可以通过TCP、UDP或HTTP请求淹没目标。

使用:通常由黑客组织如Anonymous在协调攻击中使用。

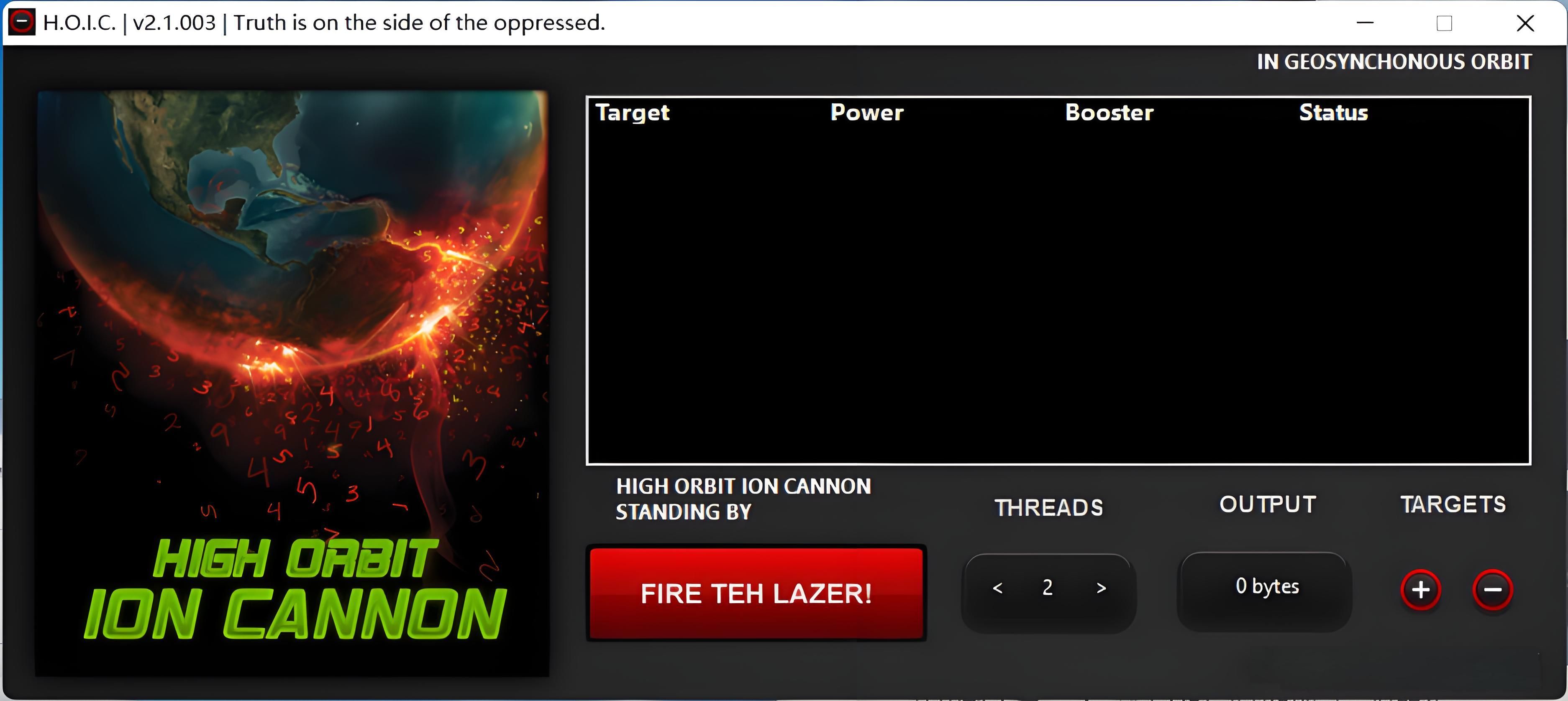

HOIC(高轨道离子炮)

描述:HOIC是LOIC的高级版本,更加强大和多功能。与LOIC不同,HOIC可以使用多个代理服务器,从而隐藏攻击者的真实IP地址。这使得追踪和阻止攻击更加困难。

机制:它可以启动自定义攻击模式的HTTP洪水,并支持“助推脚本”以提高攻击的有效性。

使用:适合于更复杂的DDoS攻击。

XOIC(极端轨道离子炮)

描述:XOIC是一种用于进行拒绝服务(DoS)和分布式拒绝服务(DDoS)攻击的工具。它设计得易于使用,即使是技术知识有限的人也能轻松上手。XOIC的开发者声称在许多方面它比LOIC更强大。该工具具有三种攻击模式。第一种模式称为测试模式,非常基础。第二种是正常的DOS攻击模式。最后一种是带有TCP/HTTP/UDP/ICMP消息的DOS攻击模式。该工具支持多种攻击方法,包括:

- TCP洪水:向目标发送大量TCP数据包,以淹没其处理合法请求的能力。

- UDP洪水:向目标发送大量UDP数据包,消耗其带宽和资源。

- HTTP洪水:生成大量HTTP请求以淹没Web服务器。

机制:它对具有IP地址、用户选择的端口和用户选择的协议的任何服务器执行DOS攻击。用户配置攻击类型(TCP、UDP或HTTP)并设置参数,例如数据包大小和线程数量。一旦配置完成,用户就可以启动攻击。然后,XOIC生成并发送大量数据包给目标,旨在淹没其资源。

僵尸网络

描述:被攻击者控制的被感染计算机(机器人)网络。这些被感染的设备可以是个人电脑、服务器、智能手机,甚至是物联网(IoT)设备。僵尸网络通常通过恶意软件传播,以感染这些设备,攻击者感染这些设备并将其置于集中控制之下。

机制:僵尸网络可以通过协调数千甚至数百万个被感染设备的行动,发起大规模的DDoS攻击。它通常可以分为感染阶段、控制阶段和攻击阶段。

示例:Mirai是一个众所周知的僵尸网络,专门针对物联网设备,用于DDoS攻击。

Slowloris

描述:一种旨在保持与目标Web服务器的多个连接打开并尽可能长时间保持打开状态的工具。它发送部分HTTP请求,占用服务器资源,使其无法为合法用户提供服务。

机制:Slowloris向目标服务器发送部分HTTP请求,但不完成它们。仅发送HTTP头信息。定期发送少量数据(HTTP头的继续)以防止服务器关闭连接。服务器为每个未完成的请求分配资源(如内存和处理能力)。大量未完成的请求会耗尽服务器资源。当服务器资源耗尽时,它无法处理新的合法请求,导致服务中断。

使用:对某些类型的Web服务器特别有效,尤其是那些连接处理能力有限的服务器。

R-U-Dead-Yet(RUDY)

描述:通过注入长表单字段提交来攻击Web应用程序。它通过POST方法执行一个长表单字段提交的DOS攻击。该工具带有交互式控制台菜单。它在给定URL上检测表单,并让用户选择应使用哪些表单和字段进行基于POST的DOS攻击。

机制:利用HTTP POST方法保持连接开放,耗尽服务器资源。

使用:对具有表单提交功能的Web应用程序特别有效。

Xerxes

描述:Xerxes是专门设计用于攻击Web服务器的工具。以其简单性和有效性而闻名,Xerxes可以通过大量请求淹没目标服务器,导致服务中断。它通常用于针对特定Web服务器的分布式拒绝服务(DDoS)攻击。

机制:Xerxes可以生成大量HTTP请求,同时发送到目标服务器。Xerxes可以伪造请求的源地址,使得服务器难以区分合法请求和恶意请求。Xerxes利用多线程或多进程技术创建大量并发连接,最大化攻击的影响。

使用:通常用于针对特定Web服务器的有针对性的DDoS攻击。

使用EdgeOne抵御DDoS攻击

本文讨论了一些最知名的DDoS攻击工具,如LOIC和HOIC。然而,DDoS的格局远不止这些示例。其他工具如HULK、DDOSIM、PyLoris、DAVOSET和Tor's Hammer利用各种攻击向量和技术实现类似的破坏性结果。

通过理解这些工具所采用的方法和机制,你可以更好地预测潜在威胁,并制定强有力的防御策略。这一知识使你能够识别网络中的脆弱性,实施适当的安全措施,并迅速响应,以最小化攻击的影响。

腾讯EdgeOne通过其多层次的防御系统提供全面的DDoS保护,以应对各种DDoS威胁,该系统旨在处理任何规模或复杂性的攻击。该平台持续监控网络流量,当检测到攻击指标时自动触发缓解措施。它利用先进的流量分析、行为模式识别和基于AI的检测算法来识别和消灭不断演变的攻击方法。EdgeOne的全球分布网络在攻击靠近源头时即可停止攻击,保障免受容量洪水、协议利用和复杂的应用层攻击的影响,避免对你的基础设施造成干扰。

在当今的威胁环境中,强大的DDoS保护不是可选的,而是确保业务连续性和数字信任的必需品。通过我们的免费试用计划体验EdgeOne企业级DDoS保护能力。我们的安全专家可以帮助评估您当前的脆弱性,并设计符合您特定需求的保护策略。