如何判断我的网络是否遭受DDoS攻击:我正在被DDoS攻击的迹象

在不断演变的网络安全威胁中,分布式拒绝服务(DDoS)攻击仍然是个人和组织面临的一项严峻挑战。DDoS攻击旨在通过过量请求使网络超负荷,从而使其无法为合法用户提供服务。鉴于其破坏潜力,及早识别DDoS攻击的迹象至关重要。

在这里,我们首先列出一些关键指标,以帮助判断您的网络是否正在遭受DDoS攻击。然后我们将详细解释DDoS攻击的类型以及如何识别它们。

DDoS攻击的迹象是什么?

如果您的网络出现以下迹象,则可能正在经历DDoS攻击:

- 异常缓慢的网络性能: DDoS攻击的初始迹象之一是网络性能显著减慢。如果访问网站、发送电子邮件或使用基于互联网的应用程序变得明显更慢且没有明确原因,这可能表明您的网络正被流量淹没。

- 特定网站或服务无法访问: DDoS攻击的明显迹象是某个特定网站或在线服务突然变得不可用。虽然由于维护或服务器问题偶尔会发生停机,但如果一个正常运行的网站或服务在较长时间内无法访问,可能正在遭受攻击。

- 互联网断开连接: 在严重情况下,DDoS攻击可能导致您的互联网服务完全断开。如果您发现无法连接到任何网站或在线服务,并且尽管排除了设备和连接的问题,此问题依然存在,您的网络可能正在经历DDoS攻击。

- 流量无故激增: 监控工具显示的入站网络流量可能会出现突然的、无法解释的激增。这通常是DDoS尝试的明显迹象。流量通常来自多个来源,这是分布式拒绝服务攻击的特征。

DDoS攻击的类型有哪些?

1. 应用层攻击

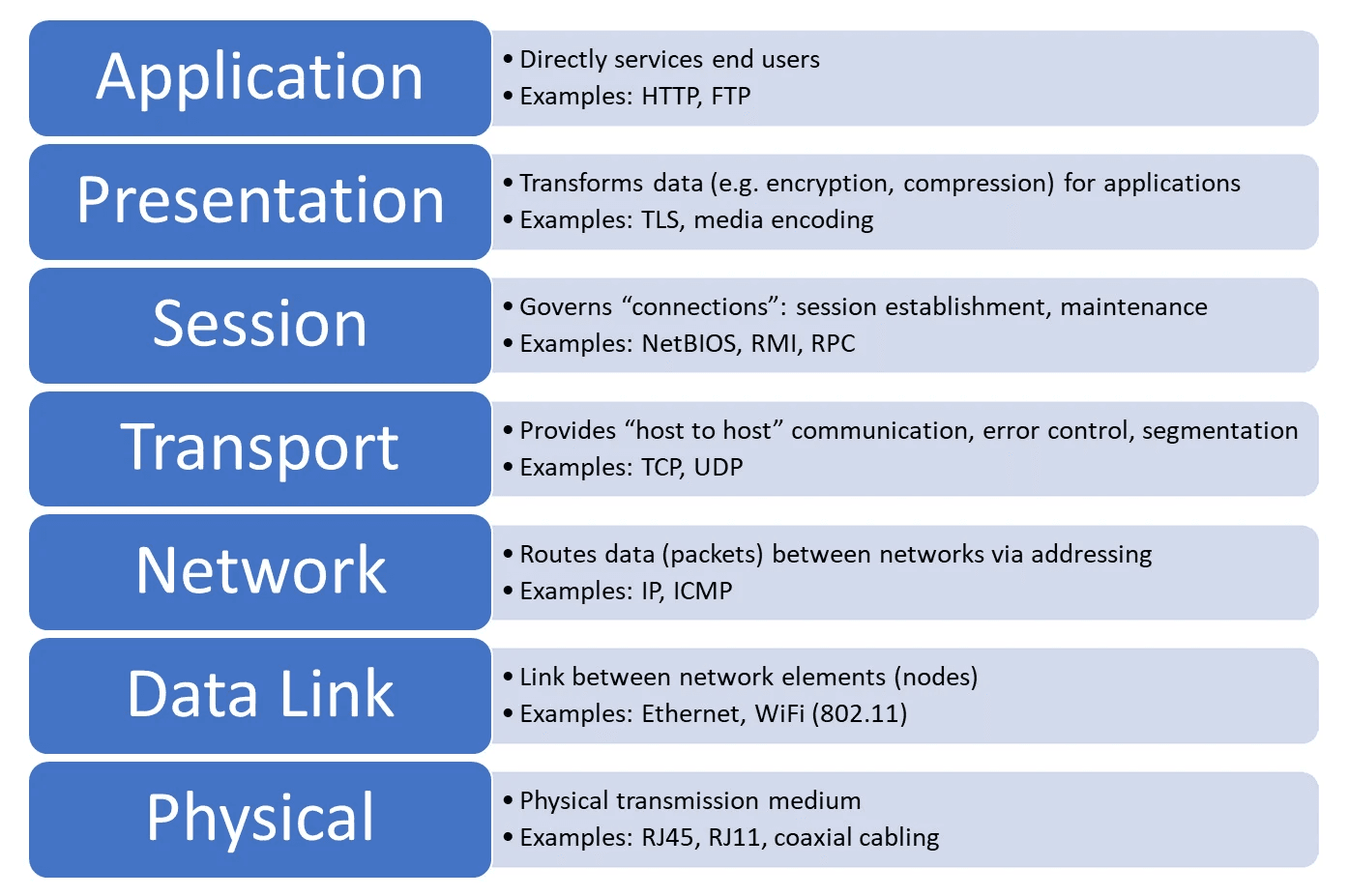

应用层攻击(第7层攻击)是针对应用层协议(如HTTP、HTTPS、DNS等)的攻击,旨在耗尽服务器资源,使其无法响应合法用户的请求。这种类型的攻击通常通过发送大量合法但恶意的请求来实现。

- HTTP洪水: 发送大量HTTP请求以耗尽Web服务器的资源。

- Slowloris: 通过保持大量HTTP连接开放来耗尽服务器的连接资源。

- DNS查询洪水: 发送大量DNS查询请求以耗尽DNS服务器的资源。

2. 协议层攻击

协议层攻击(第3/4层攻击)是针对网络协议(如TCP、UDP、ICMP等)的攻击,旨在耗尽网络设备的资源,使其无法处理合法流量。

- SYN洪水: 发送大量TCP SYN请求以耗尽服务器的连接表。

- UDP洪水: 发送大量UDP数据包以耗尽网络带宽和服务器资源。

- ICMP洪水: 发送大量ICMP Echo请求(ping)以耗尽网络带宽和服务器资源。

这些攻击在不同网络层次上的最终目标是耗尽服务器或网络资源,阻止正常访问并影响正常用户的使用。

3. 容量耗尽攻击

由于服务的带宽有限,体积攻击通过发送大量数据包耗尽网络带宽,使合法流量无法通过。

- DNS放大: 使用开放的DNS解析器,将小请求放大为大响应,从而耗尽目标的带宽。

- NTP放大: 使用开放的NTP服务器,将小请求放大为大响应,从而耗尽目标的带宽。

- SSDP放大: 使用开放的SSDP设备,将小请求放大为大响应,从而耗尽目标的带宽。

4. 资源耗尽攻击

由于服务器资源有限,资源耗尽攻击会耗尽服务器的计算资源(如CPU、内存、磁盘I/O等),使其无法处理合法请求。

- HTTP GET/POST洪水: 发送大量HTTP GET或POST请求以耗尽服务器的CPU和内存资源。

- XML炸弹: 发送特殊构造的XML数据以在解析时耗尽服务器内存。

- 哈希碰撞: 发送特殊构造的请求以在服务器处理哈希表时造成大量哈希碰撞,耗尽CPU资源。

5. 连接耗尽攻击

由于服务器的并发连接数量有限,连接耗尽攻击旨在耗尽服务器的连接资源,使其无法建立新连接,从而影响正常客户的使用。

- Slowloris: 通过保持大量HTTP连接开放来耗尽服务器的连接资源。

- TCP连接洪水: 发送大量TCP连接请求以耗尽服务器的连接表。

- SYN洪水: 发送大量TCP SYN请求以耗尽服务器的连接表。

如何识别DDoS攻击?

了解不同的攻击方法和工作原理,很容易判断您是否遭遇DDoS攻击。

1. 应用层攻击

- 最直观的感觉是网站或应用加载缓慢或无法访问。

- 通过检查服务器性能,可以发现CPU和内存使用率飙升。

- 使用Web服务器日志和应用日志查看大量HTTP请求,大多数都是对单一接口的重复访问。

- 通过使用流量监控工具(如Wireshark、NetFlow)分析流量模式,发现有异常流量超过预期。这些流量通常是规律性的,例如在一天中的固定时间出现。

2. 协议层攻击

- 直观感受与应用层攻击类似,都是网络连接延迟增加。

- 服务器连接表被耗尽,无法建立新连接,导致无法访问。

- 不同之处在于,由于仅仅是大量的第3/4层请求,业务侧不会收到大量HTTP请求,而应用层日志往往更加隐蔽。

- 因为有大量的TCP SYN请求、UDP数据包或ICMP Echo请求,因此可以在网络设备日志和防火墙日志中看到大量的TCP SYN请求、UDP数据包或ICMP Echo请求。

3. 容量耗尽攻击

- 网络带宽被耗尽,合法流量无法通过。可以通过网格带宽监控工具看到异常带宽使用请求。

- 由于有大量的放大响应包,可以通过流量监控工具分析流量模式以识别放大响应包。

- 这个过程还伴随着网络设备(如路由器和交换机)的性能下降。

如何应对DDoS攻击?

如果您怀疑您的网络正受到DDoS攻击,需立即采取行动:

- 联系您的ISP: 通知您的互联网服务提供商潜在的DDoS攻击。他们可以通过重新路由流量或实施过滤器来阻止恶意流量。

- 使用DDoS缓解工具: 使用专门用于DDoS缓解的服务或工具。这些工具可以吸收或偏转过量流量,保护您网络的完整性。

- 分析并适应: 攻击后,分析其性质和影响。利用这些信息增强您网络的防御能力,以应对未来的事件。

结论

为了增强攻击效果,攻击者通常结合使用多种攻击方式进行联合攻击,造成全方位的影响。这些影响通常非常明显。从主观体验来看,异常流量、访问响应缓存甚至失败,以及异常高的机器负载等,都可以判断发生了DDoS攻击。

识别DDoS攻击的迹象是防御它们的第一步。随着网络威胁的持续演变,保持信息灵通和准备充分至关重要。通过了解此类攻击的指标以及知道如何应对,您可以保护您的网络免受重大损害,并确保其在未来威胁下的韧性。

Tencent EdgeOne提供强大的DDoS保护,这是维护网站和服务可用性与安全性的核心要素。以下是一些主要优势:

- 全面保护: EdgeOne提供广泛的DDoS保护,抵御各种类型的攻击,确保您的服务保持在线且不受影响。

- 实时警报: 平台具有实时警报功能,通知管理员正在进行的攻击,便于快速响应和缓解。

- 详细攻击日志: 控制台中提供详细的攻击尝试日志,提供透明度并帮助制定未来的预防策略。

- 全球覆盖: EdgeOne在全球设有边缘服务器,确保流量能够高效地重新路由和管理,为全球用户提供无缝服务。

这些功能共同构成了一种坚韧的安全基础设施,能够抵御复杂的DDoS威胁。如果您的网络正在遭受DDoS攻击,请及时联系我们以获取进一步的帮助。