HULK攻击工具:如何识别和缓解Web服务器中的HTTP GET洪水

理解HULK

什么是HULK攻击?

HULK(HTTP Unbearable Load King)是一种复杂的拒绝服务(DoS)攻击工具,旨在通过生成大量HTTP GET请求来压垮Web服务器。它使用不同的技巧绕过标准安全措施,如速率限制和入侵检测系统(IDS)。HULK攻击非常有效,因为它们利用智能技巧,例如动态创建新的URL、伪造请求头以及淹没会话。这使得攻击隐蔽且难以察觉。

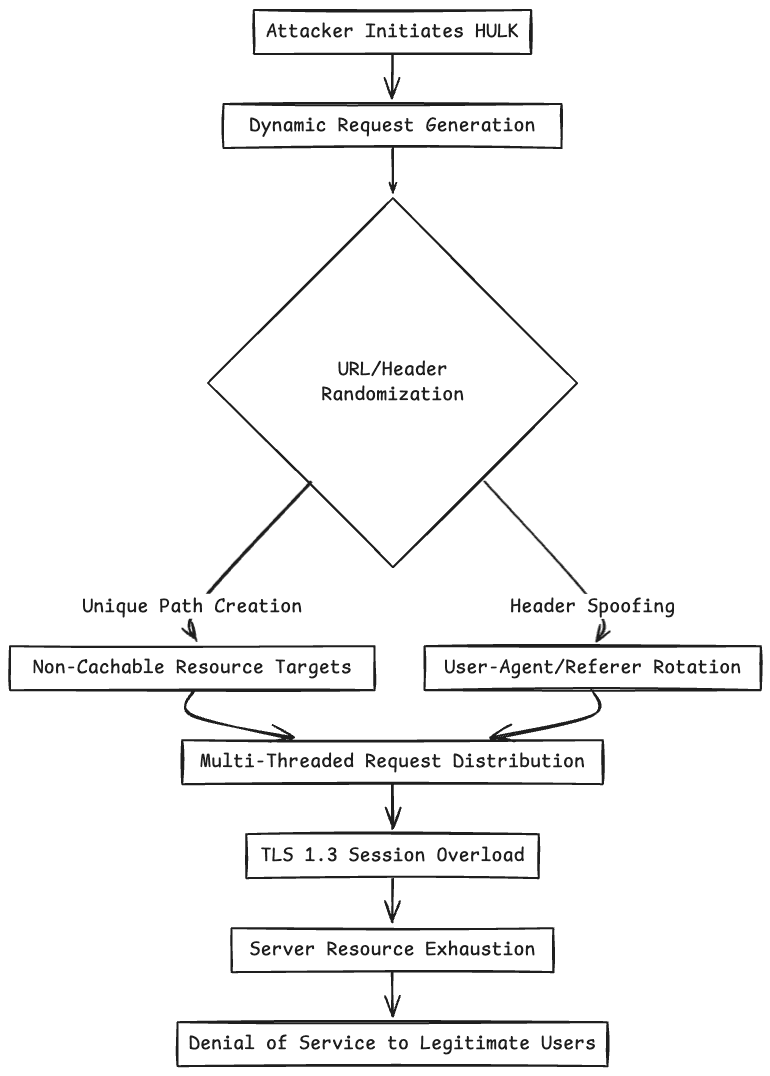

HULK攻击工作流程

HULK采用逐步的方法发起攻击,专门设计用来躲避常规的速率限制和入侵检测系统(IDS)。以下是其攻击过程的简单分解:

关键规避技术

- 动态创建URL

- 创建无法缓存的URL(例如

/product?random=123abc),以绕过CDN设置的缓存系统。攻击者通常会在这些URL中添加随机部分(例如token=eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.XtZbQZvNjJlZmVlZw),使每个链接唯一。这帮助他们绕过缓存限制和控制措施。

- 头部伪装

- 轮换超过1200个User-Agent字符串,例如:

Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36。它还可以更改X-Forwarded-ForIP地址。此外,它可以伪装如Accept-Language、Cookie和Cache-Control等头部,使其看起来像真实用户在浏览。例如:

GET /api/v1/resource HTTP/1.1

Host: example.com

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36

X-Forwarded-For: 192.168.1.1, 203.0.113.1

Cache-Control: no-cache - 会话洪水

- 通过使用改进的安全协议创建数千个同时的TLS 1.3会话。这利用了服务器会话管理中的弱点,导致内存问题和连接短缺。黑客通常针对TLS 1.3,因为其更快的握手过程使他们能够以更高的速度创建会话。

检测HULK驱动的HTTP GET洪水

检测指标

| 类别 | 红旗 | 工具/方法 |

|---|---|---|

| 流量量 | GET请求突然增加10倍以上(例如,50k/min → 500k/min) | NetFlow分析器(Wireshark)、云监控(腾讯云监控、AWS CloudWatch、Google Stackdriver)。 |

| 请求模式 | 高URL熵(>4.0香农值) 重复模式带有轻微变体 | 日志分析(ELK Stack)、URI频率映射(GoAccess)。 |

| IP行为 | 来自IP压力池的流量(例如 192.168.1.0/24范围)。 | IP声誉数据库(AbuseIPDB、Spamhaus DROP List)、GeoIP追踪。 |

| 服务器健康 | CPU利用率 >90%,连接超时和内存耗尽 | 系统监控(Prometheus、Datadog)、应用性能指标。 |

逐步检测过程

- 基线建立

- 使用工具如 Grafana建立流量基线:

- 每分钟平均请求(RPM)

- 唯一URI模式

- 会话持续时间分布

- 异常警报

- 配置SIEM系统(Splunk、Elastic Stack)并使用自定义规则:

index=web_logs

| stats count as request_count

| where http.method == "GET"

| group by ip

| threshold request_count > 5000, count where _time > now() - 5m - 设置警报:

- RPM超过5,000

- 熵分数大于4.2的URL

- TLS会话建立的突然激增

- 取证分析

- 搜索日志以查找HULK签名:

grep -E "^GET|User-Agent:HULK|X-Forwarded-For:127\.0\.0\.1" /var/log/nginx/access.log - 使用 Wireshark分析数据包捕获以查找重复的攻击模式。

缓解框架

防御层

缓解策略比较

| 策略 | 优点 | 缺点 |

|---|---|---|

| 速率限制 | 快速阻止恶意IP | 可能会影响合法用户在促销期间的体验 |

| WAF规则 | 阻止已知攻击模式(例如HULK/1.0 User-Agent) | 需要不断更新规则 |

| IP黑名单 | 对压力IP立即生效 | 易受IP轮换和僵尸网络使用的影响 |

高级缓解策略

- 动态速率限制

- 实施 Nginx

limit_req_zone与 动态阈值:

limit_req_zone $binary_remote_addr zone=dl:10m rate=1r/s;

location / {

limit_req zone=dl;

} - 利用当今现代ADC的全局速率限制功能,以获得更好的分布式保护。

- 挑战-响应机制

- 在高风险端点(例如登录页面)部署CAPTCHA。

- 集成客户端熵验证以区分人类用户和机器人。例如:

// 注意:calculateEntropy函数是一个简化示例,但实际上可能需要更复杂的实现才能准确计算熵。

function calculateEntropy(str) {

const charSet = new Set(str);

const len = str.length;

const entropy = [...charSet].reduce((sum, char) => {

const p = str.split(char).length - 1;

return sum - (p / len) * Math.log2(p / len);

}, 0);

return entropy;

}

// 客户端验证

function validateRequest() {

const entropyScore = calculateEntropy(document.userAgent + window.location.href);

if (entropyScore < 4.5) {

// 这是一个假设的方法,用于将挑战令牌发送给客户端。在实践中,这可能涉及集成第三方CAPTCHA服务或使用特定Web应用防火墙(WAF)提供的客户端身份验证功能。

edgeone.sendChallengeToken();

}

} - TLS会话管理

- 优化 Apache 会话缓存:

SSLSessionCache shmcb:/run/shm/sssession_cache(102400)

SSLSessionCacheSize 102400

SSLSessionTimeout 10m - 为了获得高级保护,请启用下一代防火墙中的会话劫持缓解功能。

IP压力器

合法使用与恶意使用

| 方面 | 合法使用 | 恶意使用 |

|---|---|---|

| 流量模式 | 可控的爆发,具有明确的测试计划 | 随机的高流量洪水 |

| 协议多样性 | 仅限HTTP/HTTPS | 混合UDP/ICMP/HTTP负载 |

| 法律合规 | 遵守服务提供商的条款 | 违反CFAA、GDPR及其他网络安全法 |

识别压力流量

- 行为分析:

- 寻找地理上分散的流量激增(例如,5分钟内来自东欧的10,000个IP)。

- 数据包分析:

- 使用tcpdump检查数据包负载以查找压力器签名:

tcpdump -i eth0 -n 'tcp port 80 and http.request.method == "GET"' - 声誉信息源:

- 将IP与MaxMind GeoLite2和行业领先的威胁信息源进行交叉引用。

案例研究

攻击场景

一家中型电子商务平台在“黑色星期五”期间遭遇了一次每分钟800,000个请求的攻击,导致停机45分钟,损失20万美元的销售额。

响应工作流程

- 流量分析

- Darktrace检测到60%的流量来源于与Luminati压力服务相关的IP。

- ELK Stack显示98%的请求针对

/api/cart,并带有随机查询参数。

- 缓解步骤

- 紧急速率限制:

limit_req_zone $binary_remote_addr zone=emergency:10m rate=100r/m;

location /api/cart {

limit_req zone=emergency;

} - IP封锁:

- 将Spamhaus DROP List中的IP同步到防火墙:

// 企业级防火墙的示例规则模板

{

"action": "block",

"priority": 1,

"source_ip": "192.0.10.0/24",

"geolocation": ["CN", "US"]

} - CAPTCHA集成:

- 为API端点启用基于风险的验证,以平衡安全性和可用性。

- 攻击后措施

- NGINX优化:

worker_processes auto;

events {

worker_connections 4096;

}

http {

keepalive_timeout 65s;

...

} - 威胁情报合作伙伴关系:

- 订阅了提供实时攻击模式检测的供应商,以应对HULK变种等新兴威胁。

结果

- 后续攻击中的停机时间从45分钟减少到2分钟。

- 经过精细化WAF规则后,误报率下降了85%。

- 通过主动措施,年度DDoS缓解成本减少了$40,000。

主动防御清单

基础设施加固

- 设置Nginx/Apache连接限制:

worker_processes 4;

events {

worker_connections 4096;

} - 在Linux内核上启用SYN Cookies:

net.ipv4.tcp_syncookies = 1

net.ipv4.tcp_max_syn_backlog = 65535 监控与警报

- 部署行为分析平台以检测异常流量模式。

- 配置Prometheus警报:

- alert: HighRequestRate

expr: rate(http_requests_total[5m]) > 1000

for: 10m

labels: severity=high 事件响应

结论

HULK和IP压力攻击确实对组织构成严重威胁。然而,通过采用包括流量分析、速率限制和基础设施优化在内的全面防御策略,可以大大降低其影响。对于那些强调零信任架构并需要超低延迟的组织,EdgeOne 提供了一些出色的解决方案:

近源清洗: EdgeOne通过 Anycast技术(中国大陆的单播)提供边缘安全,实现近源清洗和攻击流量向附近ISP节点分散,从而实现超过15 Tbps的全球保护,超越了历史上最大的DDoS攻击。

AI智能识别: EdgeOne利用AI分析准确识别恶意请求,减少误报,并提供高效、自适应、低维护的DDoS保护。它在几秒钟内屏蔽超过99.995%的DDoS攻击。

一站式解决方案: EdgeOne为互联网企业提供一体化的安全和加速解决方案,解决网络性能和安全挑战,相比独立解决方案具备更高的成本效益和降低的管理成本。

通过使用 EdgeOne DDoS保护,企业可以确保在线服务的可用性和性能,即使在面临大规模DDoS攻击时。

关于HULK攻击的常见问题

1. 什么是HULK攻击?

HULK(HTTP Unbearable Load King)是一种复杂的拒绝服务(DoS)攻击工具,旨在通过生成大量HTTP GET请求来压垮Web服务器。

2. HULK攻击如何绕过安全措施?

HULK攻击使用动态生成无法缓存的URL、伪装请求头和会话洪水等技术,绕过标准速率限制和入侵检测系统。

3. 如何检测HULK攻击?

检测HULK攻击的指标包括GET请求量的突然激增、高URL熵值以及来自已知攻击IP池的流量。

4. 应该采取什么措施来缓解HULK攻击?

缓解策略包括实施速率限制、使用Web应用防火墙(WAF)规则、管理IP黑名单,以及在高风险端点部署挑战-响应机制(如CAPTCHA)。

5. HULK攻击有多严重?

HULK攻击可能导致高服务器负载和服务中断,从而造成经济损失和组织声誉受损。

6. 如何优化基础设施以抵御HULK攻击?

优化基础设施可以包括设置连接限制、启用SYN cookies以及部署行为分析平台以监控异常流量模式。

7. HULK攻击可以从多个IP地址发起吗?

是的,HULK攻击可以使用僵尸网络或IP压力服务从多个IP地址发起,这使得阻止它们更加棘手。

8. 在服务器日志中如何识别HULK攻击的迹象?

您可以在服务器日志中发现大量来自一个或几个IP地址的GET请求。此外,您可能还会注意到URL中存在一些重复模式,仅有少许变化。

9. 组织如何为潜在的HULK攻击做好准备?

为了做好准备,组织应定期检查其安全性,建立强大的流量监控系统,并确保他们有应对事件的计划。

10. 有没有推荐的工具用于检测HULK攻击?

推荐的HULK攻击检测工具包括NetFlow分析器(如Wireshark)、日志分析工具(如ELK Stack)和应用性能监控解决方案(如Prometheus)。

11. AI在抵御HULK攻击中发挥什么作用?

AI可以通过实时分析流量模式、识别恶意请求并减少误报,从而增强防御机制,有助于更快的威胁缓解。

12. 为了应对HULK攻击,安全措施应该多久更新一次?

建议定期检查和更新安全措施——理想情况下,每三个月一次。当然,如果出现重大安全问题或发现漏洞,应立即进行仔细审查。

13. HULK攻击与其他类型DDoS攻击有什么区别?

HULK攻击专门针对Web服务器,通过HTTP GET请求发起,并采用规避技术,而其他DDoS攻击可能使用不同的协议(如UDP或ICMP)和方法来淹没资源。