ウェブアプリケーションを保護する方法:実践的なセキュリティガイド

10年前、ウェブアプリケーションのセキュリティはほとんどの開発チームにとって軽視されていました。今日では、それはビジネスにとって重要な必要条件となっています。見出しが物語っています:大手ブランドが恥ずかしいデータ漏洩を被り、顧客データが暴露され、回復に数百万ドルが費やされる—しばしば基本的なセキュリティの見落としによるもので、簡単に対処できたはずの問題です。

開発チームはしばしばアプリケーションを急いで本番環境に投入し、後になって脆弱性を発見します。現実は厳しいです:ウェブアプリケーションは常に攻撃を受けています。シンプルな問い合わせフォームから複雑なeコマースプラットフォームまで、すべての公に向けられたアプリは毎日数十回、場合によっては数百回の攻撃を受けています。問題は、攻撃者があなたのアプリケーションを標的にするかどうかではなく、いつ、そしてどれだけ執拗に攻撃してくるかということです。

ウェブアプリケーションは特に脆弱です。なぜなら、インターネット接続を持つ誰もがアクセスでき、しばしば支払い情報や個人情報などの敏感なデータを扱うからです。企業のファイアウォールの背後に隠された内部システムとは異なり、ウェブアプリは最前線でさらされています。攻撃がますます巧妙になる中、昨年のセキュリティ慣行を単純に守るだけでは不十分です。あなたのアプリケーションが必要とする具体的なセキュリティ対策について詳しく理解するためには、私たちの詳細なガイドをご覧ください ウェブアプリケーションのセキュリティ要件.

ウェブアプリケーションの脆弱性を理解する

保護策を実装する前に、何に対して防御しているのかを理解することが重要です。ウェブアプリケーションは通常、いくつかの一般的な攻撃ベクターに直面します:

- インジェクション攻撃(SQL、NoSQL、OSコマンドインジェクション)

- クロスサイトスクリプティング(XSS)

- 認証およびセッション管理の欠陥

- セキュリティの誤設定

- クロスサイトリクエストフォージェリ(CSRF)

- 既知の脆弱性を持つコンポーネントの使用

これらは理論上の脅威ではありません。実際に、あらゆる規模の組織に対して毎日悪用されています。これらの脆弱性の詳細な内訳とそれがアプリケーションに与える影響については、私たちの詳細なガイドをご覧ください ウェブアプリケーションの脆弱性.

ウェブアプリケーションを保護するための必須対策

1. 強力な認証を実装する

認証は、ユーザーが主張する通りの人物であることを確認します—これはあらゆるアプリケーションの第一の防御線です。シンプルなパスワードシステムは、今日の脅威の風景ではもはや十分な保護を提供しません。強力な認証は、複数の検証要素と安全なセッション管理を取り入れます。現在のベストプラクティスには、複雑なパスワードポリシーの強制、失敗した試行後のアカウントロックアウトの実施、定期的なパスワード変更の要求が含まれます。

多要素認証は、特に敏感なデータを扱うアプリケーションにとって贅沢品から必要不可欠なものへと移行しました。ユーザーが知っているもの(パスワード)に加えて、持っているもの(モバイルデバイスなど)または自分自身であるもの(生体認証)を要求することによって、セキュリティの障壁は大幅に向上します。

例:金融サービスアプリケーションは、パスワードと時間ベースの検証コードの両方を必要とする多要素認証を実装しました。他のサイトから漏洩したパスワードを使用して攻撃者が認証情報詰め込み攻撃を行った際、2番目の認証要素がアカウント乗っ取りを防ぎました。有効なパスワードがあっても、攻撃者は必要な検証コードを生成できず、顧客アカウントを保護しました。

2. すべての入力を検証する

ユーザー入力は、ウェブアプリケーションへの攻撃の主要な入り口です。アプリケーションに入るすべてのデータ—フォーム、URL、クッキー、API呼び出しからのもの—は潜在的に悪意のあるものとして考慮すべきです。適切な検証とは、入力が期待される形式に合致し、許可された範囲内にあり、許可された文字のみを含むことを確認することを意味します。

クライアント側の検証は便利ですが、攻撃者は簡単にそれを回避できます。サーバー側の検証は、最終的なゲートキーパーとして依然として重要です。最も安全なアプローチは、ホワイトリスト検証(許可されたものを正確に指定する)を使用することであり、ブラックリスト検証(知られている悪い入力をブロックしようとする)のように、新しい攻撃パターンが常に現れる中で有効です。

例:あるeコマースプラットフォームは、その製品検索機能を通じてSQLインジェクション攻撃を受けました。アルファベットと特定の記号のみを受け入れる厳格なサーバー側の入力検証を実施した後、攻撃は停止しました。システムはすべてのユーザー入力を消毒し、疑わしいパターンをログに記録することで、脆弱性を減少させながらスムーズなユーザーエクスペリエンスを維持しています。

3. パラメータ化されたクエリを使用する

SQLインジェクション攻撃は、十分に理解されているにもかかわらず驚くほど一般的です。これらの攻撃は、アプリケーションがユーザー入力を直接SQLコマンド文字列に連結してデータベースクエリを構築する際に成功します。パラメータ化されたクエリは、この問題を解決します。SQLコードとユーザーが提供したデータを分離します。

この分離により、データベースは常にユーザー入力をデータとして扱い、決して実行可能なコードとして扱うことはありません。ほとんどの最新のプログラミングフレームワークやライブラリはパラメータ化されたクエリをサポートしており、実装も簡単です。パフォーマンスへの影響は微々たるものですが、セキュリティ上の利益は膨大です。

例:学生記録を保存している大学のポータルは、検索機能を通じてSQLインジェクションに対して脆弱でした。パラメータ化されたクエリに切り替えたことで、アプリケーションは学生ID入力をSQLコマンドの一部としてではなく、データパラメータとして扱うようになりました。攻撃時に悪意のあるSQL断片が含まれていても、それらはリテラルな検索テキストとして扱われ、データベースの整合性を保ちながら完全な機能を維持しました。

4. 適切なセッション管理を実装する

ウェブアプリケーションは、リクエスト間の状態を維持するためにセッションを使用しますが、不適切なセッション管理は深刻なセキュリティリスクを引き起こします。安全なセッション処理には、暗号的に強いランダムなセッション識別子の生成、適切なクッキーセキュリティ属性の設定、アイドルおよび絶対タイムアウトの実装、ログアウトやパスワード変更後のセッションの適切な無効化など、いくつかの重要な要素に注意を払う必要があります。

セッション固定やセッションハイジャック攻撃は、これらの要素が見落とされると成功します。最新のフレームワークは安全なセッション管理ツールを提供しますが、設定の詳細は非常に重要です。

例:オンラインバンキングアプリケーションは、15分のアイドルタイムアウトと敏感な取引のための強制再認証を実装しました。顧客が公共のコンピュータでログインしたが、ログアウトを忘れた場合、セッションは自動的にその後すぐに期限切れになりました。その日の後半に同じコンピュータを使用している他の人はアカウントにアクセスできず、金融情報への不正アクセスを防ぎました。

5. コンテンツセキュリティポリシーを実装する

コンテンツセキュリティポリシー(CSP)は、ウェブブラウザにとってのセキュリティガードのように機能し、サイトを表示する際にどのリソースをロードできるかを制御します。スクリプト、スタイル、画像、その他のコンテンツの承認されたソースを指定することにより、CSPは攻撃者がページに悪意のあるコードを注入する方法を見つけた場合でも、ブラウザがそれを実行するのを防ぎます。

強力なCSPを実装するには慎重な計画が必要ですが—特に複雑なアプリケーションの場合—XSS攻撃に対する保護を提供することが努力に値します。まずは報告専用ポリシーから始めて問題を特定し、その後徐々に制限を厳しくします。

例:あるニュースサイトは、特定の信頼できるドメインからのみスクリプトを読み込むことを許可する厳格なCSPを実装しました。悪意のある行為者がコメントフォームを通じてスクリプトタグを注入しようとした際、ブラウザはポリシーに違反するため、それを実行することを拒否しました。これにより、初期のXSS脆弱性にもかかわらず攻撃が防止され、開発者は基盤となる入力検証の問題を修正する時間を得ました。

6. あらゆる場所でHTTPSを有効にする

HTTPSは、ユーザーのブラウザとウェブサーバー間を移動するデータを暗号化し、盗聴、データ改ざん、および資格情報の盗難を防ぎます。Let's Encryptのような無料の証明書機関があり、パフォーマンスのオーバーヘッドも最小限であるため、敏感なデータを暗号化せずに送信する理由はありません。

基本的な暗号化を超えて、適切なHTTPSの実装には、安全な構成、HTTP厳格トランスポートセキュリティ(HSTS)、および自動的なHTTPからHTTPSへのリダイレクトが含まれます。これらの措置はダウングレード攻撃から保護し、ユーザーが常に安全に接続することを保証します。

例:ある医療患者ポータルは、ログインおよび支払い画面だけでなく、すべてのページでHTTPからHTTPSに切り替えました。後に、患者がホテルのネットワークから自分の記録にアクセスした際、接続を傍受しようとする者は暗号化されたデータしか見ることができませんでした。HTTPSの実装は、危険にさらされたネットワーク環境でも敏感な医療情報を保護しました。

7. 最小特権の原則を実践する

最小特権の原則とは、ユーザーやシステムにその機能を実行するために必要な最低限のアクセス権のみを付与することを意味します。この基本的なセキュリティ概念は、資格情報が侵害されたり脆弱性が悪用された場合でも、攻撃者ができることを制限します。

最小特権を実装するには、役割の定義、定期的な権限監査、コンポーネントが最小限の必要なアクセスで動作するように設計することが必要です。初めはより多くの計画が必要ですが、このアプローチは侵害の影響を劇的に減少させます。

例:ある企業管理システムは、ユニバーサル管理者権限の代わりに役割ベースの権限を使用してアクセス制御を再設計しました。後にフィッシング攻撃を通じてアカウントが侵害された際、攻撃者はシステム全体の管理機能ではなく、特定のレポートへのアクセスのみを得ました。これにより、侵害の影響が制限され、セキュリティチームが重大なシステムに影響が及ぶ前に異常な活動を検出する時間が提供されました。

8. 依存関係を更新し続ける

現代のウェブアプリケーションは通常、脆弱性を導入する可能性のある数十のサードパーティライブラリやフレームワークに依存しています。2025年に発見されたNext.jsミドルウェア実装の重大な脆弱性(CVE-2025-29927)は、このリスクを完璧に示しました。この脆弱性により、攻撃者はx-middleware-subrequestヘッダーを偽造することで認証やルート保護メカニズムをバイパスできるようになりました。11.1.4から15.2.3までのすべてのバージョンに影響を与え、運用展開の82%以上を占めるこの単一のフレームワークの欠陥は、無数のアプリケーションを潜在的な妥協にさらしました。

依存関係を定期的に更新することは不可欠ですが、困難です。使用しているバージョンを追跡し、これらのコンポーネントのセキュリティ通知を監視し、脆弱性が発見された際に迅速に更新を適用するための体系的なプロセスを確立してください。自動化ツールが役立つことがありますが、更新リスクを評価するためには人間の監視も必要です。

例:古いeコマースフレームワークを使用していた小売ウェブサイトは、既知の脆弱性を悪用されて侵害されました。回復後、同社は開発中に脆弱なコンポーネントをフラグ付けする自動依存関係スキャンを実装しました。このシステムは、開示後すぐに支払いライブラリの重大な脆弱性に関する警告を開発者に送り、攻撃者が悪用する前に更新できるようにしました。

9. セキュリティヘッダーを実装する

HTTPセキュリティヘッダーは、ブラウザにウェブサイトのコンテンツをどのように扱うかを指示し、一般的な攻撃に対する防御層を追加します。これらは実装が簡単でありながら、重要な保護を提供します。主要なセキュリティヘッダーには、Content-Security-Policy、X-Content-Type-Options、X-Frame-Options、Strict-Transport-Securityが含まれます。

これらのヘッダーは、クリックジャッキングを防止し、XSSリスクを減少させ、MIMEタイプスニッフィングをブロックし、安全な接続を強制します。各ヘッダーは特定の攻撃ベクターに対処し、一緒に使用することでより堅牢なセキュリティ姿勢を作り出します。

例:ある政府サービスポータルは、Content-Security-PolicyやX-Frame-Optionsを含む包括的なセキュリティヘッダーを実装しました。後に攻撃者が詐欺サイトの不可視フレーム内にポータルを埋め込もうとした際、ブラウザは悪意のあるページ内に政府サイトを表示することを拒否し、ユーザーを精巧な資格情報盗難のスキームから守りました。

10. 定期的なセキュリティテスト

セキュリティは「設定して忘れる」機能ではなく、継続的な検証が必要です。定期的なテストは、攻撃者が悪用する前に脆弱性を特定します。特にアプリケーションが新しい機能や更新で進化するにつれて重要です。

包括的なテスト戦略には、OWASP ZAPのようなツールを使用した自動スキャン、ビジネスロジックの欠陥に焦点を当てた手動テスト、そして重要なアプリケーションのペネトレーションテストが含まれます。重要なのは、セキュリティテストを開発に統合することであり、アフターサポートとして扱わないことです。

例:あるサービス提供者は、開発パイプラインに自動セキュリティスキャンを統合しました。開発者が新機能を実装する際に知らずにクロスサイトスクリプティングの脆弱性を導入した際、自動スキャンがコードが本番に到達する前にそれをキャッチしました。これにより、数千人の顧客に影響を及ぼす可能性があった重大なセキュリティインシデントが防止されました。

ウェブアプリケーションのための多層防御戦略の実装

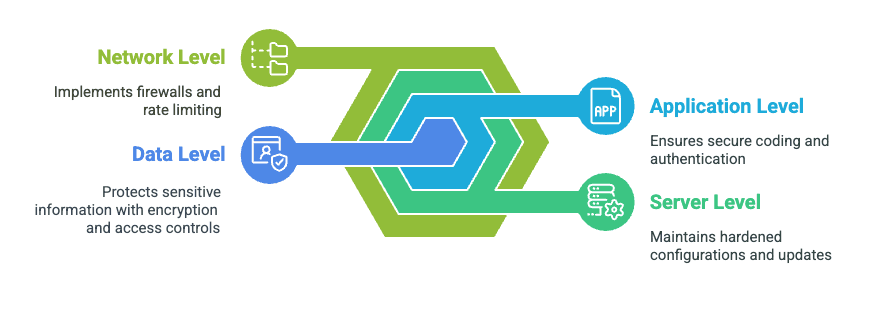

個々のセキュリティ対策は失敗する可能性があります—だからこそ多層防御が重要です。このアプローチは、複数の保護層を実装し、1つが失敗しても他が残るようにします。それは、単なるドアのロックではなく、複数のセキュリティガードを持つことのようです。

ウェブアプリケーションに対する効果的な多層防御は、いくつかのレベルでのセキュリティを必要とします:

- ネットワークレベル(ファイアウォール、レート制限)

- サーバーレベル(強化された構成、更新)

- アプリケーションレベル(安全なコーディング、認証)

- データレベル(暗号化、アクセス制御)

これらの層が連携して機能することで、たとえ洗練された攻撃者でも防御を突破するのは大きな挑戦となります。

結論

ウェブアプリケーションのセキュリティは、一度きりのプロジェクトではなく、脅威の風景とともに進化する継続的なプロセスです。ここに示した対策はリスクを大幅に減少させる基盤を提供しますが、特定のアプリケーションのニーズに合わせて調整され、継続的に維持される必要があります。

最も成功するアプローチは、認証とデータ処理コンポーネントのセキュリティから始めることです—これらの領域は通常、最も高いリスクを提示します。その後、アプリケーションの独自のリスクプロファイルに基づいて他の保護策を段階的に実装します。

完璧なセキュリティは存在しないことを忘れないでください。目標は、攻撃者があなたのアプリケーションを攻撃するのが困難で高コストであるように、他の容易なターゲットと比較して高いハードルを設定することです。これらのセキュリティ対策を思慮深く実装することで、その目標は達成可能になります。

ウェブアプリケーション保護の強化にEdgeOneを試す

ウェブアプリケーションの追加の保護層を探していますか? EdgeOneは、DDoS保護、ウェブ保護、およびボット管理を従来のセキュリティソリューションの複雑さなしに提供します。今すぐ無料トライアルを開始し、EdgeOneが最小限の構成作業でウェブアプリケーションのセキュリティ姿勢を強化する方法を確認してください。

FAQ

Q1: 最も一般的なウェブアプリケーションの脆弱性は何ですか?

A1: インジェクション攻撃(特にSQLインジェクション)とクロスサイトスクリプティング(XSS)が依然として最も一般的な脆弱性であり、攻撃者が未消毒の入力を介して悪意のあるコードやコマンドを実行することを可能にします。

Q2: ウェブアプリケーションの脆弱性をどのくらいの頻度でスキャンすべきですか?

A2: 重要なコード変更や依存関係の更新の後には少なくともスキャンを行うべきですが、理想的にはCI/CDパイプラインでのリアルタイム保護のために継続的なセキュリティスキャンを実施するべきです。

Q3: WAF(ウェブアプリケーションファイアウォール)はアプリケーションを保護するのに十分ですか?

A3: いいえ、WAFは一般的な攻撃に対する貴重な保護を提供しますが、安全なコーディングプラクティスや適切な認証を含む包括的なセキュリティ戦略の一部であるべきです。

Q4: ウェブアプリケーションのAPIをどのように保護できますか?

A4: APIを保護するためには、強力な認証、レート制限、入力検証を実施し、各APIエンドポイントに対して適切な認可チェックを確保することが重要です。

Q5: ウェブアプリケーションのセキュリティを改善するための最初のステップは何ですか?

A5: アプリケーションコンポーネントのインベントリを作成し、高リスクの問題を特定するための基本的な脆弱性スキャンを行い、次に認証の弱点や入力検証の問題を優先的に修正することから始めてください。