ウェブアプリケーションの脆弱性:2025年にすべての開発者が知っておくべきこと

アプリケーションがますます複雑で相互接続されるにつれて、それらが直面するセキュリティの脆弱性も進化し続けています。開発者にとって、これらの脆弱性を理解することはもはや選択肢ではなく、プロフェッショナルなソフトウェア開発の基本的な側面であり、ウェブアプリケーションセキュリティのコアコンポーネントです。あなたがセキュリティ専門家でなくても、一般的なウェブアプリケーションの脆弱性に関する実用的な知識を持つことで、コードの品質とセキュリティを大幅に向上させることができます。

このガイドは、日常の開発作業で最も遭遇する可能性のある脆弱性に焦点を当て、それに対処するための実践的なアプローチを提供します—あなたがセキュリティの専門家になる必要はありません。

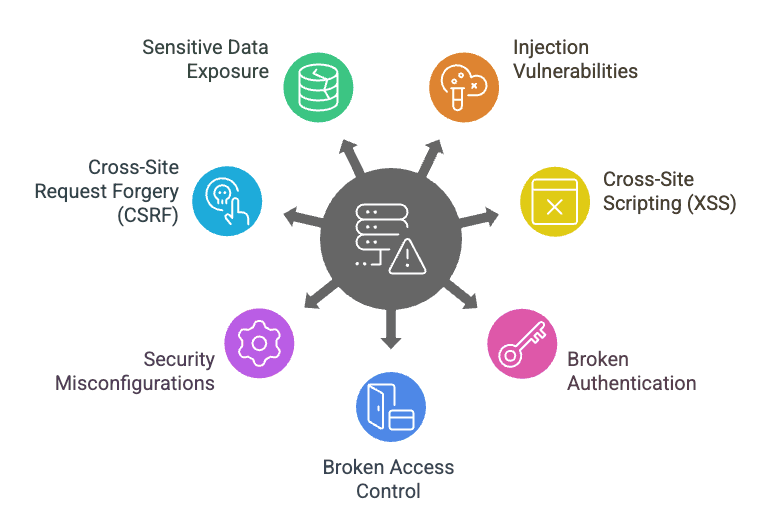

最も一般的なウェブアプリケーションの脆弱性

1. インジェクション脆弱性

インジェクション脆弱性は、数十年にわたって十分に文書化されているにもかかわらず、依然として脅威の景観を支配しています。これらの欠陥は、アプリケーションがユーザー提供データを正しく検証、フィルタリング、またはサニタイズせずに、SQLエンジン、NoSQLデータベース、オペレーティングシステムコマンド、XMLプロセッサ、またはORMツールなどのインタープリタで使用する場合に発生します。攻撃者は、作成された入力を送信してインタープリタを騙し、意図しないコマンドを実行させたり、不正アクセスしたりします。その影響は深刻で、データの盗難や操作から完全なシステムの侵害まで及ぶ可能性があります。インジェクション脆弱性が特に危険なのは、通常、攻撃者にアプリケーション環境内で通常のユーザーを超える能力を与えるためです。

- SQLインジェクション: 十分に理解されているにもかかわらず依然として一般的なSQLインジェクションは、ユーザー提供データが適切にサニタイズされずにデータベースクエリに含まれるときに発生します。現代のフレームワークには保護機能が含まれていますが、カスタムクエリを構築する開発者はリスクにさらされています。

- NoSQLインジェクション: SQLインジェクションに似ていますが、MongoDBなどのNoSQLデータベースをターゲットにし、クエリロジックを操作して不正なデータにアクセスします。

- コマンドインジェクション: アプリケーションが安全でないユーザーデータをシステムシェルコマンドに渡すと、攻撃者がホストシステム上で任意のコマンドを実行できるようになります。

パラメータ化クエリ、ORM(オブジェクト関係マッパー)、および入力検証を使用してください。ユーザー入力をコマンドやクエリに直接組み込まないでください。

2. クロスサイトスクリプティング (XSS)

クロスサイトスクリプティングの脆弱性は、すべての業界や技術スタックに影響を与える最も広範なウェブセキュリティの欠陥の一つです。これらの脆弱性は、アプリケーションが不正なデータを適切に検証またはエンコードせずにウェブページに組み込むときに発生し、攻撃者がユーザーのブラウザで実行されるクライアントサイドのスクリプトを注入できるようにします。XSSの特に悪質な点は、注入されたスクリプトが被害者ユーザーの権限で実行され、攻撃者がクッキー、セッショントークン、または画面に表示される機密情報にアクセスできるようにすることです。現代のシングルページアプリケーションでは、クライアントサイドにより多くのロジックが移動するにつれてDOMベースのXSSがますます普及しており、従来のサーバーサイドの保護が対処できない新しい攻撃対象が生まれています。XSSのビジネスへの影響は、軽微なユーザー体験の乱れから、完全なアカウントの侵害まで様々です。

- 反射型XSS: ユーザー入力が適切にエンコードされずにブラウザに即座に返されます。

- 保存型XSS: 悪意のあるスクリプトがサーバーに保存され(データベース、コメントセクションなど)、他のユーザーがそのコンテンツにアクセスすると実行されます。

- DOMベースのXSS: JavaScriptがユーザー入力に基づいて不安全な方法でDOMを変更するときに発生します。

出力データを表示する前に常にエンコードしてください。コンテンツセキュリティポリシー(CSP)ヘッダーを使用してください。自動的にコンテンツをエスケープする現代のフレームワークを活用してください。

3. 認証の破損

認証の脆弱性は、アプリケーションの全体的なセキュリティモデルを危険にさらす重大なセキュリティの欠陥を表します。これらの脆弱性は、アプリケーションが認証およびセッション管理機能を不適切に実装することによって発生し、攻撃者がパスワード、セッショントークン、またはキーを侵害し、ユーザーのアイデンティティを引き継ぐことを可能にします。認証の破損の結果は特に深刻で、攻撃者は特権アカウントを標的にしてシステムへの管理アクセスを得ることがよくあります。2025年の複雑で相互接続されたアプリケーションの景観では、認証の脆弱性がますます洗練され、攻撃者は以前に盗まれたユーザー名/パスワードの組み合わせを試すための自動化ツールを使用したクレデンシャルスタッフィングや、さまざまな手段を通じたセッションハイジャックなどの技術を利用しています。より多くの組織がシングルサインオンおよび連携認証を実装する中、これらの複雑なシステムの誤設定は新たな攻撃ベクトルを生み出しています。

一般的な問題には以下が含まれます:

- 弱いパスワードポリシー

- 不適切なセッション管理

- 不安全なクレデンシャルストレージ

- ブルートフォース攻撃に対する脆弱性

- マルチファクター認証の欠如

強力な認証コントロール、セキュアなセッション管理、および適切なアカウントロックアウトメカニズムを実装してください。独自のものを構築するのではなく、確立された認証フレームワークを使用してください。

4. アクセス制御の破損

アクセス制御の脆弱性は、主にアクセス制御設計が複雑で、アプリケーションコンポーネント間で一貫して実装されていないため、ウェブアプリケーションで最も一般的に悪用される欠陥の一部を表します。これらの脆弱性は、アプリケーションが認証されたユーザーに許可されていることに対する制限を適切に強制しない場合に発生し、攻撃者が見るべきではない機能やデータにアクセスできるようになります。根本的な問題は、「誰であるか」(認証)から「何をすることが許可されているか」(認可)に安全かつ一貫して移行することにあります。現代のマイクロサービスアーキテクチャはアクセス制御をさらに複雑にしており、認可の決定が異なるセキュリティモデルを持つ複数のサービスに分散される場合があります。悪用されると、これらの脆弱性は不正な情報開示、データの変更、または不正な機能の実行につながる可能性があります。

例には以下が含まれます:

- URLを変更して管理機能にアクセスする

- IDを変更して他のユーザーのアカウントを見る

- 権限チェックをバイパスする

- 適切な認可なしのAPIエンドポイント

すべてのリソースおよび機能に対してサーバーレベルで適切な認可チェックを実装してください。ユーザーインターフェースで要素を隠すことをセキュリティ制御として決して頼らないでください。

5. セキュリティの誤設定

セキュリティの誤設定は、テクノロジースタックと展開環境の複雑さが増すにつれて、現代のアプリケーションで最も一般的に見られる脆弱性として浮上しています。コードレベルの脆弱性とは異なり、誤設定は不適切なセットアップ、不完全なデフォルト設定、オープンクラウドストレージ、冗長なエラーメッセージ、または古いソフトウェアコンポーネントから発生することがよくあります。アプリケーションは通常、フロントエンドフレームワークやAPIからコンテナ、オーケストレーションシステムまで、各コンポーネントが独自の構成要件とセキュリティの意味を持つため、開発者にとって課題は倍増しています。誤設定の脆弱性は特に危険です。なぜなら、洗練された悪用技術を必要とせずに、システムを直接露出させることが多いためです。攻撃者は、単に使用すべきではない機能やアクセスを見つけて利用します。特にクラウド環境では、過度に許可されたアクセス制御や公開された管理インターフェイスなどの誤設定が多くの主要なデータ侵害を引き起こしています。

一般的な誤設定には以下が含まれます:

- 不要な機能が有効またはインストールされている

- 変更されていないデフォルトアカウント

- 過剰な情報を明らかにするエラーハンドリング

- 古いソフトウェアやコンポーネント

- 保護されていないクラウドストレージ

セキュアな構成プロセスを確立し、定期的な監査を行い、必要な機能のみを持つ最小限のプラットフォームを維持してください。自動スキャンツールを使用して誤設定を検出してください。

6. クロスサイトリクエストフォージェリ (CSRF)

クロスサイトリクエストフォージェリの脆弱性は、ウェブブラウザが認証を処理する方法を悪用する洗練された攻撃ベクトルを表します。CSRF攻撃は、ターゲットサイトに認証されたユーザーを騙して、そのサイトに対して自分の意志や知識なしにリクエストを送信させることによって機能します。これらの攻撃は、ブラウザがユーザーにアクティブなセッションがあるサイトに対して認証情報(セッションクッキーなど)を自動的に含めるという事実を利用します。CSRFの真の危険性は、その巧妙な性質にあります。被害者は通常、自分の代わりに悪意のある行動が実行されたことに気付いていません。これには資金の移動、パスワードの変更、またはデータの変更が含まれる可能性があります。多くの現代のフレームワークにはCSRF保護が組み込まれていますが、カスタム実装やレガシーアプリケーションは依然として脆弱であることがよくあります。特にウェブアプリケーションがより複雑で機能豊富になるにつれて。

アンチCSRFトークンを実装し、SameSiteクッキー属性を使用し、リクエストのオリジンを確認してください。ほとんどの現代のフレームワークには有効にすべきCSRF保護が含まれています。

7. 機密データの露出

機密データ露出の脆弱性は、アプリケーションが財務データ、医療記録、個人識別情報(PII)、または認証クレデンシャルなどの重要な情報を適切に保護できない場合に発生します。これらの脆弱性は、多くの場合、アプリケーションコードに対する直接的な攻撃を伴わず、むしろ、静止状態および転送中の機密データに対する保護メカニズムの不十分さを利用します。今日の環境では、GDPR、CCPA、業界固有の要件などのデータプライバシー規制が機密情報の取り扱いに厳格なコントロールを課すため、これらの脆弱性はセキュリティとコンプライアンスの両方に影響を及ぼします。アプリケーションがかつてないほど多くの個人データを収集・処理し、しばしば複数のサービス、データストア、およびサードパーティとの統合を通じてそれを分配する中で、リスクは高まっています。機密データが露出した場合の結果には、身分盗用、金融詐欺、プライバシーの侵害、重大な規制罰則が含まれる可能性があります。

一般的な問題には以下が含まれます:

- 平文でデータを送信する

- 弱い暗号化

- 不適切な証明書検証

- ログやバックアップに機密データを保存する

機密データを特定し、静止時および転送中に暗号化してください。強力なアルゴリズムと適切なキー管理を使用してください。機密データを不必要に保存しないでください。

脆弱性の検出とテスト

定期的なセキュリティテスト

これらのセキュリティテストアプローチを開発ワークフローに組み込んでください:

- 静的アプリケーションセキュリティテスト (SAST): アプリケーションを実行せずにソースコードのセキュリティ問題を分析します。SASTツールをIDEまたはCI/CDパイプラインに統合して、早期に脆弱性をキャッチしてください。

- 動的アプリケーションセキュリティテスト (DAST): 実行中のアプリケーションをテストして、実行中にのみ現れる可能性のある脆弱性を見つけます。製品展開前にステージング環境でDASTツールを実行してください。

- セキュリティコードレビュー: チームメンバーにセキュリティ問題専用のコードをレビューさせ、機能性やスタイルだけでなくセキュリティも確認してください。

脆弱性スキャンツール

開発者が最小限の努力で脆弱性を特定するのに役立ついくつかのツールがあります:

- IDEプラグイン: VS CodeのSnykやSonarLint、GitGuardianなどのセキュリティ重視の拡張機能は、コードを書く際に脆弱性を特定するのに役立ちます

- 依存関係スキャナー: OWASP Dependency-Check、Snyk、GitHubのDependabotなどのツールは、既知の脆弱性について自動的に依存関係をスキャンします

- ウェブアプリケーションスキャナー: OWASP ZAP(Zed Attack Proxy)、Burp Suite Community Edition、Acunetixは、デプロイされたアプリケーションの自動脆弱性検出を提供します

- クラウド構成スキャナー: Prowler(AWS用)、Azure Security Center、Trivyなどのツールは、クラウド環境の誤設定を特定できます

- APIセキュリティテストツール: Postman、APIsec、42Crunchは、APIエンドポイントに特有の脆弱性を特定するのに役立ちます

これらのツールの多くは、偽陽性を減らし、明確な修復ガイダンスを提供するためにAI支援を含んでいます。

セキュリティマインドセットの構築

特定の脆弱性を知ることと同じくらい、セキュリティマインドセットを育成することが重要です:

- 攻撃者のように考える: アプリケーションが正常に機能するだけでなく、どのように悪用または乱用される可能性があるかを考慮してください。

- 深層防御: 単一のセキュリティ制御に依存しないでください。1つが失敗しても、他の制御がアプリケーションを保護するように、複数の防御層を実装してください。

- 最小特権の原則: ユーザーとコンポーネントは、機能するために必要な最小限の特権のみを持つべきです。

- デフォルトで安全: アプリケーションの機能とコンポーネントは、追加の構成を必要とせず、初期状態で安全であるべきです。

結論

ウェブアプリケーションの脆弱性を理解することは、セキュリティ専門家だけでなくすべての開発者にとって重要なスキルです。これらの一般的な脆弱性に精通し、提案された予防策を実施することで、アプリケーションのセキュリティ姿勢を大幅に改善し、ユーザーのデータを保護できます。

セキュリティは、常に新しい脅威が出現する中で、継続的な学習と適応が必要なプロセスであることを忘れないでください。セキュリティテストとレビューを開発ライフサイクルの定期的な部分とし、展開前の最終ステップとしてではなく、行ってください。

基本以上のアプリケーションセキュリティを強化したい開発者は、EdgeOneが提供する高度な保護層を実装することを検討してください。これらのソリューションは、ウェブアプリケーションをターゲットにした洗練された攻撃に対して追加の保護を提供し、DDoS保護やウェブ保護機能を含んでおり、攻撃の試みをあなたのコードに到達する前に検出してブロックします。

包括的なセキュリティソリューションがあなたのセキュアコーディングプラクティスをどのように補完できるかを見てみませんか?今すぐ無料トライアルを開始し、エンタープライズグレードの保護を体験してください。それはあなたのアプリケーションレベルのセキュリティ対策と共に機能します。