HULK攻撃ツール:WebサーバーにおけるHTTP GETフラッドの特定と軽減方法

HULKの理解

HULK攻撃とは?

HULK(HTTP Unbearable Load King)は、高いボリュームのHTTP GETリクエストを生成することによってWebサーバーを圧倒するために設計された複雑なサービス拒否(DoS)攻撃ツールです。これは、レート制限や侵入検知システム(IDS)などの標準的なセキュリティ対策を回避するためのさまざまなトリックを使用します。HULK攻撃は、新しいURLを動的に作成し、ヘッダーを偽装し、セッションを洪水のように送り込むなどの賢いトリックを使用するため、非常に効果的であり、攻撃が見つけにくくなっています。

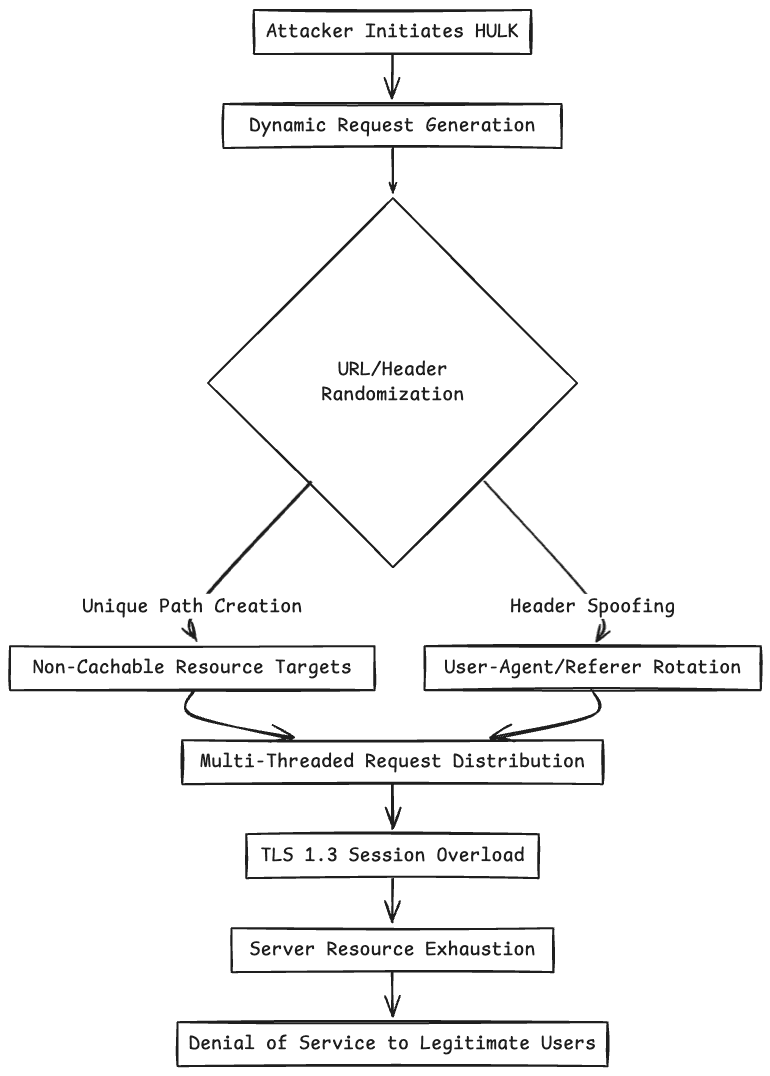

HULK攻撃のワークフロー

HULKは、通常のレート制限や侵入検知システム(IDS)をすり抜けるように特別に作られた段階的アプローチを使用して攻撃を開始します。攻撃プロセスの簡単な概要は次のとおりです:

主要な回避技術

- 動的URL生成

- キャッシュされないURLを生成します(例えば、

/product?random=123abc)CDNによって設定されたキャッシュシステムを回避するために。攻撃者はこれらのURLにランダムなビット(例えば、token=eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.XtZbQZvNjJlZmVlZw)を追加して各リンクをユニークにします。これにより、キャッシュ制限や管理対策をすり抜けるのを助けます。

- ヘッダーの偽装

- 1,200以上のUser-Agent文字列を回転させます(例:

Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36)。また、X-Forwarded-ForIPも変更します。さらに、実際のユーザーがブラウジングしているように見せるために、Accept-Language、Cookie、Cache-Controlなどのヘッダーも偽装できます。例えば:

GET /api/v1/resource HTTP/1.1

Host: example.com

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36

X-Forwarded-For: 192.168.1.1, 203.0.113.1

Cache-Control: no-cache - セッション洪水

- 改善されたセキュリティプロトコルを使用して、数千の同時TLS 1.3セッションを作成します。これは、サーバーのセッション管理の弱点を利用し、メモリ問題や接続不足につながります。ハッカーは通常、TLS 1.3を狙います。なぜなら、その迅速なハンドシェイクプロセスにより、セッションをはるかに高い速度で生成できるからです。

HULK駆動のHTTP GETフラッドの検出

検出インジケーター

| カテゴリ | 赤旗 | ツール/メソッド |

|---|---|---|

| トラフィック量 | GETリクエストの突然の10倍以上のスパイク(例:50k/min → 500k/min) | NetFlowアナライザー(Wireshark)、クラウド監視(Tencent Cloud Monitor、AWS CloudWatch、Google Stackdriver)。 |

| リクエストパターン | 高いURLエントロピー(>4.0シャノン値) わずかな変化のある繰り返しパターン | ログ分析(ELKスタック)、URI頻度マッピング(GoAccess)。 |

| IPの行動 | IPストレッサープールから発信されるトラフィック(例:192.168.1.0/24範囲)。 | IP評判データベース(AbuseIPDB、Spamhaus DROPリスト)、GeoIPトラッキング。 |

| サーバーの健康 | CPU使用率>90%、接続タイムアウト、メモリ枯渇 | システム監視(Prometheus、Datadog)、アプリケーションパフォーマンスメトリクス。 |

段階的検出プロセス

- ベースラインの確立

- ツール(Grafana)を使用して、次のもののトラフィックベースラインを確立します:

- 平均リクエスト毎分(RPM)

- ユニークURIパターン

- セッション持続時間分布

- 異常警告

- SIEMシステム(Splunk、Elastic Stack)をカスタムルールで構成します:

index=web_logs

| stats count as request_count

| where http.method == "GET"

| group by ip

| threshold request_count > 5000, count where _time > now() - 5m - 以下のためのアラートを設定します:

- RPMが5,000を超える

- エントロピー得点が4.2を超えるURL

- TLSセッションの確立における突然のスパイク

- 法医学的分析

- HULK署名を探してログを検索します:

grep -E "^GET|User-Agent:HULK|X-Forwarded-For:127\.0\.0\.1" /var/log/nginx/access.log - 攻撃パターンを分析するためにパケットキャプチャを調べます Wiresharkを使用します。

軽減フレームワーク

防御層

軽減戦略の比較

| 戦術 | 利点 | 欠点 |

|---|---|---|

| レート制限 | 悪意のあるIPを迅速にブロックします | フラッシュセール中に正当なユーザーに影響を与える可能性があります |

| WAFルール | 既知の攻撃パターンを停止します(例:HULK/1.0 User-Agent) | 継続的なルール更新が必要です |

| IPブロックリスト | ストレッサーIPに対して即効性があります | IPローテーションやボットネットの使用に脆弱です |

高度な軽減戦略

- エネルギッシュなレート制限

- Nginxのlimit_req_zoneをエネルギッシュな閾値で実装します:

limit_req_zone $binary_remote_addr zone=dl:10m rate=1r/s;

location / {

limit_req zone=dl;

} - 今日の最新のADCのグローバルレート制限機能を活用して、より良い分散保護を提供します。

- チャレンジ・レスポンスメカニズム

- 高リスクエンドポイント(例:ログインページ)のためにCAPTCHAを展開します。

- 人間のユーザーとボットを区別するためにクライアント側エントロピー検証を統合します。例:

// 注:calculateEntropy関数は簡略化された例ですが、実際にはエントロピーを正確に計算するためにより複雑な実装が必要です。

function calculateEntropy(str) {

const charSet = new Set(str);

const len = str.length;

const entropy = [...charSet].reduce((sum, char) => {

const p = str.split(char).length - 1;

return sum - (p / len) * Math.log2(p / len);

}, 0);

return entropy;

}

// クライアント側検証

function validateRequest() {

const entropyScore = calculateEntropy(document.userAgent + window.location.href);

if (entropyScore < 4.5) {

// これは仮想的な方法で、実際にはサードパーティのCAPTCHAサービスを統合することが含まれる場合があります。

edgeone.sendChallengeToken();

}

} - TLSセッション管理

- Apacheのセッションキャッシュを最適化します:

SSLSessionCache shmcb:/run/shm/sssession_cache(102400)

SSLSessionCacheSize 102400

SSLSessionTimeout 10m - 高度な保護のために、次世代ファイアウォールのセッションハイジャック軽減機能を有効にします。

IPストレッサー

正当な使用 vs. 悪意のある使用

| 側面 | 正当な使用 | 悪意のある使用 |

|---|---|---|

| トラフィックパターン | 明確なテスト計画による制御されたバースト | ランダム化された高ボリュームの洪水 |

| プロトコルの多様性 | HTTP/HTTPSのみ | 混合UDP/ICMP/HTTPペイロード |

| 法的遵守 | サービスプロバイダーのToSへの遵守 | CFAA、GDPR、および他のサイバーセキュリティ法に違反 |

ストレッサートラフィックの特定

- 行動分析:

- 地理的に分散したトラフィックスパイクを探します(例:5分で10,000のIPが東ヨーロッパから)。

- パケット分析:

- tcpdumpを使用してパケットペイロードを調査し、ストレッサーの署名を探します:

tcpdump -i eth0 -n 'tcp port 80 and http.request.method == "GET"' - 評判フィード:

- MaxMind GeoLite2や業界トップの脅威フィードとIPをクロスリファレンスします。

ケーススタディ

攻撃シナリオ

中規模のeコマースプラットフォームがブラックフライデー中に800kリクエスト/分の攻撃を受け、45分間のダウンタイムと$200Kの売上損失を引き起こしました。

対応ワークフロー

- トラフィック分析

- Darktraceは、トラフィックの60%がLuminatiストレッサーサービスに関連するIPから発生していることを検出しました。

- ELKスタックは、98%のリクエストが

/api/cartをターゲットにし、ランダム化されたクエリパラメータを持つことを明らかにしました。

- 軽減手順

- 緊急レート制限:

limit_req_zone $binary_remote_addr zone=emergency:10m rate=100r/m;

location /api/cart {

limit_req zone=emergency;

} - IPブロッキング:

- Spamhaus DROPリストのIPをファイアウォールに同期しました:

// エンタープライズグレードのファイアウォール用のルールテンプレートの例

{

"action": "block",

"priority": 1,

"source_ip": "192.0.10.0/24",

"geolocation": ["CN", "US"]

} - CAPTCHA統合:

- APIエンドポイントに対してリスクベースの検証を有効にし、セキュリティと使いやすさのバランスを取ります。

- 攻撃後の対策

- NGINX最適化:

worker_processes auto;

events {

worker_connections 4096;

}

http {

keepalive_timeout 65s;

...

} - 脅威インテリジェンスパートナーシップ:

- HULKのバリアントのような新たな脅威に対してリアルタイム攻撃パターン検出を提供するプロバイダーに加入しました。

結果

- ダウンタイムが45分から2分に短縮されました。

- 誤検知が85%減少しました。WAFルールの精緻化によるものです。

- 年間DDoS軽減コストが$40k削減されました。積極的な対策によるものです。

プロアクティブ防御チェックリスト

インフラの強化

- Nginx/Apacheの接続制限を設定します:

worker_processes 4;

events {

worker_connections 4096;

} - LinuxカーネルでSYNクッキーを有効にします:

net.ipv4.tcp_syncookies = 1

net.ipv4.tcp_max_syn_backlog = 65535 監視とアラート

- 異常なトラフィックパターンを検出するために行動分析プラットフォームを展開します。

- Prometheusのアラートを設定します:

- alert: HighRequestRate

expr: rate(http_requests_total[5m]) > 1000

for: 10m

labels: severity=high インシデント対応

結論

HULKとIPストレッサー攻撃は、組織に深刻な脅威をもたらす可能性があります。しかし、トラフィック分析、レート制限、インフラの最適化を含む包括的な防御戦略を採用することで、その影響を大幅に減少させることができます。ゼロトラストアーキテクチャを重視し、超低遅延が必要な組織に対して、EdgeOne は素晴らしいソリューションを提供しています。

ソース近接クリーニング : EdgeOneは、Anycast テクノロジー(中国本土ではユニキャスト)を使用して、近接ソースクリーニングと攻撃トラフィックの分散を行い、15 Tbps以上のグローバル保護を実現し、過去最大のDDoS攻撃を超えています。

AIインテリジェント認識 : EdgeOneは、悪意のあるリクエストの正確な識別のためにAI分析を活用し、誤報を減少させ、効率的で適応的かつ低メンテナンスのDDoS保護を提供します。99.995%以上のDDoS攻撃を数秒以内にブロックします。

ワンストップソリューション : EdgeOneは、インターネットビジネスのためのオールインワンのセキュリティと加速ソリューションを提供し、ネットワークのパフォーマンスとセキュリティの課題に取り組み、個別のソリューションと比較してコスト効率を高め、管理コストを削減します。

EdgeOne DDoS保護を使用することで、EdgeOne DDoS Protection により、企業は大規模なDDoS攻撃に直面してもオンラインサービスの可用性とパフォーマンスを確保できます。

現在、 無料トライアル を開始しましたので、 詳細については お問い合わせください 。

HULK攻撃に関するFAQ

1. HULK攻撃とは何ですか?

HULK(HTTP Unbearable Load King)は、高いボリュームのHTTP GETリクエストを生成することによってWebサーバーを圧倒するために設計された複雑なサービス拒否(DoS)攻撃ツールです。

2. HULK攻撃はどのようにセキュリティ対策を回避しますか?

HULK攻撃は、動的に生成されるキャッシュ不可のURL、リクエストヘッダーの偽装、セッション洪水などの技術を使用して、標準的なレート制限や侵入検知システムをすり抜けます。

3. HULK攻撃はどのように検出できますか?

HULK攻撃を検出するための指標には、GETリクエストの突然のスパイク、高いURLエントロピー値、既知の攻撃IPプールからのトラフィックが含まれます。

4. HULK攻撃を軽減するためにはどうすればよいですか?

軽減戦略には、レート制限の実施、Webアプリケーションファイアウォール(WAF)ルールの使用、IPブロックリストの管理、高リスクエンドポイントにおけるチャレンジレスポンスメカニズム(CAPTCHAなど)の展開が含まれます。

5. HULK攻撃はどれほど深刻な問題ですか?

HULK攻撃は、高いサーバーロードやサービスの停止を引き起こし、組織に経済的損失や評判の損害をもたらす可能性があります。

6. HULK攻撃に対抗するためにインフラをどのように最適化できますか?

インフラの最適化には、接続制限の設定、SYNクッキーの有効化、異常なトラフィックパターンを監視するための行動分析プラットフォームの展開が含まれます。

7. HULK攻撃は複数のIPアドレスから実行できますか?

はい、HULK攻撃はボットネットやIPストレッサーサービスを使用して、さまざまなIPアドレスから攻撃を行うことができるため、ブロックが難しくなります。

8. サーバーログにおけるHULK攻撃の兆候は何ですか?

サーバーログでHULK攻撃を見つけることができるのは、一つまたは数個のIPアドレスから大量のGETリクエストが来ている場合です。また、わずかな変更があるURLの繰り返しパターンにも気付くかもしれません。

9. 組織は潜在的なHULK攻撃に備えてどのように準備すればよいですか?

組織は、定期的にセキュリティを確認し、トラフィックを監視する強力なシステムを設定し、インシデントに対応するための計画を持つ必要があります。

10. HULK攻撃を検出するために推奨される特定のツールはありますか?

HULK攻撃を検出するために推奨されるツールには、NetFlowアナライザー(Wiresharkなど)、ログ分析ツール(ELKスタックなど)、アプリケーションパフォーマンス監視ソリューション(Prometheusなど)が含まれます。

11. AIはHULK攻撃に対する防御にどのように役立ちますか?

AIは、リアルタイムでトラフィックパターンを分析し、悪意のあるリクエストを特定し、誤検知を減少させることで、防御メカニズムを強化し、迅速な脅威軽減を助けます。

12. HULK攻撃に対抗するためにセキュリティ対策はどのくらいの頻度で更新すべきですか?

セキュリティ対策は定期的に確認し、理想的には3ヶ月ごとに更新するのが良いでしょう。また、大きなセキュリティ問題が発生したり、脆弱性が見つかった場合には、すぐに見直す必要があります。

13. HULK攻撃と他のタイプのDDoS攻撃の違いは何ですか?

HULK攻撃はHTTP GETリクエストを使用してWebサーバーを特にターゲットにし、回避技術を使用しますが、他のDDoS攻撃は異なるプロトコル(UDPやICMPなど)や手法を使用してリソースを圧倒することがあります。