DoS攻撃とDDoS攻撃:主要な違いを理解する

ウェブサイトが突然利用できなくなったり、非常に遅くなったりすると、組織はしばしばサービス拒否(DoS)攻撃またはそのより強力な親戚である分散サービス拒否(DDoS)攻撃に直面します。両者は同じ目標—正当なユーザーに対してオンラインサービスを利用できなくすること—を持っていますが、実行方法、スケール、および防御者が直面する課題には大きな違いがあります。

これらの違いを理解することは、単なる技術的な雑学ではありません; 組織がこれらのますます一般的な脅威を検出、対応、および保護する方法に直接影響します。ビジネスが重要な業務をオンラインに移行し続ける中で、これらの攻撃タイプの区別はあらゆる規模の組織にとってますます関連性が高まります。

DoS攻撃とは何ですか?

サービス拒否(DoS)攻撃は、悪意のあるアクターが単一のソースから不正なまたは破壊的なネットワークトラフィックでウェブサイトやオンラインサービスを利用できなくしようとする試みです。これは、一人の人間がビジネスの電話回線に繰り返し電話をかけていると考えるとわかりやすいです—正当な顧客は、攻撃者の電話で回線が常に混雑しているため、通話できません。ビジネスは、すべてのリソースがこれらの悪意のある電話を処理するのに費やされているため、顧客にサービスを提供できません。

従来のDoS攻撃は、ウェブサーバー、ネットワーク機器、またはアプリケーションの特定の脆弱性を悪用します。たとえば、攻撃者はウェブサーバーをクラッシュさせるように設計された特別に作成されたパケットを送信したり、リソースを大量に消費するページを繰り返し要求してサーバーの容量を圧倒したりするかもしれません。一般的な例には以下が含まれます:

- SYNフラッド: 接続プロセスを完了せずに接続要求を送信する

- Pingフラッド: ICMPエコー要求パケットでターゲットを圧倒する

- アプリケーション層攻撃: 特定のリソース集約型のウェブサイト機能を標的にする

ダメージを与える可能性はありますが、従来のDoS攻撃には重大な制限があります。攻撃は単一のIPアドレスから発生するため、比較的簡単にブロックできます。さらに、攻撃の力は攻撃者自身の接続の帯域幅と処理能力によって制限されます。

DDoS攻撃とは何ですか?

分散サービス拒否(DDoS)攻撃は、DoS攻撃と同じ基本的な目標を持っていますが、根本的に異なるアプローチを採用しています。単一のソースから攻撃するのではなく、DDoS攻撃は、コンピュータやデバイスのネットワーク(ボットネットとして知られる)を利用して、数百、数千、さらには数百万の異なるソースから同時にトラフィックを指向します。

私たちの電話の例を延長すると、一人の人間が繰り返し電話をかけるのではなく、DDoSは異なる電話番号からの何千人もの人々が同時に電話をかけているようなものです。ビジネスの電話システムは完全に圧倒され、正当な顧客の電話と攻撃の電話を区別できなくなります。その結果ははるかに破壊的であり、軽減が非常に難しくなります。

現代のDDoS攻撃は通常、次の3つのカテゴリに分類されます:

- ボリュメトリック攻撃: 巨大なトラフィック量で帯域幅を圧倒する

- プロトコル攻撃: ネットワークプロトコルの弱点を利用してサーバーリソースを消費する

- アプリケーション層攻撃: 一見正当な要求で特定のウェブサイト機能を標的にする

これらの分散攻撃は、単一のソースから可能なトラフィック量をはるかに上回るトラフィック量を生成し、主要な攻撃は標準的なネットワーク防御を簡単に圧倒します。

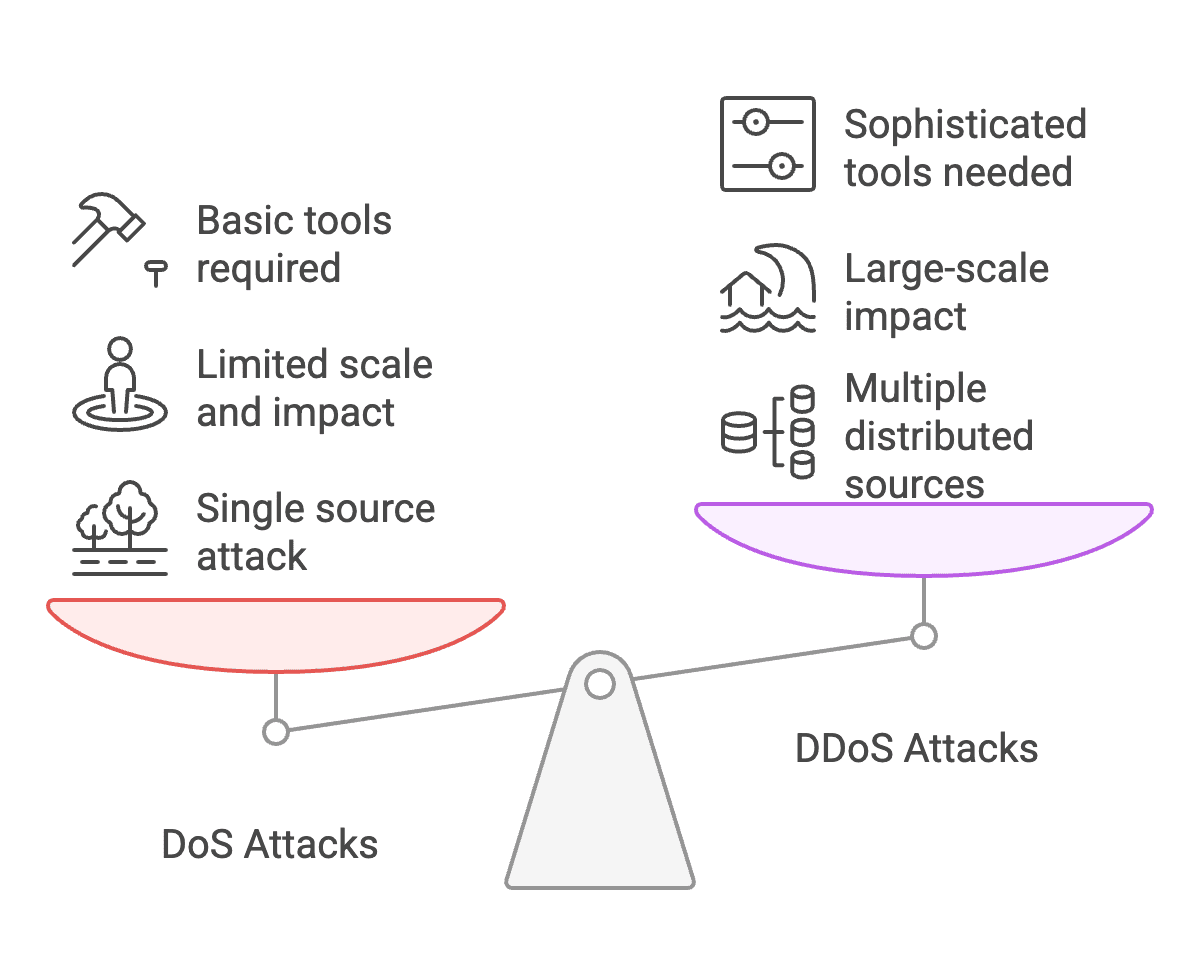

DoSとDDoSの主な違い

1. 攻撃源

これらの攻撃タイプの最も基本的な違いは、そのソースにあります:

- DoS攻撃: トラフィックは単一の起源(1台のコンピュータ/IPアドレス)から来ます

- DDoS攻撃: トラフィックは複数の分散ソース(潜在的に数千または数百万のユニークなIPアドレス)から発生します

この違いは、攻撃の実行、検出、および軽減に劇的な影響を与えます。単一のソースからのDoS攻撃は、単純なファイアウォールルールでブロックできますが、何千もの異なる正当な外観のソースからのDDoSトラフィックは、はるかに高度なフィルタリングが必要です。

2. スケールと影響

DDoS攻撃の分散した性質は、スケールと効果において重要な違いを生み出します:

- DoS攻撃: 攻撃者自身の帯域幅と処理能力によって制限されます

- DDoS攻撃: 数千の侵害されたデバイスの帯域幅と処理能力を集約できます

このスケールの違いにより、適切なホスティングインフラストラクチャを持つ組織に対してDoS攻撃はほとんど影響を与えないことが多いですが、DDoS攻撃は十分なリソースを持つネットワークでも圧倒する可能性があります。単一のサーバーはリクエストを洪水する1つの接続を簡単に処理できますが、何千もの接続が同時に同じことを行うと、堅牢なシステムでも失敗することがあります。

3. 複雑さと洗練度

各攻撃タイプを実行するために必要な技術的な複雑さは大きく異なります:

- DoS攻撃: 比較的基本的なツールと限られた技術知識で実行できます

- DDoS攻撃: ボットネットを制御するか攻撃サービスを購入する必要があり、高度な犯罪の洗練度を示します

この複雑さのギャップは、「DDoS-as-a-service」オファリングが攻撃能力へのアクセスを民主化することで若干狭まりましたが、ボットネットを運営するには依然として基本的なDoS攻撃を実行するよりも高い技術的な洗練が必要です。不幸なことに、犯罪市場は、技術的に未熟な攻撃者がDDoS攻撃のためにボットネットの容量を借りることを可能にしました。

4. 検出と軽減の課題

おそらく最も重要な違いは、組織がこれらの攻撃をどのように特定し、対応するかに関係します:

- DoS攻撃: 攻撃IPアドレスからのトラフィックをフィルタリングすることで比較的簡単にブロックできます

- DDoS攻撃: 多数の正当な外観のソースからのトラフィックのため、軽減がはるかに難しいです

この違いは、DDoS攻撃が十分に準備されたターゲットに対しても効果的であり続ける理由を説明しています。攻撃トラフィックが何千ものソースからの正当なトラフィックと混在している場合、それらを区別するのは極めて困難になります。ネットワークの防御者は、個々のソースを単にブロックするのではなく、トラフィックパターンと挙動を分析する必要があります。

5. 帰属と追跡

実際の加害者を特定することも、これらの攻撃タイプ間で大きく異なります:

- DoS攻撃: 元の攻撃者を追跡するのが比較的簡単です(ただし依然として困難です)

- DDoS攻撃: 複数の隠蔽層があるため、帰属が著しく難しくなります

DDoS攻撃の分散した性質は、攻撃者のシステムではなく、侵害されたデバイスによって悪意のあるトラフィックが生成されるため、攻撃者に自然な匿名性を提供します。法医学的調査は、侵害されたデバイスを明らかにするかもしれませんが、攻撃の背後にいる制御者に戻ることはほとんどありません。

DoSおよびDDoS攻撃の実世界への影響

両方の攻撃タイプは、重要なビジネスの混乱を引き起こす可能性がありますが、典型的なターゲットと影響はしばしば異なります:

DoS攻撃:

- 企業グレードの保護がない小規模な組織をより一般的に標的にします

- しばしば機会主義的で、技術的に未熟な攻撃者によって実行されます

- より大規模なDDoSキャンペーンの前のテスト場として機能することがあります

- 不十分に保護されたターゲットに対しても依然として重大な損害を引き起こす可能性があります

DDoS攻撃:

- 通常は、より優れたセキュリティリソースを持つ注目度の高い組織を標的にします

- 特定の目的を持った組織的な脅威アクターによって実行されることが多いです

- 身代金要求や他の攻撃のための気をそらす手段としてますます使用されています

- 主要なオンラインプラットフォームに対しても広範囲なサービス停止を引き起こす可能性があります

ビジネスの結果は、即時の可用性の問題を超えて広がります。サービスが信頼できなくなると、顧客の信頼が急速に失われ、攻撃が広範なセキュリティの問題を引き起こすか、重要なサービスに影響を及ぼす場合、規制上の懸念が生じる可能性があります。

DoSおよびDDoS攻撃から防御する方法は?

これらの攻撃に対する防御には、攻撃タイプに基づいた異なるアプローチが必要です:

DoS保護:

- 疑わしいトラフィックパターンをブロックするようにファイアウォールを設定する

- 着信リクエストに対してレート制限を実施する

- DoS攻撃で悪用される脆弱性を修正するためにシステムを定期的にパッチする

- 早期検出のためにトラフィックパターンを監視する

DDoS保護:

- 攻撃トラフィックを吸収できる専門のDDoS保護サービスを使用する

- 悪意のある要求をフィルタリングするためにトラフィックスクラビングを実施する

- 複数の場所にリソースを分散させて耐性を高める

- DDoSシナリオ専用のインシデント応答計画を策定する

限られたセキュリティリソースを持つ組織は、内部ネットワークに到達する前に攻撃を検出および軽減できるクラウドベースの保護サービスを検討するべきです。これらのサービスは専門的な専門知識と、大規模な攻撃を吸収するための帯域幅容量を提供します。

結論

DoSおよびDDoS攻撃は、同じ破壊的な目標を共有していますが、特定の防御戦略が必要な異なる脅威を表しています。DDoS攻撃の分散した性質は、それらを組織の運営に対してはるかに危険であり、効果的に軽減するのがより難しいものにします。

EdgeOne DDoS保護サービスは、伝統的なDoS攻撃と高度なDDoS攻撃の両方に対抗するための多層防御システムを通じてこれらの課題に対処します。グローバルなスクラビングセンターのネットワークを活用することで、EdgeOneはDDoS攻撃に関連する膨大なトラフィック量を吸収し、インテリジェントなトラフィック分析が正当なユーザーと攻撃トラフィックを区別します。このシステムは、この記事で説明したすべての攻撃タイプ—単純なSYNフラッドから複雑なアプリケーション層攻撃まで—に対して保護を提供します。

DoSおよびDDoSの脅威からオンラインサービスを保護する準備はできていますか?EdgeOneは、ハードウェアのインストールや最小限の構成変更を必要としない簡単な展開プロセスを提供します。リアルな攻撃に対するサービスの効果を評価するための< a target="_blank" rel="noopener noreferrer" href="https://edgeone.ai/promotion">無料トライアルを通じて、エンタープライズグレードの保護を体験してください。今日、特定の保護ニーズについて相談するために弊社のセキュリティスペシャリストにお問い合わせいただくか、当社のウェブサイトをご覧いただき、EdgeOneが進化するサービス拒否攻撃の状況からあなたの重要なインフラストラクチャを守る方法を学んでください。

よくある質問

Q1: DoS攻撃は同じ攻撃者が操作する複数のコンピュータから来る可能性がありますか?

A1: 攻撃者が自分のコンピュータをいくつか使用しても、それは依然としてDoS攻撃と見なされます。DDoSは、通常マルウェアやボットネットを介して制御される分散ネットワークのデバイスを使用する攻撃を特に指します。

Q2: 今日ではDoS攻撃とDDoS攻撃のどちらが一般的ですか?

A2: 攻撃ツールやボットネットが犯罪市場を通じてアクセスしやすくなるにつれて、DDoS攻撃はかなり一般的になりました。一方、基本的なDoS攻撃は、現在では主に小規模で保護されていないターゲットに対して見られます。

Q3: 自宅のユーザーがDDoS攻撃の標的になることはありますか?

A3: はい、自宅のインターネット接続も標的にされることがあります。特に、ゲームやストリーミングを行っている人や、オンラインで否定的な注目を集めた個人などがそうです。これらの攻撃は通常、被害者のインターネット接続を圧倒し、攻撃が止まるまで使用できなくします。

Q4: これらの攻撃は通常どれくらいの時間続きますか?

A4: DoS攻撃は通常数分から数時間続きますが、軽減が容易なため、DDoS攻撃は数日または数週間持続することがあり、特に持続的な脅威アクターに支えられている場合、攻撃パターンが変化します。

Q5: これらの攻撃を完全に防ぐことは可能ですか?

A5: これらの脅威の進化する性質を考えると、完全な防止は現実的ではありませんが、組織は影響を最小限に抑え、回復時間を短縮する堅牢な検出および軽減戦略を実施できます。これにより、攻撃は大惨事ではなく管理可能な混乱となります。