アプリケーションセキュリティ:相互接続された世界におけるソフトウェア保護

20年前、ほとんどのセキュリティ侵害はネットワークインフラを標的としていました。今日、攻撃者は劇的にその焦点をシフトさせ、セキュリティインシデントの94%はアプリケーション層への攻撃を含んでいます。Change HealthcareからSnowflakeまで、最近の大きな見出しとなった侵害事例を見れば、その中心には脆弱なコードがあることがわかります。

危険性はますます高まっています。組織は現在ソフトウェアで運営されており、平均的な企業では900以上の異なるアプリケーションを使用しています。重要インフラ、金融システム、医療サービス、交通ネットワークはすべて、セキュリティよりも機能が優先される厳しい期限の下で書かれたコードに依存しています。一方、攻撃者は非常に高度化し、自動化ツールを使用して数千のターゲットの脆弱性を同時にスキャンしています。

これらの脅威にもかかわらず、多くの開発チームはセキュリティを中核的な要件ではなくコンプライアンスのチェックボックスとして扱っています。この断絶が完璧な嵐を生み出します:急速に開発されたアプリケーションは、攻撃面が拡大し、ますます決意を固めた敵に直面しています。このサイクルを断ち切るには、セキュリティを後回しにするのではなく、ソフトウェア構築方法の不可欠な部分にするという根本的な転換が必要です。

アプリケーションセキュリティとは何か?

アプリケーションセキュリティ(AppSec)は、開発プロセス全体を通じてセキュリティ脆弱性を特定し修正することで、ソフトウェアアプリケーションを脅威から保護します。インフラを防御するネットワークセキュリティとは異なり、アプリケーションセキュリティはコード自体の欠陥に取り組みます—設計レベルのアーキテクチャの問題から、攻撃者が悪用できる実装バグまで。

効果的なアプリケーションセキュリティはソフトウェアライフサイクル全体に及びます:

- 開発前:セキュリティアーキテクトはコーディングが始まる前に潜在的な攻撃ベクトルを特定する脅威モデリングセッションを実施します。これらのセッションでは重要な質問を投げかけます:「攻撃者はこのシステムのどこを狙うだろうか?」「それを侵害することで何を得るだろうか?」

- 開発:開発者はインジェクション欠陥などの一般的な脆弱性を防ぐ安全なコーディングガイドラインに従います。セキュリティ重視のコードレビューは自動化ツールが見逃す可能性のある問題を捉えます。

- テスト:セキュリティテストツールはコードの弱点をスキャンし、QAはセキュリティコントロールが期待通りに機能することを確認するために特別に設計されたテストケースを作成します。

- デプロイメント:セキュリティチームは安全な構成を確認し、本番環境が強化されたコードに新たなリスクをもたらさないことを検証します。

- デプロイメント後:ランタイム保護と監視はライブアプリケーションに対する攻撃を検出し、脆弱性管理プロセスは新たな脅威が発生した際に対処します。

現代のアプリケーションセキュリティは、古い「ゲートとしてのセキュリティ」モデルを後の瞬間のセキュリティレビューでリリースをブロックする代わりに、効果的なAppSecプログラムは開発プロセス全体を通じて開発者にツール、トレーニング、フィードバックを提供し、セキュリティを乗り越えるべき障害ではなく組み込み機能にします。

アプリケーションセキュリティの役割とは?

アプリケーションセキュリティは、機能構築に焦点を当てる開発チームとシステム防御に関心のあるセキュリティチーム間の伝統的な分断を橋渡しする独自の機能を果たします。このギャップはしばしば摩擦を生じさせます—開発者はセキュリティが進行を遅らせると感じる一方、セキュリティ専門家は脆弱性が本番環境にプッシュされることを懸念します。

実際には、アプリケーションセキュリティは抽象的なセキュリティ要件を具体的な実装ガイダンスに変換します。規制が「安全な認証」を義務付ける場合、アプリケーションセキュリティはそれが具体的に何を意味するかを定義します:パスワードの複雑さルール、多要素認証の要件、セッションタイムアウト制限などです。この変換により、開発チームにとってセキュリティが実行可能になります。

この機能はまた、新たな脅威に対する早期警告システムとしての役割も果たします。2021年後半にセキュリティチームを慌てさせたLog4Shell脆弱性のような新しい脆弱性クラスが出現した場合、アプリケーションセキュリティ専門家は組織の露出度を評価し、修復努力に優先順位をつけ、補償コントロールを開発します。

最も重要なことは、成熟したアプリケーションセキュリティプログラムが組織のソフトウェア構築方法を根本的に変えることです。開発者教育、セキュリティチャンピオンプログラム、統合ツールを通じて、セキュリティが専門チームに外部委託されるのではなく、全員の責任となる文化を作り出します。最も成功している組織はセキュリティを別の懸念事項としてではなく、パフォーマンス、信頼性、使いやすさと同様に不可欠な品質属性として扱いません。

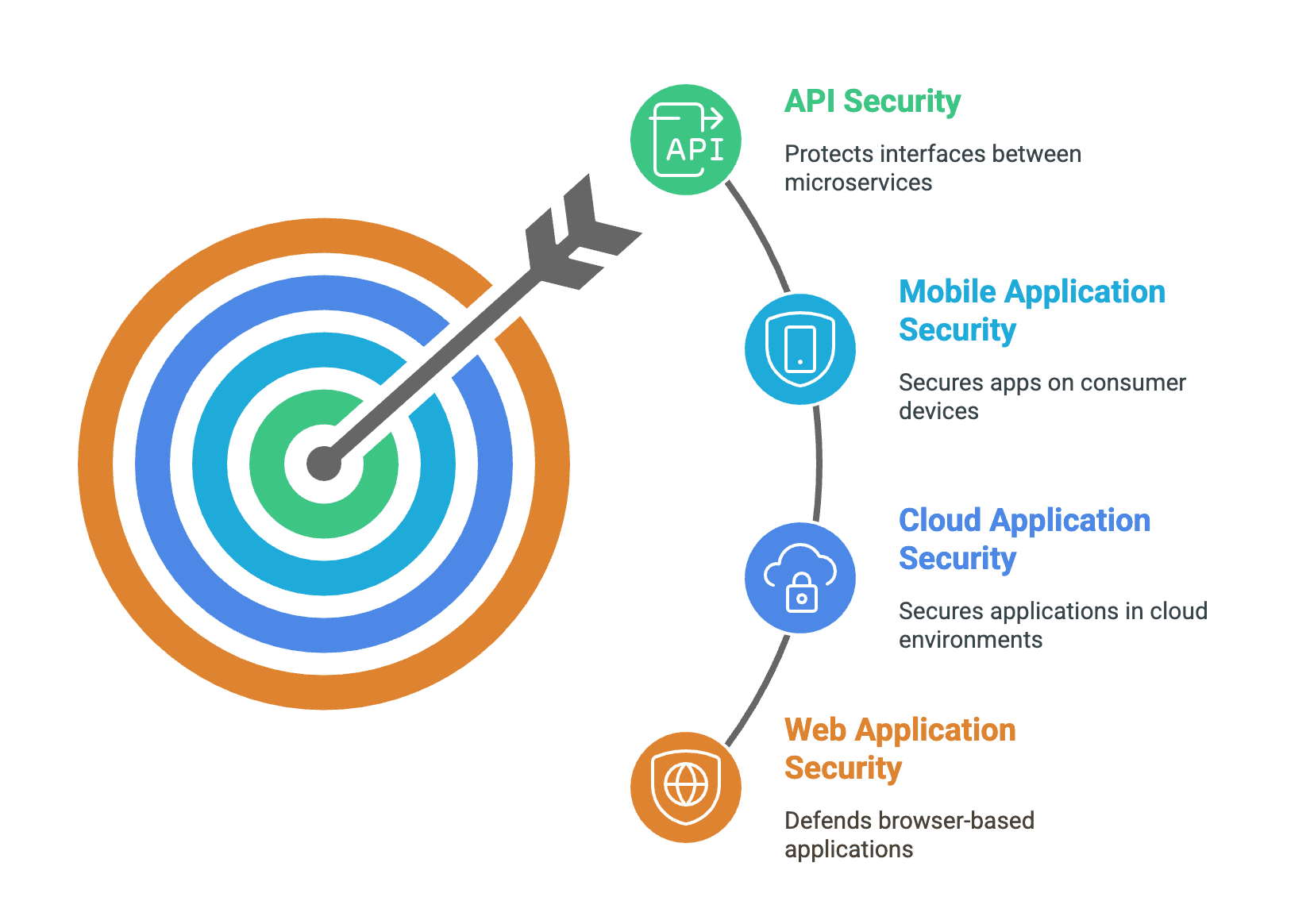

アプリケーションセキュリティの種類

アプリケーションがプラットフォームやデプロイメントモデル全体で多様化するにつれて、アプリケーションセキュリティは異なる環境における独自の脅威に対処するために専門化されています:

Webアプリケーションセキュリティ

Webアプリケーションセキュリティ

Webアプリケーションセキュリティは、露出したインターフェースを標的とする攻撃の集中砲火からブラウザベースのアプリケーションを守ります。これらのアプリケー能で、多くの場合、価値あるデータへのゲートウェイであるため、魅力的なターゲットとなります。検証されていない入力フィールドが1つあるだけで、データベース全体を抽出するSQLインジェクション攻撃につながる可能性があり、単一のクロスサイトスクリプティング脆弱性がユーザーアカウントを侵害する可能性があります。

OWASP Top Ten—最も重大なWebアプリケーションセキュリティリスクのリスト—は保護のための不可欠なベースラインとして機能しますが、潜在的な脆弱性の表面をかろうじて削っているに過ぎません。現代の防御は安全な開発プラクティスとランタイム保護を組み合わせています:すべての入力の検証、適切な認証ワークフローの実装、セッションの安全な管理、そして転送中および保存中の機密データの暗号化。

クラウドアプリケーションセキュリティ

クラウド環境の分散性は、アプリケーションの保護方法を完全に変革しました。クラウドアプリケーションセキュリティは、従来のセキュリティ境界が存在せず、インフラが常に変化する環境全体でアプリケーションを保護するという複雑な課題に対処します。

共有責任モデルの下では、セキュリティの義務はクラウドプロバイダーとその顧客の間で分割されています—責任が明確に定義されていない場合、危険なギャップが生じロバイダーは基盤となるインフラを保護しますが、顧客は適切なアクセス制御を実施し、構成を保護し、データを保護し、異常なアクティビティを監視する必要があります。

クラウドネイティブアプリケーションは、マイクロサービス、コンテナ、サーバーレス機能の使用によって追加の複雑さをもたらします—各コンポーネントには特定のセキュリティコントロールが必要です。設定ミスはクラウドセキュリティインシデントの主要な原因となっており、パブリックS3バケットや過剰なIAM権限のような単純なミスが大規模なデータ露出につながっています。

モバイルアプリケーションセキュリティ

モバイルアプリケーションセキュリティは、組織の管理を超えた消費者デバイス上で実行されるアプリを保護するという独自の課題に取り組みます。これらのアプリケーションは複数の方向からの脅威に直面しています:そのデータにアクセスする可能性のある悪意のあるアプリ、通信に対するネットワークベースの攻撃、そして物理的なデバイス侵害さえも。

モバイルアプリのセキュリティは、紛失、盗難、または侵害される可能性のあるデバイス上で機密データをどのように扱うかを考慮する必要があります。証明書のピン留めなどの技術はAPI通信に対する中間者攻撃を防ぎ、安メカニズムは暗号化によって保存中のデータを保護します。コード難読化はリバースエンジニアリングの試みを阻止し、攻撃者がアプリケーションの動作方法やセキュリティの弱点を見つけることを困難にします。

断片化したモバイルエコシステムは追加の課題を生み出し、iOSとAndroidは異なるセキュリティモデルと制約を提示し、セキュリティ専門家はそれらをナビゲートする必要があります。各プラットフォームには、アプリの権限から安全なストレージメカニズムまで、特定のセキュリティアプローチが必要です。

APIセキュリティ

アプリケーションがマイクロサービスに分解されるにつれて、APIはこれらのコンポーネントをつなぐ結合組織となり、攻撃者の主要なターゲットとなっています。APIセキュリティは、堅牢な認証、慎重な認可、入力検証、そして乱用を防ぐためのレート制限を通じて、これらの重要なインターフェースを悪用から保護することに焦点を当てています。

RESTおよびGraphQL APIの広範な採用により、従来のセキュリティツールがしばしば見逃す新しい攻撃面がしばしば「シャドウAPI」—内部使用のために作成されたが誤ってインターネットに公開された未記録のエンドポイント—を発見します。これらの忘れられたインターフェースはしばしば適切なセキュリティコントロールを欠いており、攻撃者に重要なシステムへのバックドアアクセスを提供します。

アプリケーションセキュリティツール

開発プラクティスが進化するにつれて、アプリケーションセキュリティツールボックスは大幅に成長しました。現代のAppSecプログラムはいくつかの補完的技術を活用しています:

静的アプリケーションセキュリティテスト(SAST)

SASTツールはプログラムを実行せずにセキュリティ欠陥を特定するために、アプリケーションのソースコード、バイトコード、またはバイナリを分析します。疲れたり気が散ったりしない洗練されたコードレビュアーと考えてください。これらのツールはバッファオーバーフロー、SQLインジェクション欠陥、ハードコードされた認証情報などの脆弱性を見つけることに優れています。

SASTをで、チームは完了後ではなくコーディング中に脆弱性を捉えます。このシフトレフトアプローチは修復コストを劇的に削減します—開発中に問題を修正するコストはリリース後に対処するよりもはるかに少なくて済みます。

高度なSASTツールはコードのコンテキストとデータフローを理解し、以前の世代を悩ませていた誤検出を減らします。これらはユーザー入力がアプリケーションを通じてどのように移動するかを追跡し、データベースクエリ、オペレーティングシステムコマンド、または出力レンダリングで安全でない方法で使用される可能性のあるポイントを特定できます。

動的アプリケーションセキュリティテスト(DAST)

DASTツールは攻撃者の視点からアプリケーションにアプローチし、悪意のある入力を送信して応答を分析することで、実行中のアプリケーションをテストします。実際に動作するアプリケーションと対話することで、DASTは静的分析が見逃す可能性のある脆弱性—特にランタイム動作、サーバー構成、および認証ワークフローに関連する問題—を発見します。

DASTのブラックボックス性質は、ソースコードにアクセスせずに動作することを意味し、サードパーティのアプリケーションやサービスのテストに有用です。ただし、DASTは通常、症状を特定するだけで根本原因は特定せず、責任のある正確なコード行を特定せずに脆弱性の現れを発見します。

ソフトウェアコンポジション分析(SCA)

現代のアプリケーションは書かれるというよりも組み立てられ、典型的なコードベースの最大85%がオープンソースコンポーネントで構成されています。SCAツールはこれらのサードパーティコンポーネントを特定し、それらの中の既知の脆弱性を検出し、本質的にセキュリティ警告付きの「成分リスト」を提供します。

脆弱性の特定を超えて、高度なSCAツールはライセンスコンプライアンス、コンポーネントの年齢、メンテナンス状態を分析します。セキュリティ問題があるが積極的にメンテナンスされているコンポーネントは、何年も更新されていない「安全な」コンポーネントよりもリスクが少ない場合があります。

サプライチェーン攻撃が劇的に増加する中、SCAはサードパーティリスクを管理するために不可欠になっています。広く使用されている単一のコンポーネントの侵害は、event-stream攻撃の要なインシデントで実証されているように、何千ものダウンストリームアプリケーションに影響を与える可能性があります。

ランタイムアプリケーション自己保護(RASP)

RASPツールはアプリケーションに直接統合され、行動を監視し、リアルタイムで攻撃をブロックします。アプリケーションのコンテキストを欠く境界防御とは異なり、RASPはアプリケーションロジックを理解し、正常な操作と悪意のある操作を区別できます。

この技術は最後の防衛線として機能し、未パッチの脆弱性を含む場合でもアプリケーションを保護します。複雑さやビジネス上の制約のために脆弱性をすぐに修正できない場合、RASPは開発チームが永続的な解決策に取り組んでいる間、悪用を防ぐ補償コントロールを提供します。

アプリケーションセキュリティの実例

抽象的なセキュリティ概念は実例を通じて具体的になります:

銀行アプリケーション保護

大手小売銀行は、ペネトレーションテストを通じて、モバイルバンキングアプリケーションが認証トークンを安全でない方法で保存していることを発見しました。デバイスに物理的にアクセスできる攻撃者は、これらのトークンを抽出して不正なアカウントアクセスを得る可能性がありました。このリスクを受け入れるのではなく、彼らは包括的なセキュリティの刷新を実施しました。

銀行はデバッグと改ざんを防ぐアプリケーションシールド技術を展開し、デバイスのハードウェアセキュリティモジュールを使用して機密データを安全に暗号化し、API通信が傍受されるのを防ぐために証明書のピン留めを実装しました。また、ユーザーがアプリとどのように対話するかの異常なパターンを検出できる行動バイオメトリクスも追加しました。

後に洗練された攻撃キャンペーンが彼らの地域の複数の銀行を標的にした際、これらの措置は悪用を防ぎ、いくつかの競合他社は侵害を受けました。セキュリティ投資は、侵害コストの回避、顧客信頼の保持、規制上のペナルティの防止を通じて明確なROIをもたらしました。

Eコマースプラットフォームセキュリティ

あるオンライン電子機器小売業者は悪夢のシナリオを経験しました:ハッカーがSQLインジェクション脆弱性を通じて決済フローにクレジットカードスキミングコードを注入しました。侵害が検出される前に、何千ものお客様のクレジットカード番号が盗まれました。

この事件は完全なセキュリティ変革のきっかけとなりました。同社は各開発チームにセキュリティチャンピオンを配置し、すべての開発者に安全なコーディングワークショップを実施し、CI/CDパイプラインに自動化されたセキュリティテストを統合しました。PCIスコープを削減するトークン化された支払いシステムに移行し、責任を持って脆弱性を報告するセキュリティ研究者に報酬を与えるバグバウンティプログラムを実装しました。

これらの措置は、セキュリティスキャンシステムが6ヶ月後にフォローアップ攻撃の試みを検出しブロックした際に効果的。この投資は別の侵害を防いだだけでなく、同社がマーケティング資料でセキュリティプラクティスを強調したことで競争上の優位性にもなりました。

医療ソフトウェア保護

いくつかのランサムウェア事件が医療部門を襲った後、医療記録ソフトウェアベンダーは自社のアプリケーションが病院に対する攻撃のベクトルになる可能性があると認識しました。彼らは各モジュールの包括的な脅威モデリングから始めて、設計によるアプリケーションセキュリティを実装しました。

彼らのアプローチには、すべてのデータ入力ポイントの厳格な入力検証、臨床的役割に基づく細かなアクセス制御、機密患者データの自動暗号化、およびすべてのサードパーティコンポーネントの厳格な検証が含まれていました。開発チームは医療システムに対する既知の攻撃パターンをシミュレートするカスタムセキュリティテストケースを作成しました。

後に大規模なランサムウェアキャンペーンが彼らの顧客ベースを標的にした際、彼らのソフトウェアを使用していた病院は運用の継続性を維持した一方で、他の病院は重大な混乱を経験しました。アプリケーションのセキュリティアーキテクチャは、マルウェアが患者データを暗号化することを防ぎ、医療提供者がインフラを修復している間も患者の治療を継。

アプリケーションセキュリティの重要性

アプリケーションセキュリティのビジネスケースはかつてないほど強力になっています:

データ侵害コストは記録的な水準に達し、IBMの2024年データ侵害コストレポートによると、インシデントあたり平均488万ドルとなっています。この数字はビジネスへの完全な影響を捉えていません—株価は大規模な侵害の開示後に通常5-7%下落し、消費者向け業界では顧客の離脱が劇的に増加します。

アプリケーションセキュリティに対する規制要件は拡大し続けています。EUのGDPRは明示的に「デザインとデフォルトによるセキュリティ」を要求し、非遵守の場合はグローバル収益の最大4%の潜在的な罰金があります。支払い処理のためのPCI DSSや医療のためのHIPAAなどの業界固有の規制は、特定のアプリケーションセキュリティコントロールを義務付けています。

最も重要なことは、ソフトウェアが現在、重要インフラと不可欠なサービスアプリケーションの脆弱性は物理システム、公共安全、そして国家安全保障に影響を与える可能性があります。コロニアルパイプラインのランサムウェア事件は、ソフトウェアセキュリティの問題が地域全体の