SYN Floodは、インターネット上で最も原始的で古典的な 分散型サービス拒否(DDoS)攻撃の一つです。「洪水」と呼ばれるのは、システムを大量のネットワークリクエストで圧倒するからです。「SYN」の部分は、攻撃に使用される同期(SYN)パケットを指します。

SYN Flood攻撃は、TCPプロトコルの三者間ハンドシェイクメカニズムを悪用します。攻撃者は通常、ツールやゾンビホストを制御して、大量のTCP SYNパケットをさまざまなソースIPアドレスやソースポートを使ってサーバーに送信します。サーバーはこれらのパケットに応答すると、多くの半開接続を生成し、利用可能なサーバーリソースを使い果たすことを目的とします。一度システムリソースが枯渇すると、サーバーは正当なトラフィックを処理する際に鈍くなったり、完全に応答しなくなったりします。

SYN Flood攻撃はどのように機能するのか?

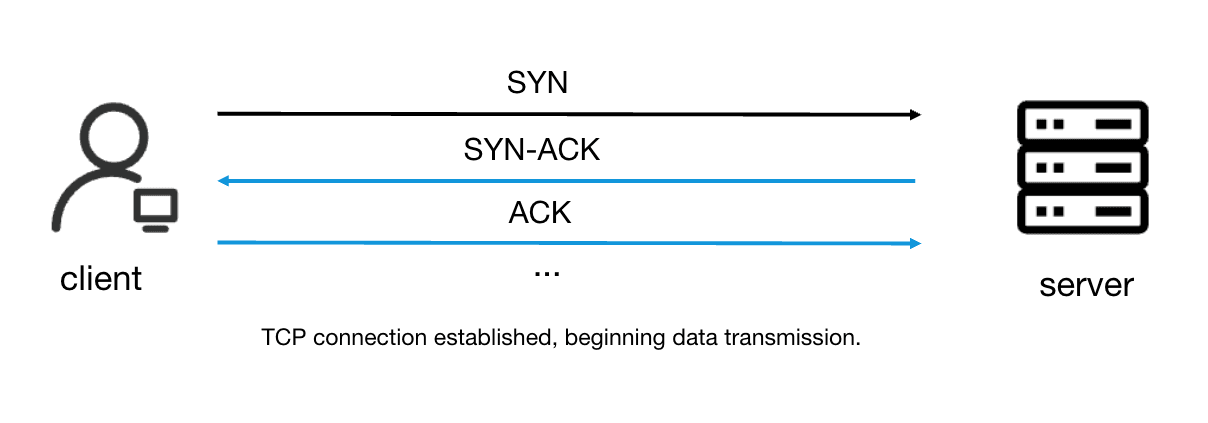

SYN Flood攻撃の仕組みを理解するためには、まずコンピュータ同士がインターネット上で通信する通常の方法を知る必要があります。このプロセスはTCPの三者間ハンドシェイクと呼ばれます。

クライアントがサーバーと通信したいと考えた場合、「こんにちは」というメッセージであるSYNパケットを送信します。サーバーは「聞こえています!」と応答し、SYN-ACKパケットを送り返します。クライアントは「素晴らしい、話しましょう!」とACKパケットで応じます。この三つのステップが完了した後、クライアントとサーバーは情報の共有を開始できます。以下は、TCP三者間ハンドシェイクの詳細なプロセスです:

- 接続を確立する際、クライアントはサーバーにSYNパケットを送り、サーバーからの確認を待ちます。SYNパケットのソースIPアドレスとポートはクライアントのものです。

- サーバーはSYNパケットを受け取ると、SYN-ACK(同期確認)パケットで応答します。SYN-ACKパケットの宛先IPアドレスとポートはクライアントのものです。

- クライアントはサーバーからSYN-ACKパケットを受け取り、ACKパケットをサーバーに返します。サーバーがこのACKパケットを受け取ると、三者間ハンドシェイクが完了し、TCP接続が正常に確立されます。

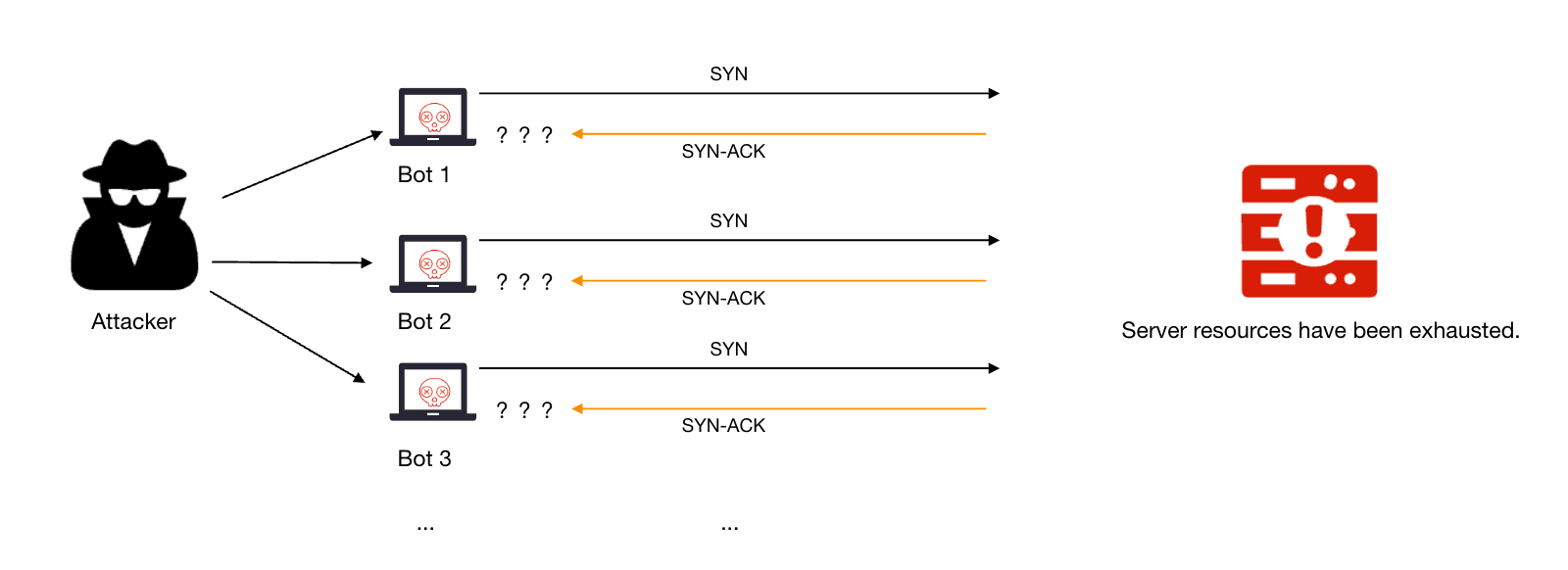

では、攻撃者がこのプロセスをどのように悪用するのかを見てみましょう:

- 攻撃者はターゲットサーバーに多くのSYNパケットを送り、異なるアドレスからのふりをします。

- ターゲットサーバーは、これらの偽のアドレスにSYN-ACKパケットを返します。

- ターゲットサーバーは、最終的なACKパケットを待ちますが、それは決して来ません。

- これにより、ターゲットサーバーには多くの「半開」接続が残ります。

- 最終的に、ターゲットサーバーは実際の接続を処理するためのリソースが不足します。

SYN Flood攻撃の種類は何ですか?

通常、SYN Flood攻撃にはいくつかのタイプがあります:

- 直接攻撃: 直接SYN Flood攻撃では、攻撃者は一つまたは複数の既知のIPアドレスを使用して、大量のSYNパケットをターゲットサーバーに直接送信します。この方法は比較的簡単で、攻撃の発信元を特定して追跡するのも容易です。攻撃トラフィックが固定または少数のソースから来るため、ネットワーク管理者はファイアウォールのルールを設定したり、これらのIPアドレスを直接ブロックすることで防御できます。しかし、このタイプの攻撃は比較的防御が容易ですが、攻撃者が十分な帯域幅を制御できる場合、ターゲットサーバーに大きな影響を与える可能性があります。

- スプーフィング攻撃: 騙しのSYN Flood攻撃は、IPアドレスの偽造を含みます。攻撃者はSYNリクエストを送信する際に、ランダムにソースIPアドレスを生成したり、存在しないIPアドレスを使用します。この方法では、ターゲットサーバーがSYN-ACK応答を正しく送信できず、存在しないか誤ったアドレスに送信されます。また、攻撃の発信元を追跡することが難しくなります。スプーフィング攻撃はより隠密で、防御が難しく、通常は高度な検出とフィルタリングシステムを必要とします。

- 分散攻撃: 分散型SYN Flood攻撃(DSYN Flood)は、攻撃者が制御する複数のシステム(ボットネットなど)を利用する、より複雑で強力な攻撃形式です。これらのシステムは、複数の場所から同時にターゲットにSYNリクエストを送信し、攻撃の規模と効果を大幅に増加させます。攻撃トラフィックが広範囲の地理的ロケーションおよび複数の異なるIPアドレスから来るため、単純なIPブロッキングや基本的なトラフィック監視手段は効果がありません。分散攻撃への防御は、DDoS保護サービスや行動分析技術など、より複雑なネットワークセキュリティソリューションに依存することが多く、これにより大規模な攻撃活動を特定・緩和することができます。

SYN Flood攻撃はなぜ危険なのか?

SYN Flood攻撃は、ウェブサイトやオンラインサービスを停止させる可能性があるため危険です。これにより、以下のような結果が生じることがあります:

- 企業のビジネスの損失

- サービスにアクセスできないユーザーの不満

- 企業の評判の損傷

- 他の悪意のある活動からの気をそらすために攻撃が利用される場合の潜在的なセキュリティ侵害

SYN Flood攻撃をどうやって見つけるか?

SYN Flood攻撃を受けているかもしれない兆候には、以下のようなものがあります:

- ネットワークが非常に遅い

- ウェブサイトやサービスが停止する

- ネットワークログに多くの半開接続が表示される

- 多くの異なるIPアドレスからのSYNパケットが急増する

SYN Flood攻撃からどのように防御するか?

SYN Flood攻撃からの保護は難しいことがありますが、以下の戦略があります:

- リソースを増やす: 短期的な解決策ではありませんが、より強力なサーバーを持つことで、小規模な攻撃に耐えることができます。

- ファイアウォールと侵入検知システムを使用する: これにより、疑わしいトラフィックを特定してブロックできます。

- SYNクッキーの実装: この技術は、サーバーがSYNパケットをより効率的に処理し、リソースが枯渇することを防ぎます。

- レート制限: 一定時間内に単一のIPアドレスから接続できる数に制限を設けます。

- ブラックホールまたはシンクホール: 攻撃トラフィックを「ブラックホール」にリダイレクトし、そこで破棄します。

- コンテンツ配信ネットワーク(CDN)の使用: CDNは、攻撃トラフィックをサーバーに到達する前に吸収することができます。

- DDoS保護サービス: 専門のサービスが、SYN Floodを含むさまざまなタイプのDDoS攻撃を検出して緩和します。

結論

SYN Flood攻撃は長い間存在していますが、今でもオンラインサービスにとって重大な脅威です。これらの攻撃がどのように機能するかを理解し、適切な防御を実施することで、システムを保護し、正当なユーザーに対してサービスが利用可能であることを確保できます。サイバーセキュリティは継続的なプロセスであるため、最新の脅威や保護方法について常に情報を得ることが重要です。

より強固な保護のために、EdgeOne DDoS保護のような高度なソリューションの使用を検討してください。このシステムは:

- ネットワークトラフィックをリアルタイムで監視します

- 攻撃を検出した際にトラフィックをクリーンアップしフィルタリングします

- AIと行動分析を利用して偽のリクエストを特定してブロックします

- 攻撃中でもサービスが稼働し続けることを保証します

私たちは現在、無料トライアルを開始し、登録またはお問い合わせいただくことを歓迎します。

よくある質問

Q1: SYN Flood攻撃とは何ですか?

A1: SYN Flood攻撃は、サーバーを圧倒するために大量のSYNリクエストを送信し、半開接続を作成してサーバーリソースを枯渇させるタイプのサービス拒否(DoS)攻撃です。

Q2: SYN Flood攻撃はどのように機能しますか?

A2: 攻撃者は多数のSYNパケットをターゲットサーバーに送信し、TCPの三者間ハンドシェイクを完了させないため、サーバーは各未完成接続のためにリソースを割り当て続け、正当なリクエストに応じられなくなります。

Q3: SYN Flood攻撃が成功した場合の結果は何ですか?

A3: 成功したSYN Flood攻撃はターゲットサーバーをクラッシュさせたり、応答不能にしたりし、正当なユーザーにサービスを提供できなくします。

Q4: SYN Flood攻撃を防ぐための効果的な方法はありますか?

A4: 完全に確実な方法はあまりありませんが、最も有名で効果的な技術の一つはSYNクッキーで、これはSYN Flood攻撃の影響を軽減するのに役立ちます。

Q5: SYN Flood攻撃は簡単に入手できるツールを使用して実行できますか?

A5: はい、PythonベースのSYN Flood攻撃ツールなど、これらの攻撃を実行するために使用できるツールがあり、攻撃者が比較的簡単にこれらの攻撃を実行することができます。