DNSは、インターネットの初期に生まれました。当時はセキュリティ脅威が比較的少なく、DNSトラフィックはネットワークファイアウォールを問題なく通過できました。しかし、インターネットユーザーやネットワークの数が増えるにつれて、悪意のある行為者にとってDNSの魅力も増しました。DNSは、ネットワークセキュリティを脅かし、ユーザーに個人情報を開示させる攻撃手法として利用されるようになりました。DNSセキュリティは、DNSプロトコルに関連するすべての保護措置を含みます。効果的なDNSセキュリティ戦略には、冗長DNSサーバーの構築、DNSフィルタリング、厳格なDNSログ記録など、多くの重複する防御策が含まれます。

一般的なDNS攻撃とは何ですか?

1. DDoS攻撃

分散型サービス拒否(DDoS)攻撃とは、攻撃者がネットワークを介して多数のゾンビホストを遠隔操作し、一つまたは複数のターゲットに大量の攻撃リクエストを送信することを指します。これにより、ターゲットサーバーのネットワーク帯域幅がブロックされたり、システムリソースが枯渇したりします。DNSサーバーを過負荷にしたり、クラッシュさせたりすることで、正常なサービスリクエストに応答できなくなり、データ漏洩を引き起こす可能性があります。

2. DNSキャッシュポイズニング

このタイプの攻撃では、攻撃者がDNSサーバーの脆弱性を悪用してサーバーを乗っ取ります。「キャッシュポイズニング」プロセス中に、攻撃者はDNSリゾルバのキャッシュシステムに悪意のあるデータを注入し、ユーザーを攻撃者が指定したウェブサイトにリダイレクトします。そこで個人情報やその他のデータが盗まれることがよくあります。

サイバー犯罪者がDNSサーバーを制御することに成功した場合、キャッシュ内の情報を操作できます(DNSポイズニング)。このポイズニングコードは、スパムやフィッシングメールで送信されるURLによく見られます。DNSサーバーは他のDNSサーバーのキャッシュにアクセスできるため、この攻撃手法は著しい伝播特性を持っています。DNSキャッシュポイズニングの主なリスクはデータ盗難です。

3. DNSトンネル

DNSトンネリング攻撃は、ユーザーがコンピュータにマルウェアをダウンロードするか、ハッカーがコンピュータシステムの脆弱性を悪用して悪意のある攻撃ペイロードをインストールすることから始まります。通常、攻撃者はデバイスを制御し続け、コマンドを実行したり、環境外にデータを転送したりしたいと考えています。そのためには、攻撃者はトンネルを確立する必要があります。これは、侵害されたシステムからコマンドを送信し、データを受信しながら、ネットワークの周辺セキュリティ対策に検出されないようにする方法です。

DNSトラフィックは、ファイアウォールなどの周辺セキュリティ対策を自由に通過することが多いため、この種の悪用には理想的です。トンネルを作成するために、攻撃者はドメイン名を作成し、攻撃者が制御する権威ある名前サーバーを構成する必要があります。被害者のデバイス上のマルウェアが攻撃者のサーバーにDNSクエリを発行すると、サーバーは感染したデバイスに特有のデータとコマンドを含むDNSパケットで応答します。これにより、攻撃者は警告をトリガーすることなく感染したデバイスと継続的に通信できます。さらに、攻撃者は悪意のある権威ある名前サーバーにクエリ内のデータをエンコードして送信することもできます。

4. DNSハイジャック

DNSハイジャックは、DNSキャッシュハイジャック、DNSサーバーハイジャック、ルーターハイジャック、マルウェアハイジャックなど、さまざまな方法で実装できる攻撃技術です。攻撃者は、DNS解決プロセス内のデータを改ざんすることにより、ユーザーのドメイン名解決リクエストを悪意のあるIPアドレスやウェブサイトにリダイレクトします。この種の攻撃は、ユーザーを悪意のあるウェブサイトにリダイレクトさせ、フィッシング、マルウェアの拡散、情報盗難などの悪意のある活動を行わせる可能性があります。

DNS攻撃を防ぐための対策と手法

- DNS解決サービスプロバイダー: 信頼できるDNS解決サービスプロバイダーを選択し、そのセキュリティおよび保護対策が優れていることを確認してください。これらのサービスプロバイダーは通常、DNS解決プロセスのセキュリティを保護するためにさまざまな技術を採用しています。

- DNSSECの設定: DNSSECは、デジタル署名と検証メカニズムを通じてDNS応答の整合性と真正性を確保し、DNSハイジャックやキャッシュポイズニング攻撃を防止するセキュリティ拡張プロトコルです。

- 検出とログ記録: 異常な活動や攻撃行動を迅速に検出するために、DNSトラフィックの監視とログ記録を実施します。DNSトラフィックを監視および分析することで、攻撃の兆候を発見し、それに応じた防御策を講じることができます。

- ルーターとデバイスのファームウェアを定期的にチェックし更新する: ルーターやデバイスのファームウェアを定期的にチェックし、最新の保護機能を確保します。

- ファイアウォールとセキュリティソフトウェアの使用: 悪意のあるDNSリクエストや応答を検出してブロックするために、ファイアウォールとセキュリティソフトウェアを設定し、マルウェアのハイジャックやDNSハイジャックを防ぎます。

- セキュリティ意識と教育に注意を払う: ユーザーのセキュリティ意識を高め、疑わしいリンクをクリックしたり、未知のソースからファイルをダウンロードしたりしないようにします。コンピュータを定期的に更新し、マルウェアを検出するためにスキャンします。

EdgeOneがどのように役立つか?

1. DDoS保護

EdgeOneは、接続されているすべてのサービスに対してL3/L4トラフィックベースのDDoS 攻撃 保護を提供および有効化します。リアルタイムでネットワークトラフィックを監視し、DDoS攻撃が特定されるとすぐにトラフィックのクリーニングとフィルタリングを実行します。DDoS保護機能は、攻撃プロファイリング、行動パターン分析、AIによる知識認識、その他の保護アルゴリズムに基づいたプリセット保護戦略を提供します。以下のタイプのDDoS攻撃を特定し、フィルタリングできます:

| 保護カテゴリ | 説明 |

|---|---|

| 不正パケットフィルタリング | frag flood、smurf、stream flood、land flood攻撃をフィルタリングし、不正なIP、TCP、UDPパケットをフィルタリングします。 |

| ネットワーク層DDoS攻撃保護 | UDP Flood、SYN Flood、TCP Flood、ICMP Flood、ACK Flood、FIN Flood、RST Flood、DNS/NTP/SSDPなどの反射攻撃、null接続をフィルタリングします。 |

| DNS DDoS攻撃 | DNS DDoS攻撃には、DNSリクエストフラッド、DNSレスポンスフラッド、偽のソース+実際のソースDNSクエリフラッド、権威あるサーバー攻撃、ローカルサーバー攻撃が含まれます。 |

| 接続ベースのDDoS攻撃 | 接続ベースのDDoS攻撃には、TCPスローニード接続攻撃、接続枯渇攻撃、Loic、Hoic、Slowloris、Pyloris、Xoicなどのスロー攻撃が含まれます。 |

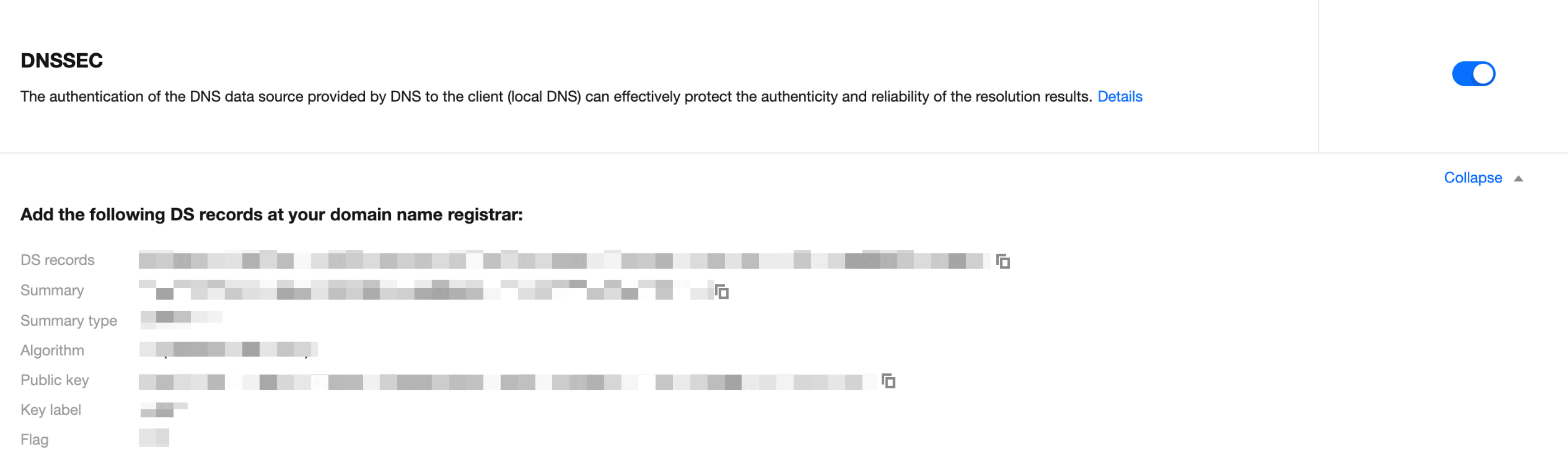

2. DNSSECの設定

ドメイン ネーム システム セキュリティ 拡張 (DNSSEC)は、DNSスプーフィングやキャッシュポイズニング攻撃を効果的に防止できます。デジタル署名を採用することで、DNS応答メッセージの真正性と整合性を確保し、ユーザーが予期しないアドレスにリダイレクトされるのを防ぎます。これにより、インターネットへのユーザーの信頼が向上し、あなたのコアビジネスを保護します。ハイジャックや改ざんを防ぐために、サイト解決のセキュリティを向上させたい場合は、この設定を有効にすることをお勧めします。

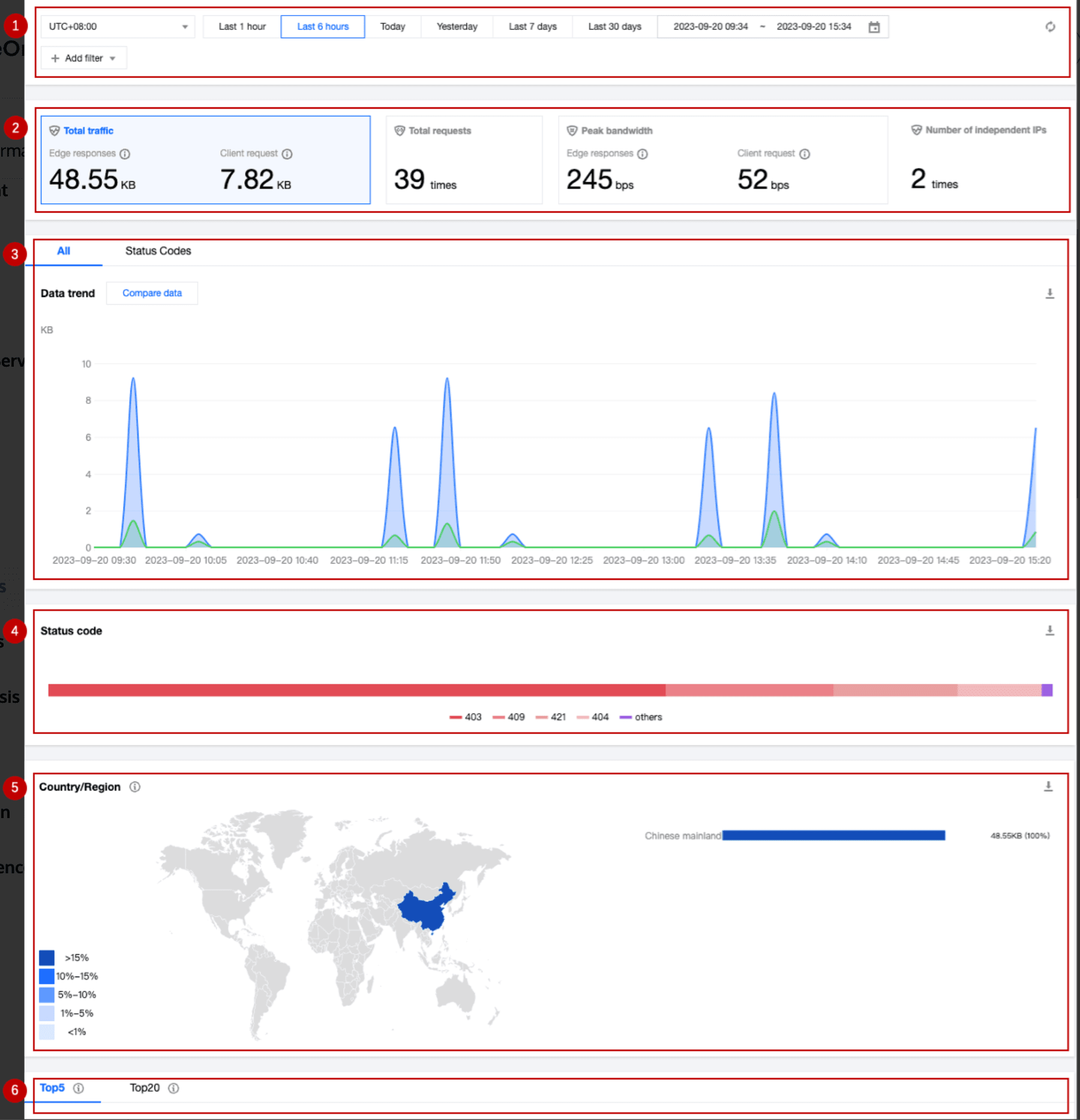

3. トラフィック監視

EdgeOneサービスは、L7(アプリケーション層)アクセスログデータを分析することにより、多次元で視覚化されたトラフィック 分析を提供します。これには、トラフィック、リクエスト、その他の指標の時間トレンド曲線、国/地域の分布、およびTOPランキングが含まれます。

まとめ

EdgeOneを使用すると、どのサイトが脅威をもたらすかを特定し、これらのサイトからのすべてのリクエストをブロックできます。また、前述のようにEdgeOneを補助DNSサーバーとして使用することもできます。これにより、主要なDNSサーバーと潜在的な攻撃者との間に壁が設けられます。主要なDNSサーバーをEdgeOneの背後に隠すことで、組織を攻撃者やさまざまな種類のマルウェアから保護します。