トップツールを使用してDDoS攻撃を実行する:敵の武器を知り、より強力な防御を構築する

今日のハイパーコネクテッドデジタルエコシステムにおいて、分散型サービス拒否(DDoS)攻撃は、偶発的な中断から持続的で洗練された脅威へと進化しています。これらの攻撃の頻度、規模、複雑さは驚くべき速度で増加し続けています。これらのデジタル津波は、準備が整っていないターゲットを数分以内に壊滅させる可能性があり、サービスの中断、財務損失、評判の損傷、顧客の信頼の喪失を引き起こします。

重要なインフラストラクチャ、金融サービス、eコマース、さらには政府サービスがオンラインプラットフォームに移行するにつれて、成功したDDoS攻撃の潜在的な影響は単なる不便を超えています。デジタル資産を保護する責任を負うセキュリティ専門家にとって、効果的な防御戦略を開発するには、敵の能力や技術について徹底的に理解することが必要です。

DDoSとは何ですか?

分散型サービス拒否(DDoS)攻撃は、サイバーセキュリティの風景において重大な脅威を表しています。これらの攻撃は、ターゲットシステム、ネットワーク、またはサービスに対してインターネットトラフィックの洪水を送り込み、正当なユーザーにアクセスできなくすることを目的としています。

DDoS攻撃の一般的なタイプには以下が含まれます:

- ボリュームベースの攻撃:帯域幅を消費するためにターゲットに大量のトラフィックを送信する

- プロトコル攻撃:ネットワークプロトコルの脆弱性を悪用してサーバーリソースを消耗させる

- アプリケーション層攻撃:一見正当なリクエストで特定のアプリケーションやサービスを標的にする

DDoSは違法ですか?

DDoS攻撃は、世界のほとんどの管轄区域においてコンピュータ犯罪法の下で明示的に違法です。アメリカ合衆国では、DDoS攻撃を実施することはコンピュータ詐欺および乱用法(CFAA)に違反し、連邦重罪の告発の対象となり、最大10年の懲役および多額の罰金を科される可能性があります。同様に、英国のコンピュータ悪用法やEUの情報システムに対する攻撃指令もこのような活動を犯罪化しています。

「軽微な」DDoS攻撃や個人を対象にした攻撃でも深刻な法的結果を引き起こす可能性があります。ゲームサービス、金融機関、政府ウェブサイトに対してDDoS攻撃を仕掛けた数人の個人が、かなりの懲役刑を受けた事例があります。さらに、多くの国がサイバー犯罪の国際的な取り締まりに協力を強化しており、国境を越えた執行がますます効果的になっています。

DDoSテストの唯一の合法的な文脈は以下の通りです:

- 明示的な書面による許可を得たペネトレーションテスト

- 本番システムから隔離された制御テスト環境

- 適切な倫理ガイドラインの下で実施される学術研究

より良い防御のためのDDoSツールの理解

攻撃ツールについて話すことは物議を醸すかもしれませんが、攻撃者がどのように操作するかを理解することは、効果的な防御を構築するために不可欠です。軍事戦略家の孫子が言ったように、「敵を知り、自分を知れば、百戦百勝することはない。」この原則はサイバーセキュリティにも直接適用されます—攻撃手法を理解するセキュリティ専門家は、より堅牢なシステムを設計できます。

一般的なDDoSツールの能力、制限、署名を分析することで、防御者は:

- セキュリティインシデント時に攻撃パターンを迅速に特定する

- ツール固有の署名を認識するように検出システムを設定する

- 特定の攻撃手法に対するターゲット対策を実装する

- 現実的な攻撃シナリオに対して防御システムをテストする

この防御的な心構えで、最も一般的なDDoS攻撃ツール、そのメカニズム、および現代のネットワークに対する具体的な脅威を調査しましょう。

DDoS攻撃を実行するための主要なツール

サイバー攻撃者は通常、DDoS攻撃ツールを使用して、ターゲットのウェブサイト、サーバー、またはネットワークの正常な操作を混乱させ、インターネットトラフィックの洪水で圧倒します。これらのツールは、攻撃トラフィックのソースとして複数の侵害されたコンピュータシステムを利用します。デバイスには、コンピュータやIoTデバイスなどの他のネットワーク接続リソースが含まれる場合があります。これらのツールの洗練度と入手可能性は年々増加しており、攻撃者が大規模な攻撃を開始することが容易になっています。

悪意のある目的でサイバー攻撃を実行するためにDDoSツールを使用することは違法かつ非倫理的ですが、同様の事件は頻繁に発生し、その数は著しく増加しています。これらのツールを理解することは、攻撃が重大な被害を引き起こす前に特定し、緩和するための効果的な防御を開発するために重要です。

以下は、DDoS攻撃を実行するために一般的に使用されるツール、その原理とメカニズムの包括的な概要です:

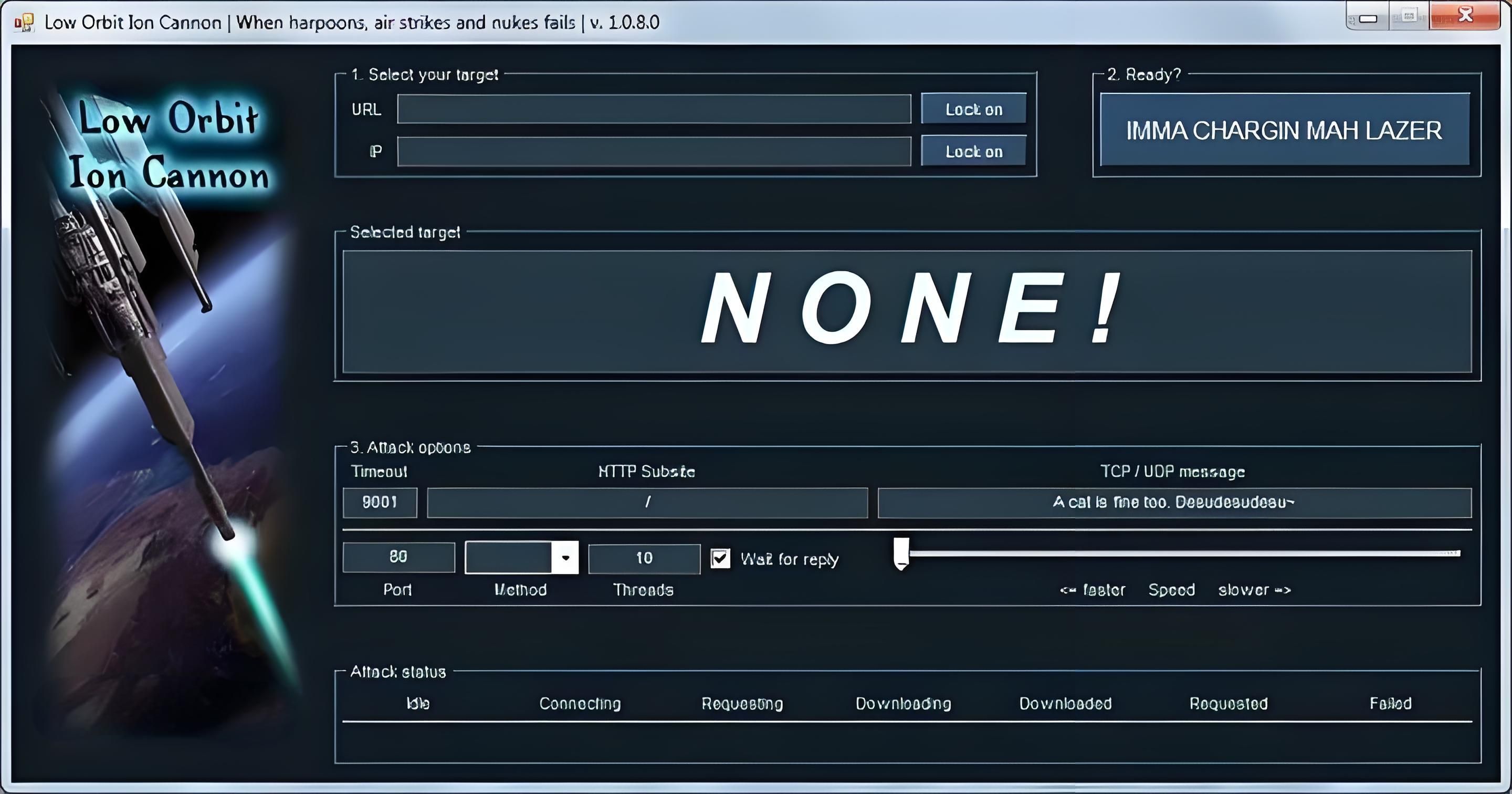

LOIC(ロウ・オービット・アイオン・キャノン)

説明:元々はネットワークストレステストのために開発されたLOICは、DDoS攻撃のために再利用されています。これはオープンソースのツールで、ユーザーがターゲットサーバーに大量のリクエストを送信して攻撃することを可能にします。LOICは、単独のユーザーまたは複数のユーザーが協力して分散型攻撃を形成するために使用できます。これにより攻撃の力が増します。このツールにはHIVEMINDモードもあり、攻撃者が遠隔のLOICシステムを制御してDDoS攻撃を実行できます。この機能は、ゾンビネットワーク内の他のコンピュータをすべて制御するために使用されます。このツールは、任意のウェブサイトやサーバーに対してDoS攻撃やDDoS攻撃の両方に使用できます。最も重要なことは、LOICはあなたのIPアドレスを隠すことは何もしないということです。

メカニズム:TCP、UDP、またはHTTPリクエストでターゲットを洪水させることができます。

使用法:Anonymousなどのハクティビストグループによる協調攻撃にしばしば使用されます。

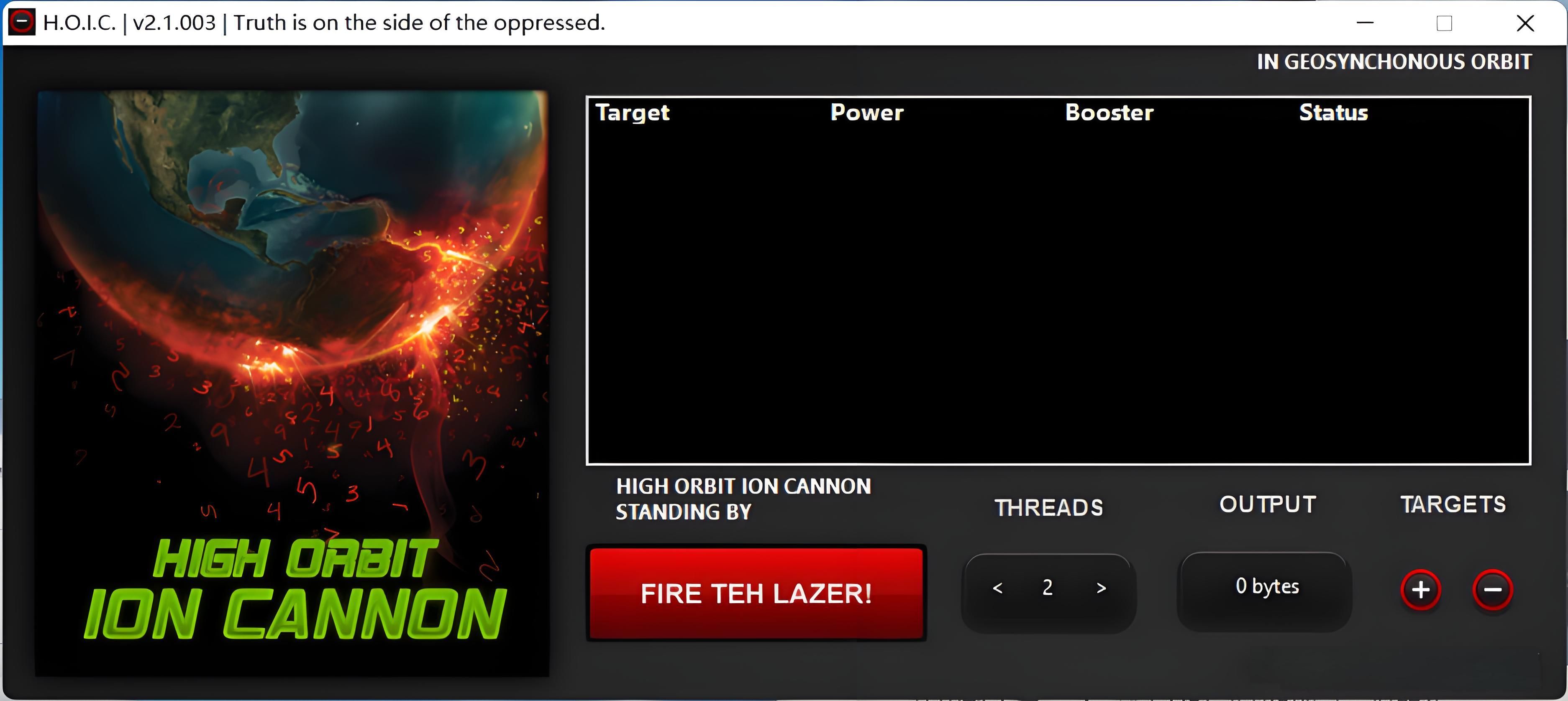

HOIC(ハイ・オービット・アイオン・キャノン)

説明:LOICの高度なバージョンであるHOICは、より強力で多用途です。LOICとは異なり、HOICは複数のプロキシサーバーを使用できるため、攻撃者の本当のIPアドレスを隠すことができます。これにより、攻撃を追跡したりブロックしたりすることが難しくなります。

メカニズム:カスタマイズ可能な攻撃パターンを持つHTTP洪水を発射でき、「ブースタースクリプト」をサポートして攻撃の効果を高めます。

使用法:より洗練されたDDoS攻撃に適しています。

XOIC(エクストリーム・オービット・アイオン・キャノン)

説明:XOICは、サービス拒否(DoS)および分散サービス拒否(DDoS)攻撃を実行するためのツールです。使いやすく設計されており、技術的知識が限られている人にもアクセス可能です。XOICの開発者は、XOICが多くの点でLOICよりも強力であると主張しています。このツールには三つの攻撃モードがあります。最初のモードはテストモードで、非常に基本的です。二つ目は通常のDoS攻撃モードです。最後はTCP/HTTP/UDP/ICMPメッセージを伴うDoS攻撃モードです。このツールは、以下の複数の攻撃方法をサポートしています:

- TCP洪水:ターゲットに大量のTCPパケットを送り込み、正当なリクエストを処理する能力を圧倒します。

- UDP洪水:ターゲットにUDPパケットの洪水を送り込み、その帯域幅とリソースを消耗させます。

- HTTP洪水:ウェブサーバーを圧倒するために大量のHTTPリクエストを生成します。

メカニズム:IPアドレス、ユーザー選択ポート、およびユーザー選択プロトコルを持つ任意のサーバーに対してDoS攻撃を実行します。ユーザーは攻撃の種類(TCP、UDP、またはHTTP)を構成し、パラメータ(パケットサイズやスレッド数など)を設定します。一度構成すると、ユーザーは攻撃を開始します。XOICはターゲットに対して大量のパケットを生成し、送信してそのリソースを圧倒することを目的とします。

ボットネット

説明:攻撃者によって制御される感染したコンピュータのネットワーク(ボット)。これらの感染デバイスは、PC、サーバー、スマートフォン、またはIoTデバイスである可能性があります。ボットネットは通常、マルウェアを介して広がり、これらのデバイスを感染させ、中央集権的に制御されるようになります。

メカニズム:ボットネットは、何千、何百万もの感染デバイスの行動を調整することによって、大規模なDDoS攻撃を実行できます。一般的には、感染段階、制御段階、攻撃段階に分かれます。

例:IoTデバイスを標的にしたMiraiは、DDoS攻撃に使用される有名なボットネットです。

Slowloris

説明:ターゲットのウェブサーバーに多数の接続を開いたまま保持するように設計されたツールです。部分的なHTTPリクエストを送信し、サーバーのリソースを占有して正当なユーザーにサービスを提供できなくします。

メカニズム:Slowlorisはターゲットサーバーに部分的なHTTPリクエストを送信しますが、リクエストを完了させることはありません。HTTPヘッダー情報のみを送信します。接続が閉じられないように、少量のデータ(HTTPヘッダーの続き)を定期的に送信します。サーバーは未完成のリクエストごとにリソース(メモリや処理能力など)を割り当てます。大量の未完成のリクエストがあると、サーバーのリソースが枯渇します。サーバーのリソースが枯渇すると、新しい正当なリクエストを処理できなくなり、サービスが中断されます。

使用法:特に接続処理能力が制限されている特定のタイプのウェブサーバーに対して効果的です。

R-U-Dead-Yet(RUDY)

説明:長いフォームフィールドの提出を注入することによってウェブアプリケーションを標的にします。POSTメソッドを介して長いフォームフィールドの提出を使用してDoS攻撃を実行します。このツールには対話型コンソールメニューが付属しており、指定されたURL上のフォームを検出し、どのフォームとフィールドをPOSTベースのDoS攻撃に使用するかを選択できます。

メカニズム:HTTP POSTメソッドを悪用して接続を開いたままにし、サーバーのリソースを消耗させます。

使用法:フォーム提出機能を持つウェブアプリケーションに対して特に効果的です。

Xerxes

説明:ウェブサーバーを攻撃するために特別に設計されたツールです。そのシンプルさと効果で知られ、Xerxesはターゲットサーバーをリクエストの洪水で圧倒し、サービスの中断を引き起こします。特定のウェブサーバーに対する分散型サービス拒否(DDoS)攻撃にしばしば使用されます。

メカニズム:Xerxesは大量のHTTPリクエストを生成し、それをターゲットサーバーに同時に送信します。Xerxesはリクエストのソースアドレスを偽装することができるため、サーバーは正当なリクエストと悪意のあるリクエストを区別するのが難しくなります。Xerxesはマルチスレッドまたはマルチプロセス技術を利用して大量の同時接続を作成し、攻撃の影響を最大化します。

使用法:特定のウェブサーバーに対する標的DDoS攻撃にしばしば使用されます。

EdgeOneによるDDoS攻撃への防御

この記事では、LOICやHOICなどの最もよく知られたDDoS攻撃ツールについて説明しました。しかし、DDoSの風景はこれらの例だけではありません。他のツール、例えばHULK、DDOSIM、PyLoris、DAVOSET、Tor's Hammerなどは、さまざまな攻撃ベクトルと手法を利用して類似の破壊的結果を達成します。

これらのツールが採用する方法とメカニズムを理解することにより、潜在的な脅威を予測し、強力な防御戦略を策定することができます。この知識により、ネットワークの脆弱性を特定し、適切なセキュリティ対策を実施し、攻撃の影響を最小限に抑えるために迅速に対応できます。

Tencent EdgeOneは、幅広いDDoS脅威に対して包括的なDDoS保護を提供し、あらゆるサイズや複雑さの攻撃に対処するために設計された多層防御システムを備えています。このプラットフォームは、ネットワークトラフィックを継続的に監視し、攻撃の兆候が検出されると自動的に緩和措置を開始します。高度なトラフィック分析、行動パターン認識、AI駆動の検出アルゴリズムを活用して、進化する攻撃手法を特定し、無効化します。EdgeOneのグローバル配信ネットワークは、攻撃をその発生源に近い場所で停止させ、容量洪水、プロトコルの悪用、複雑なアプリケーション層攻撃からインフラを保護します。

今日の脅威の風景において、堅牢なDDoS保護はオプションではなく、ビジネスの継続性とデジタル信頼のために不可欠です。私たちの無料トライアルプログラムを通じてEdgeOneのエンタープライズグレードのDDoS保護機能を体験してください。私たちのセキュリティ専門家が、現在の脆弱性を評価し、特定のニーズに合わせた保護戦略を設計するのをお手伝いします。

無料トライアルを開始する または 私たちのセキュリティチームに問い合わせる ことで、ますます洗練されたDDoS脅威からデジタル資産を保護する方法について詳しく学ぶことができます。